В прошлый раз мы разобрались с тем, зачем и как шифрование используется буквально всеми пользователям сети Интернет и выяснили, где можно увидеть, какой протокол использует сайт, отображающийся на вашем экране.

Сегодня определимся с некоторыми терминами и принципами, без которых будет непонятно, как вообще это все работает.

Самое главное понятие – это «доверие». Чтобы без страха вбивать все данные своей банковской карты в форму заказа интернет-магазина, надо быть более-менее уверенным, что это именно форма магазина, а магазин – тот, за кого себя выдает. В противном случае можно очень легко пополнить статистику банковского «фрода», подарив свои кровные мошенникам, ворующим средства с пластиковых карт.

Что такое «доверие»? Вроде бы интуитивно — понятно, но объяснить, ничего не упустив, довольно сложно. Придумано множество определений – философские, математические, экономические, существуют даже шкалы доверия и другая страшная матлогика. Нам в данном случае нет смысла точно определять понятие, достаточно «житейского» понимания, что «доверие» — «это когда чему-то можно доверять».

Доверие приходится трудно и долго завоевывать, но его очень легко потерять. Достаточно один раз не оправдать доверия – и все, репутация испорчена.

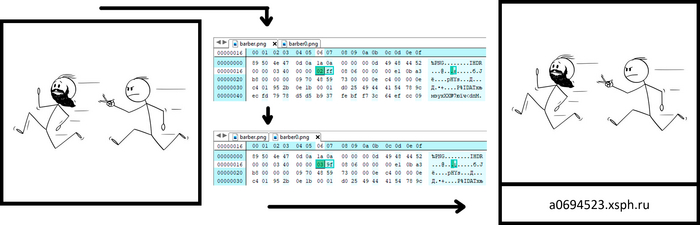

Однако, вернемся к нашим «замочкам». Их использование было бы невозможным без ещё одного важнейшего понятия «транзитивности доверия». Это свойство можно сравнить с «рекомендацией»: если кто-то, кому вы уже доверяете (например, хороший друг), заверяет вас в чем-то (например, «пиво классное!»), то вы с большой вероятностью не будете обмануты, когда воспользуетесь услугой или купите товар. То есть, производителю пива можно доверять потому, что ему уже доверяет ваш друг, которому, в свою очередь, доверяете вы.

Доверие и транзитивность доверия, кстати, могут быть и недобровольными. Например, государство организует паспортную систему – систему учета граждан, в соответствии с которой все граждане старше 14 лет обязаны иметь некоторое физическое удостоверение – общегражданский паспорт, выданный государством, в котором перечислены персональные данные гражданина. А далее всех субъектов права (тех, кто проверяет личность, то есть пытается установить доверие с другим субъектом) фактически вынуждают доверять государству, а также его органам, выдающим паспорта.

Что же до наших «Контактиков» с котиками? Там пока паспорт не требуется. Да и бухгалтерша Люба (как известно, звезда «Youtube»), не проверяет ИНН и свидетельство о госрегистрации этого «Yotube» в администрации штата Калифорния. Проверять, что стороны информационного обмена – те, за кого себя выдают, придется каким-то другим способом, не прибегая к «традиционным» бюрократическим средствам аналоговой эпохи.

Причем, в разных случаях и варианты проверки могут быть разными. Например, в случае Любы и «Yotube» есть некая «асимметричность: Любе-то очень надо убедиться, что она загружает своё бесценное видео с котиками именно на «Youtube» (а то ещё попадёт не в те руки). Для «Youtube» же Люба не так интересна, потому что возможные потери в случае, если Люба на самом деле окажется какой-нибудь Машей, для него несущественны. А вот в случае Интернет-магазина критичность доверия почти симметрична: потери как для клиента, так и для магазина будут выражаться в деньгах, иногда вполне существенных.

Так какой же выход можно предложить нашей Любе, а заодно с ней и всем пользователям интернета?

Создать электронный аналог удостоверения личности, который можно предъявить удаленно, и доказать, что он принадлежит именно вам.

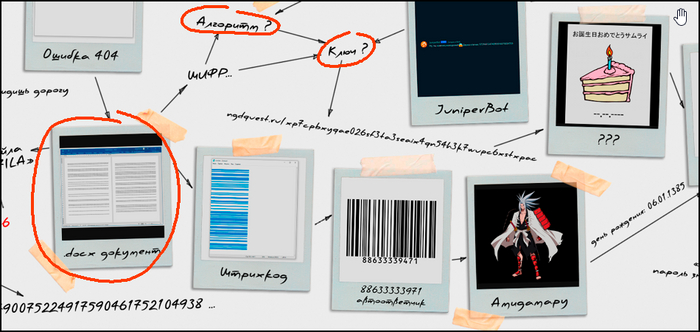

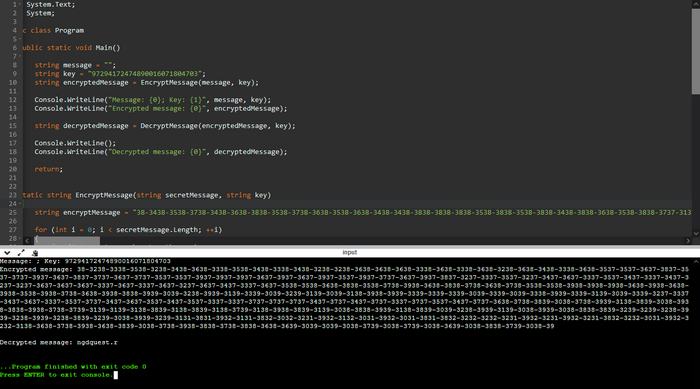

Как доказать? С помощью математики, а именно ее раздела, изучающего шифры – криптографии. Да-да, те самые шифры, за которыми охотятся все спецслужбы в шпионских детективах и о которых шла речь в предыдущей статье.

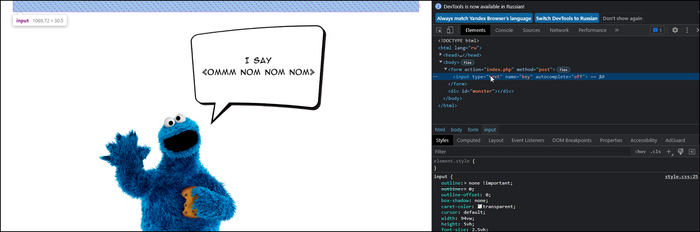

Электронное удостоверение личности в российской терминологии (у нас всегда идут своим путем) называется «сертификатом проверки электронной подписи» (про открытую криптографию, подписи, ключи тд – в следующий раз). Англоязычный термин – certificate или digital certificate.

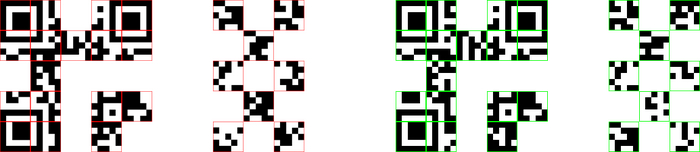

Выдачей сертификатов занимается третья сторона – Удостоверяющий центр, УЦ (англ. Certificate Authority, CA). Можно сказать, что это — тот самый «хороший друг» из примера про пиво. Для выдачи сертификата Удостоверяющий центр проверяет корректность данных, предоставленных претендентом (например, «Youtube», или Гендиректором фирмы, где работает Люба), формирует некий файл, в который записывает эти данные (например, что «Youtube» владеет доменом youtube.com, а Гендиректора зовут Штукенберг Эдмунд Феликсович), а также открытый ключ претендента, и подписывает своей электронной подписью. Этим УЦ подтверждает, что данные проверены, можно доверять. В результате претенденту, который теперь уже будет называться подписчиком, выдается электронный документ — сертификат, который можно прикрепить к сайту в качестве удостоверения. Все сертификаты защищены от подделок с помощью технологий шифрования, что вкупе с репутацией самого УЦ позволяет остальным пользователям им доверять.

Удостоверяющий центр отвечает финансово по оспоренным сделкам, в которых используются выпущенные им сертификаты, поэтому корректность данных в сертификатах в общем случае можно считать подтвержденной. Ведь куда дешевле все честно проверить, чем потом платить многомиллиардные компенсации.

Удостоверяющие центры могут быть коммерческими (предоставляют услуги всем желающим на возмездной основе), корпоративными, государственными, даже «личными».

Все участники должны по умолчанию доверять УЦ, как всеобщему лучшему другу. Если доверия к УЦ нет – вся инфраструктура разваливается. Именно поэтому удостоверяющие центры уделяют так много внимания собственной информационной безопасности и проверке корректности персональных данных.

Вот таким вот образом любой из миллиардов пользователей всемирной паутины может спокойно оформлять заказы в интернет-магазинах и безбоязненно выкладывать видео с дорогими сердцу питомцами. Всё благодаря шифрованию, транзитивности доверия и работе Удостоверяющих центров.

В следующий раз поговорим о том, что такое цифровая подпись, какие бывают ключи, и, наконец, как это все связано с зеленым замочком.

Текст: Максим Теплов, Origin Security

Ссылка на первоисточник