Всем доброго времени суток. Судя по тому, что тот комментарий собрал достаточно большое количество ответов и плюсов, а количество моих подписчиков начало расти в геометрической прогрессии я понял, что народ требует хлеба и зрелищ. А раз так, значит пришло время написать статью о том, как избежать (или хотя бы попытаться) слежки в интернете, и как сохранить конфиденциальность. Заранее извиняюсь за то, как я пишу, чукча не писатель, чукча - читатель.

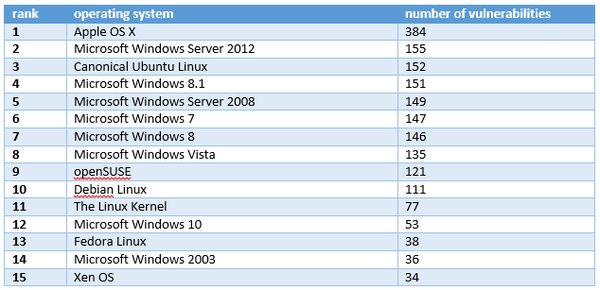

Начну с того, что в вашей операционной системе существует огромное количество как предумышленно созданных закладок/backdoors, так и целая гора уязвимостей. Закладки есть в Windows, и в Mac, и даже в Linux (особенно, если в системе есть несвободные компоненты, привет Ubuntu). Но поиск уязвимостей в Open Source системах сводится к анализу кода, так как этот код доступен, а вот найти уязвимости в проприетарных OS куда сложнее, и работает это все по принципу Security through Obscurity...

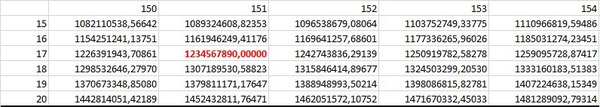

Из этого следует вывод, что гораздо более безопасно пользоваться полностью открытыми системами, вероятность того, что там обнаружится куда ниже, но вот от количества уязвимостей самой системы это не спасет, потому что код пишут все-равно те же самые люди, которые тоже ошибаются... Ниже приведена статистика найденных уязвимостей по операционным системам за 2015 год.

Мы знаем, что операционные системы не безопасны, так что же делать? В первую очередь держать самое новое ПО у себя, конечно, не unstable, просто актуальные версии. По ссылке выше много другой интересной информации про уязвимости, например, про браузеры или мобильные устройства. Если коротко - нет безопасных продуктов, но голова на своем месте поможет оставаться в безопасности.

Ладно, про уязвимости закончили, теперь перейдем к практической части. Задача - сохранить конфиденциальность в интернете. Ниже я напишу два варианта - параноидальный, и обычный, на каждый день, просто меры предосторожности, что стоит знать.

Параноидальный вариант

Стоит использовать либо собранный с нуля LFS (хардкорный вариант, если действительно знаешь, что делаешь), а если уж совсем убер-хардкорный вариант, то FreeBSD (лично я ее считаю самой безопасной на данный момент ОС, но это уже сугубо мое личное мнение), либо TAILS в качестве операционной системы, все соединения должны быть "завернуты" через надежный VPN, под надежным я подразумеваю, например, канал к знакомому в Нидерландах с шифрованием PGP (чем длиннее ключ, тем лучше), а не сервисы вроде HideMe или PIA... Но тут есть обратная сторона, для усложнения отслеживания при использовании VPN можно пользоваться и различными платными сервисами, которые принимают анонимную оплату в Bitcoin... Но, в случае со знакомым (хорошим знакомым, проверенным), при подаче ему сигнала, он просто возьмет и уничтожит точку выхода, то есть тот самый сервер, к которому ты подключался через VPN, а вот в случае с сервисами VPN ты не знаешь, что происходит на том конце, и если это критично, это может стать твоей последней ошибкой. VPN лучше всего запускать не на компьютере, а на роутере с поддержкой OpenVPN, а еще лучше с установленной прошивкой OpenWRT, вероятность того, что там будет какая-нибудь гадость (backdoor), заложенная производителем, куда меньше. Также, лучше всего использовать несколько компьютеров (подойдут и виртуальные машины), потому что реальное железо можно сдетектировать если этого кто-то очень захочет. То есть формула такая - работаем в надежном VPN, через TOR, и все это на виртуальных машинах, и все только на открытом ПО, которое более-менее надежно. Вот если использовать все это, то можно действительно скрыться, по крайней мере в большинстве случаев...

Также стоит упомянуть одну занятную вещь про TOR. Раньше считалось, что сеть TOR достаточно безопасна для всяких интересных вещей, но ее все-таки скомпрометировали (еще), естественно, потом уязвимость закрыли, но мы не можем знать, есть ли там еще уязвимости, или нет. Лично я для себя считаю, что TOR хоть и безопасен, но если у кого-то будет необходимость, он может быть скомпрометирован. Тоже самое относится и к i2p, freenet и т. п.

Меры предосторожности

Не каждому нужен такой параноидальный вариант, многие просто хотят сохранять свою конфиденциальность. Для таких случаев будет достаточно просто использовать правильно настроенный Firewall, желательно, опять таки на уровне роутера. Запретить все ненужные сервисы, порты, и так далее. В интернете куча инструкций, например эта (там рассказывается, как настроить Firewall на Mikrotik но ничего не мешает сделать тоже самое и на другом оборудовании).

Так, как у меня Mac (вообще, я бы не советовал пользоваться Mac, потому что эти компьютер сливают в Apple, и, судя по всему не только в Apple всякую разную информацию, да и до кучи уязвимостей в системе), я использую LittleSnitch на самом компьютере, чтобы запретить всякому софту лазить туда, куда не нужно. У меня Mac только по той причине, что мне нужен специфический софт, и при наличии прямых рук всю слежку можно отключить. Вообще, истинному параноику я бы посоветовал первым делом избавиться от техники Apple, либо же огородить ее от внешнего мира, как это сделал я. Но в случае огораживания есть одна большая проблема - ничего не мешает использовать какую-нибудь ранее недокументированную уязвимость просто для того, чтобы деактивировать мой фаервол.

Если ты не уверен в своей системе на 100%, то стоит либо заклеить камеру, либо отпаять/отключить, либо "занять" ее чем-то. Кстати, насчет занять - в Windows 10 появился Frame Server, который позволяет обращаться к камере сразу нескольким приложениям одновременно. Раньше можно было просто запустить что-нибудь, что держало камеру включеной, но теперь, даже если чем-то занять камеру, другая программа запросто сможет к ней подключиться. Наводит на очень интересные мысли, учитывая то, что нет ни одного варианта того (ладно, может быть и есть, просто я не придумал) использования камеры сразу двумя приложениями, кроме как слежки... Вообще Windows 10 - это отдельная тема, и чтобы не расписывать все про телеметрию, я бы просто советовал снести 10 и поставить FreeBSD пройтись утилитой DWS Lite которая отключает всю телеметрию, и еще отключить FrameServer.

Я бы также советовал не пользоваться автосохранением паролей в браузере, или где-либо еще, лучше уж их хранить в блокноте, потому что иногда могут случаться другие интересные утечки. И если браузер включает автодополнение, то сайт может запросить больше данных, чем вы видите, и таким образом получить куда больше информации...

Стоит сказать и насчет облачных технологий - что однажды попадает в облако уже не удаляется оттуда же, поэтому, удалив файлы, вы все-равно оставите их копии на серверах этой компании. Тоже самое относится и к различным социальным сетям. У меня нет ни одной странички ни в одной социальной сети, и никогда не будет, потому что общаться с людьми всегда можно с помощью другого вполне себе безопасного софта. Например, почта на своем сервере, XMPP с шифрованием, Tox, Signal и так далее.

Теперь стоит перейти к мобильным устройствам. Казалось бы, мы огородили себя от слежки на компьютере, но вот незадача, у тебя на столе стоит в крэдле твой любимый смартфон и весело смотрит на тебя своей достаточно неплохой камерой, а на задней крышке у него что... Правильно, господа, сканер отпечатка пальцев... Вот такой шпион попался, еще одна брешь в безопасности, это различные мобильные устройства, и я сейчас расскажу, почему именно.

Мобильная безопасность

Как я уже сказал выше, Apple всегда сливает данные, и Microsoft тоже делает это не меньше. Поэтому к устройствам на закрытых ОС у меня одно отношение - они не нужны, потому как уж совсем небезопасны, и тут ты уже даже при желании не сможешь ничего сделать... Телефон в этом плане сложнее компьютера.

Стоит начать с того, что вся мобильная связь на данный момент очень даже уязвима, так как мы используем протокол SS7, и он крайне небезопасен (исследование за 2014 год, с тех времен мало что изменилось, и еще про взлом Telegram и WhatsApp, и эксплуатирование других уязвимостей). И практически любой желающий может перехватывать твои SMS и слушать звонки.

Поэтому, когда тебе в банке предлагают для Онлайн-Банкинга (у кого ИП или ООО меня сейчас поймут) сделать токен, то лучше этот токен сделать, потому что SMS-аутентификацию нельзя считать безопасной.

Чтобы обезопасить себя от слежки через мобильное устройство, лучше всего поставить сборку LineageOS/CyanogenMod без Google Apps (есть информация, что Google ой как следит за пользователем). Во вторых стоит поставить Google Authenticator и OpenKeyChain, у него открытые исходники, и это гораздо более безопасно, чем аутентификация через SMS. В третьих, в качестве мессенджера и приложения для звонков (на той стороне тоже должен быть установлен Signal) стоит использовать Signal. И в конце концов, если действительно беспокоишься о чем-то, то стоит завернуть все это в надежный VPN, тогда вероятность прослушивания будет минимальной.

Никогда не стоит пользоваться аутентификацией через отпечатки пальцев. Отпечаток пальца один на всю жизнь, и скомпрометировав его можно получить доступ ко всему и сразу. Конечно, можно использовать разные пальцы, но... это все-равно не будет безопасно. И, конечно же, вам не нужно, чтобы эти отпечатки утекли каким-нибудь нехорошим людям. А еще не стоит показывать свои руки, когда тебя фотографируют, потому что как раз с помощью фото высокой четкости можно скомпрометировать отпечатки пальцев. Также, вводя пароль на телефоне стоит лишний раз закрыть переднюю камеру, если вы ее еще не заклеили...

Я уже говорил про социальные сети, и про то, что у меня нет там ни одной странички, нигде. И Instagram тоже нет. А еще я всегда чищу EXIF-данные, если выкладываю фото в интернет. Почему? А потому что у каждого устройства, будь то телефон, или камера, по EXIF можно понять, что фото сделано на определенном устройстве. Именно, на конкретном. Надо найти устройство и человека вместе с этим устройством? Достаточно просто проанализировать EXIF и найти в интернете все фотографии, у которых этот идентификатор совпадает. Еще веселее бывает, когда обнаруживается, что уж больно умный телефон в EXIF добавил координаты GPS...

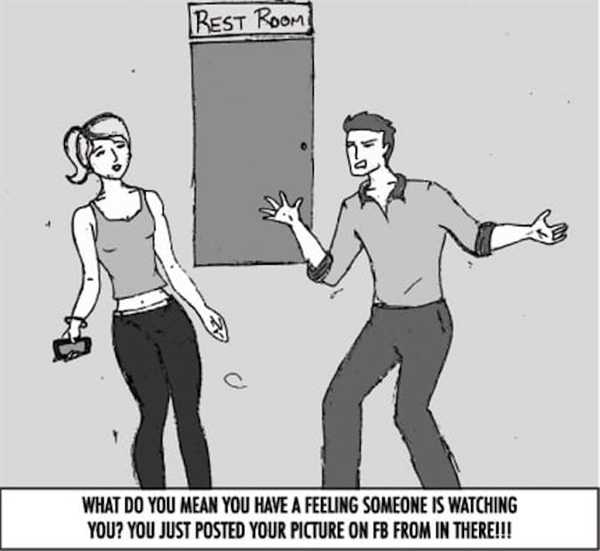

Смотря на людей, который сидят в Инстаграме сразу же понимаешь, сколько всего ты можешь о них узнать, просто проанализировав аккаунт... А теперь представьте, что с помощью этих данных можно собрать еще и компромат (не только с помощью Instagram, но и с помощью всего остального, о чем я написал выше)... Социальная инженерия - вещь очень интересная, и порой ей даже не обязательно пользоваться стало сейчас - люди сами выкладывают о себе такое количество информации, что просто волосы становятся дыбом.

Но, порой кажется, что ты защитился, но тут... Тут слабым местом оказываются те вещи, которые, казалось бы, призваны тебя защищать, или вообще никак не должны участвовать в твоей безопасности.

У многих дома стоят сейчас камеры наблюдения, только вот на самом деле все IP-камеры по сути представляют собой миниатюрный компьютер на Linux, а производители некоторых камер мало того, что не позволяют менять root-пароль (вот весело, когда у тебя root пароль на камере 12345, и ты не можешь его поменять!), так и имеют один (или несколько в особо интересных случаях) backdoors. А при отсутствии Firewall в твоей сети злоумышленнику очень будет легко получить видео, как ты веселишься с женой в спальне, и использовать его в качестве компромата. И еще более интересная ситуация будет, если это была не жена... Вариантов того, как собрать компромат очень много.

Также всегда уделяйте внимание шифрованию!

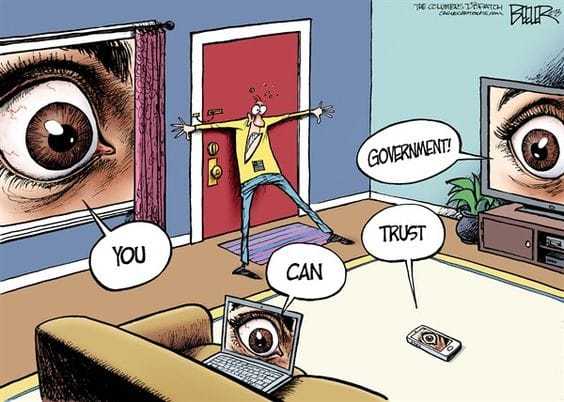

Увы, о чем писал Оруэлл, начинает постепенно сбываться... Я сейчас говорю о камерах в телевизоре, и я рад, что на моем телевизоре эту камеру с микрофоном можно отключить. А все почему? Потому что даже через камеру, которая уже есть в некоторых моделях SmartTV можно следить, и для этого не обязательно быть сотрудником спецслужб... А насчет того, делают ли это спецслужбы или не делают даже сомневаться не приходится. Им ничего не мешает этого делать. Лучше всего просто не покупать телевизор с камерой, хотя порой иногда так хочется пообщаться по видео на большом экране... В таком случае лучше всего купить устройство, у которого камера отключаема.

В итоге хочу сказать, что порой стоит все-таки взвесить все и понять, что если ты не такая уж и важная шишка, то за тобой хоть и следят, но не так активно, будь ты каким-нибудь крупным бизнесменом. Как говорится, пока что большинство из тех, кто это прочитал - неуловимые Джо, так как сдались они всем, но рано или поздно может появится какая-то ситуация, что тобой заинтересуется, и тогда надо будет вспомнить все про безопасность, и про то, как правильно спрятаться.

А еще стоит убедиться, что твои друзья и знакомые - действительно проверенные люди... И у тебя нет знакомой "крыски".