Всем привет!

Ради такого случая решил даже выбраться из норы, которую называю своей крепостью отрешения от человечества и зарегался на Pikabu, вдруг кому будет полезно, и кто-то не потеряет своё нажитое. Постараюсь уложиться в максимум шакальных картинок и минимум слов, забуду про запятые и сложные предложения - клиповое мышление наше всё к чёртовой матери.

Сразу к завязке без лишних слов. Показалось мне уместным на волне подъёма единственно расово верной валюты Биткоин - вывести таковую в непатриотичные USD чтобы далее конечно же побаловать себя плавленым сыром на 76 -летие победы, можем повторить.

Выбрал наиболее подходящий мне способ вывода (если кому интересны комиссии, и прочая лабуда могу рассказать). Таким оказался вывод через криптобиржу и далее на карту, после чего уже можно наконец пойти до ближайшего продуктового.

И так наши основные действующие лица, которые понадобятся для повествования:

Криптобиржа - одна из самых известных, но это вовсе не значит, что она норм.

Блокчейн кошелёк - blockchain.com, здесь объяснять нечего, теперь у каждой псины он есть.

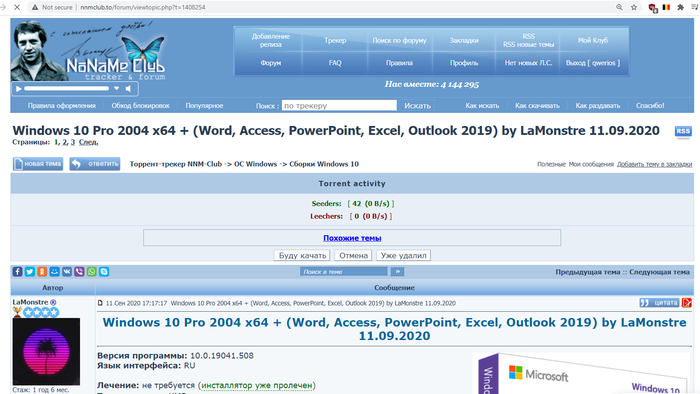

Windows 10 pro - как не странно, конечно же пиратская - вы в своём уме? откуда у меня деньги на лицензию, варёную колбасу то по праздникам ем!

Антагонист - человек не обременённый моральными принципами и готовый мать продать за Nike Air.

Далее повествование пойдёт как в аниме триллере - смазано, скучно и ничего непонятно, поэтому заканчивай читать лучше здесь.

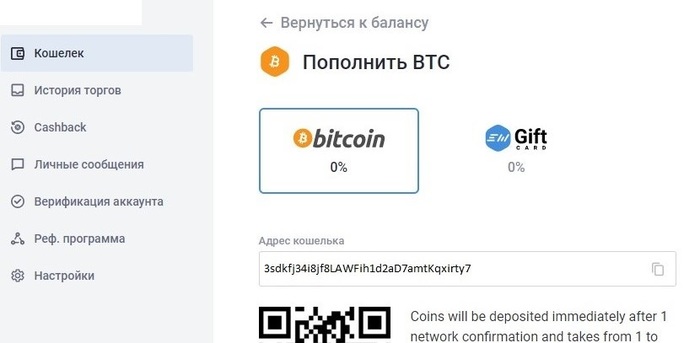

Зарегался на криптобирже, открыл там счёт своего BTC кошелька, чтобы перевести туда свои деньги и далее обменять на доллары по биржевому курсу.

Нужно всего лишь указать адрес своего сгенерированного кошелька на blockchain.com при отправке биткоина. Тот, что на картинке по понятным причинам изменён. Казалось бы, что может пойти не так…

Как холёный хомяк копирую в буфер обмена (запомните эти слова далее они нам не пригодятся пригодятся) сгенерированный кошелёк на криптобирже.

Иду на blockchain.com.

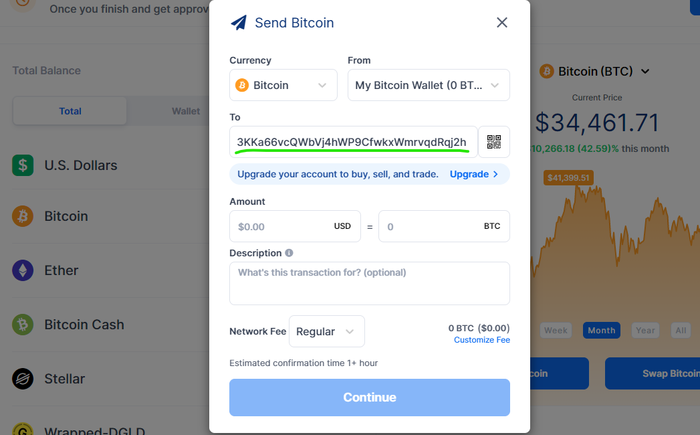

Вставляю из буфера обмена в адрес отправления и уже готовый нажать send по-своему бумерскому обычаю решаю проверить что за адрес то скопировался, параноик, и тут замечаю, что адрес совсем чуть-чуть ПОЛНОСТЬЮ БЛЯТЬ ОТЛИЧАЕТСЯ от того, что сгенерировал выше.

Подметив неладное и решив, что дело во мне, проделываю данную процедуру ещё несколько раз, в блокнот, sublime, chrome, разве только что в жопу (за мат извените) себе не вставив, понимаю, что ничего не понимаю.

Опять грешу на свою же необразованность и лезу разбираться вдруг там какая защищенная пара кошельков генерится и т.д., - в общем нет, всё работает максимально топорно, что сгенерировали туда и отправишь.

Для тех, кто уже полностью потерял связь с реальностью, немного треш-визуализации:

Хммм, подумал я и решил, что заниматься этим в 5 утра уже как-то комильфо. Поделился с другом на следующий день, после чего перешли непосредственно к самому интересному:

Как мой юный крипточитатель уже догадался - кто-то или что-то подменяет буфер обмена.

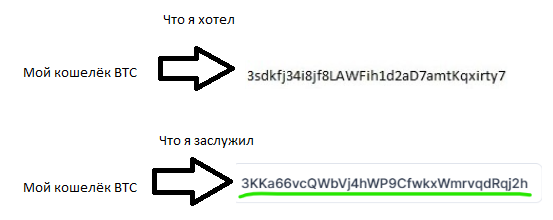

По абсолютно бесплатному и профессиональному совету, пошёл в автозагрузки и начал проверять что там у меня крутится такого недоверенного, что можно бы проверить на вирусы к примеру.

Благо рассказчик ваш пират со стажем, и поэтому Window 10 pro просто хрипит от крайне сомнительно-подозрительно софта, установленного за время пользования пекарней.

Ну да пёс с ним, пойду проверять по одному - первый выстрел, просто программа активации ключей, ничего такого, всё спокойно, идём дальше, следующий - какой-то flex сервер solid works, но кроме троянов, ничего плохого, оставляем, пусть крутится, ботнет то сам работать не будет.

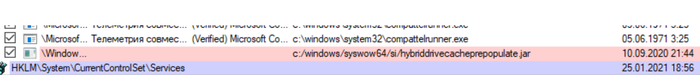

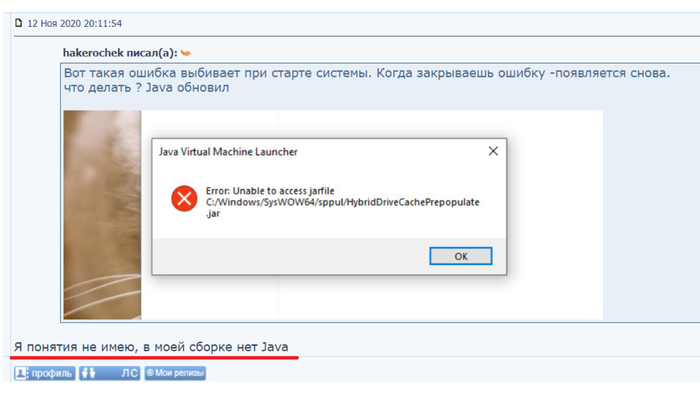

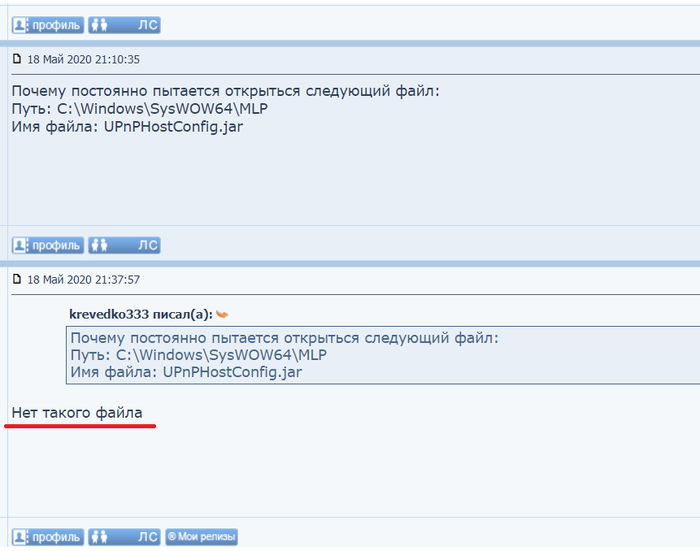

Крутанул барабан ещё и смотрю вот это, что за зверь:

Запомните путь к папке, далее он нам также не понадобится.

Пытаюсь провалиться в папку. Хмм, странно доступ закрыт, ничего не прочитать, ладно хорошо хоть admin может права поменять у папки в Винде, спасибо Билл удружил, в следующий раз куплю, обещаю.

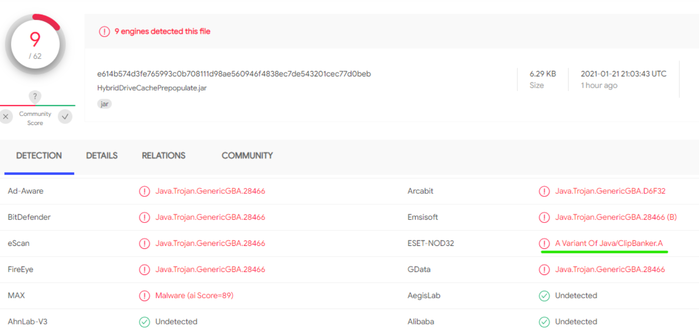

Поменял, захожу, смотрю какой-то файл непонятный, кидаю на Virus Total и нахожу вот это (файл к тому же был первый раз на Virus Total, с почином):

К слову, обладателям антивирусов, которые показали, что всё красиво, подмечаю что таковыми они не являются, будьте осторожны дамы и господа, и прочие вертолёты.

Троян, троян, понятно, но интересует нас вот это - "СlipBanker". Ага, попался.

Для тех, кто учил японский - "обрезание банкира", по-нашему. Вкрации взлом жопы буфера обмена.

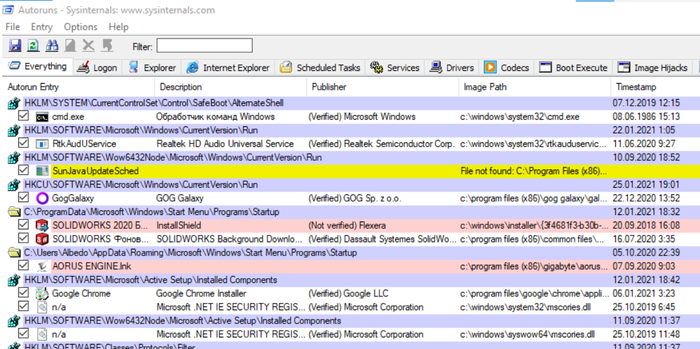

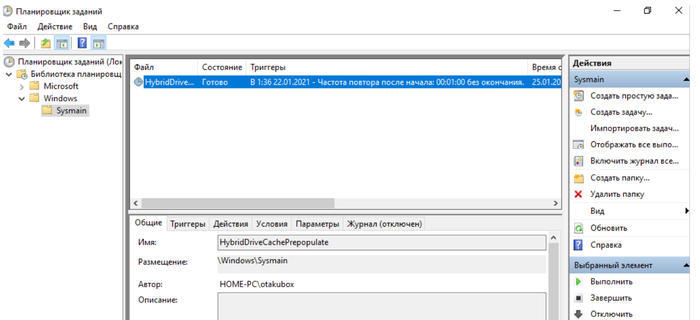

Думаю, ок, пойду в планировщик задач, нахожу его там:

Решаю, надо проверить, делаю тест с включённой задачей - подмена в буфере обмена, всё чётко, красиво.

Выключаю в планировщике - и оооооп, ну надо же теперь всё копируется как должно.

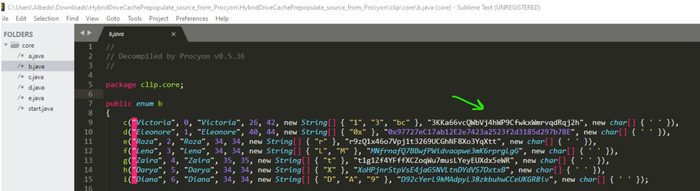

Мразь, паскуда, нашёлся. Хорош, иду смотреть сам файл - благо .jar, можно деобфусцировать, слову друг научил, умный он очень.

Открыл в редакторе и увидел, прозрел, узнал и согласился сразу со всем.

Список файлов и вот ну надо же в одном из них прямо захардкожен кошелёк злоумышленника.

Да не один, и под Etherium и другую криптовалюту и названы как романтично заметьте.

Таким образом софтина подменяет содержимое буфера обмена на адрес кошелька злоумышленника если я копирую какой-либо свой криптокошелёк.

Всё ясно, теперь понимаю, иду обратно в планировщик понять попытаться откуда файл и как появился. Но благо здесь всё оказалось просто, задача автоматически была поставлена через 3 минуты после успешной установки винды, и будь ваш слуга хоть флешем или под флешем всё равно не успел бы залезть и скачать какие-либо мокрые программы за эти 3 минуты.

Но научившись у берлинского пациента, просто так сам с собой не соглашаюсь и решаю, что нужно перепроверить факты. Как же так, быть не может, может быть всё неправда, где чистота эксперимента? Вот же она, здесь:

Иду искать откуда раздачу скачивал, нахожу по истории в nnm-club.to.

Устанавливаю на виртуалку эту же Винду, что и сам использую, прости меня Билл.

Проводим проверку - тот же файл лежит там же, и буфер работает также - с подменой. Винда чистая. Грусть печаль, потеря настроения и частички себя, как же так, пиратская винда с вирусами, никогда бы не подумал, никогда не было и вот опять!

Проверяю чувака, который выложил раздачу, читаю всё. В комментах в основном - как же всё здорово и быстро, и лучше только бутерброд по утру. Иду проверять остальные раздачи его же, читаю все комменты узнаю как зовут домашних животных и кто пользуется зубной пастой с травами, нахожу в 2х раздачах подводящие вопросы - на что ответ в стиле к которому мы привыкли в стране - показалось, не было такого.

Ахах, насмешил, красавчик, уважаю. Путь к файлу везде одинаковый, конечная папка только отличается. Ленивый, жалко. Раздач у него около 10.

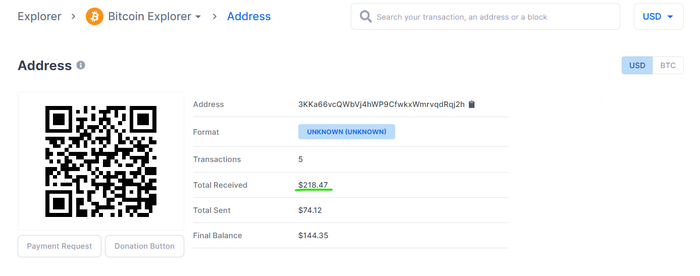

Понимаю чувак - Антагонист добра. Почему чувак - послушайте Карлина. Прошу заметить в каждой раздаче файл назван по-разному, шифруется, молодец, хвалю. Иду проверять насколько наш парень успешен. Благо крипта, можно проверить все транзакции, получил пока что 200 долларов.

Но это только с этой раздачи и только с BTC.

Далее встаю в тупик, так что, если кто подскажет как вычислить его по IP и устроить показательный 120 часовой просмотр Джо-Джо чтобы сделать из него наконец человека - тому мои обнимашки и целовашки.

Но если есть ещё один шанс, и я полностью не прав - представься создатель будь добр тогда. Объясни откуда брал раздачи и спасём же мы наше криптонаселение.

Хорошего дня, смотрите что качаете или по крайней мере проверяйте что вставляете)

P.S. Бутерброд с сыром съел, фото не вставлю, за мат извените.

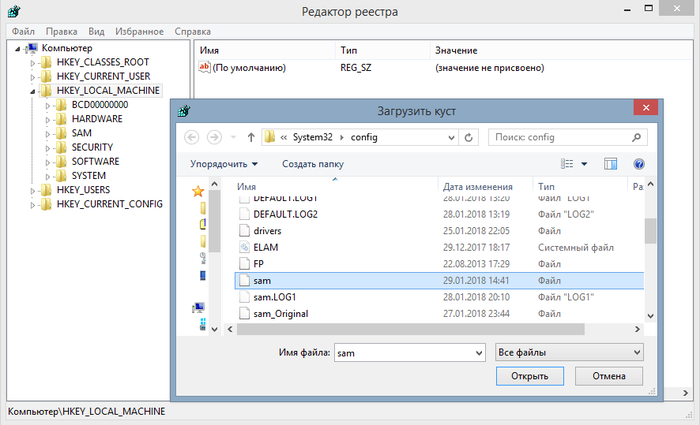

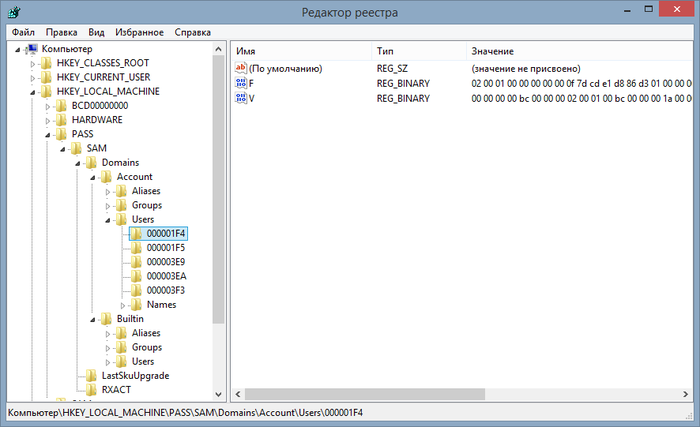

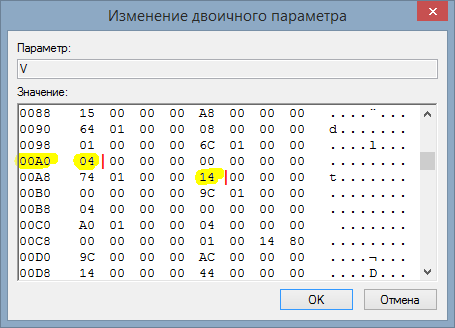

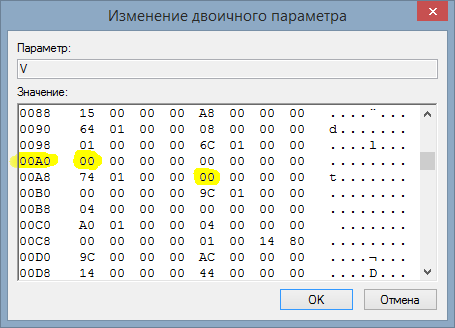

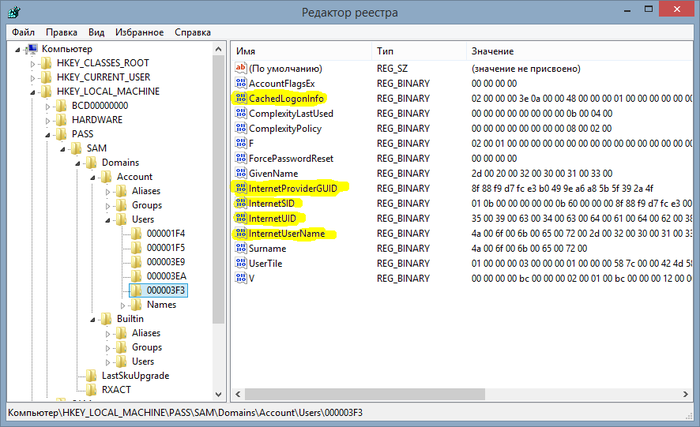

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs8.pikabu.ru/post_img/2017/10/04/2/1507076252142042081.jpg)

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs9.pikabu.ru/post_img/2017/10/04/2/1507076461150862325.jpg)

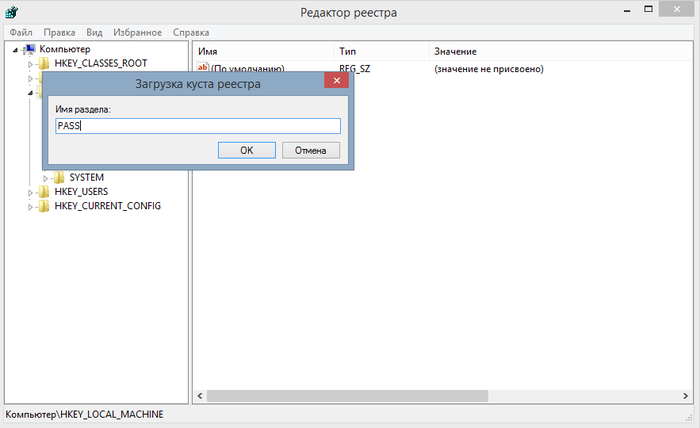

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs6.pikabu.ru/post_img/2017/10/04/2/1507076487193195087.jpg)

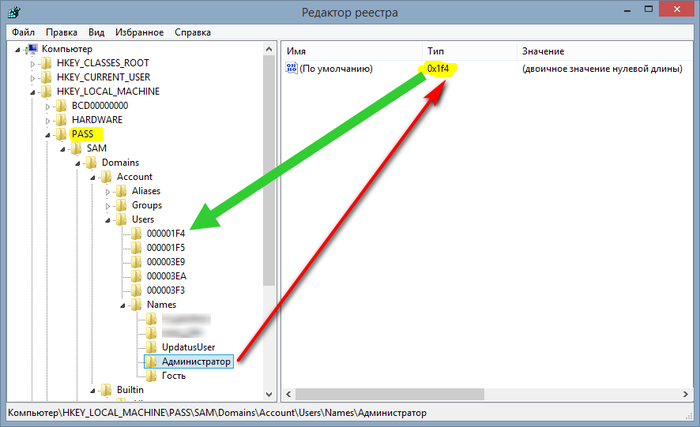

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs6.pikabu.ru/post_img/2017/10/04/2/1507076501124124629.jpg)

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs8.pikabu.ru/post_img/2017/10/04/2/1507076566187454262.jpg)

![Незаметный обход пароля Windows без его смены или сброса [Подробная инструкция] Windows, Безопасность, Пароль, Взлом, IT, Гифка, Длиннопост](https://cs8.pikabu.ru/post_img/2017/10/04/2/1507076802192669108.jpg)