kliMaster

Valve устранила уязвимость, позволявшую взломать ПК через игры в Steam.

Проблема позволяла выполнить произвольный код на компьютере и установить вредоносное ПО.

В библиотеке Valve Source SDK обнаружена уязвимость, позволяющая выполнить произвольный код на компьютере пользователей, играющих в релизы от Valve, а также установить различное вредоносное ПО (трояны-вымогатели, банковские трояны, майнеры криптовалют и т.д.).

Проблема возникла из-за открытости инструментария, который Valve предоставляет пользователям. Многие игры на движке Source используют библиотеку Source SDK, позволяющую сторонним компаниям и независимым разработчикам загружать в игры различные сторонние текстуры, эффекты и анимации смерти.

Как отметил исследователь из компании One Up Security Джастин Тафт (Justin Taft), обративший внимание на проблему, сценариев атаки может быть несколько. Один из них выглядит следующим образом: злоумышленник создает вредоносную ragdoll-модель (анимация смерти персонажа), внедрив в файл эксплоит. Когда пользователь подключается к сторонним серверам, управляемым хакером, на его компьютер загружаются вредоносные ресурсы и при смерти его персонажа в игре исполняется вредоносный код.

Специалисты One Up Security проинформировали Valve об уязвимости и та уже устранила проблему в ряде игр, включая Counter-Strike: Global Offensive, Team Fortress 2, Left 4 Dead 2, Portal 2 и Half-Life 2: Deathmatch.

Source SDK - набор утилит для создания модификаций на движке Source, бесплатно доступный через Steam игрокам.

Steam - сервис цифрового распространения компьютерных игр и программ, принадлежащий компании Valve. Steam выполняет функции службы активации, загрузки через Интернет, автоматических обновлений и новостей для игр как самой Valve, так и сторонних разработчиков по соглашению с Valve.

Подробнее: http://www.securitylab.ru/news/487453.php

Знаменитый актер Rami Malek (Эллиот Алдерсон) играет в Watch Dogs 2. Видос от Ubisoft[EN]

Watch Dogs 2 Live Stream: Rami Malek Plays Watch Dogs 2 with Developers

Множественные уязвимости в Adobe Flash Player версии 26.0.0.131 и др. От 11 Июля исправление.

Дата изменения: 12.07.2017

Опасность: Высокая

Наличие исправления: Да

Количество уязвимостей: 3

CVSSv2 рейтинг:

(3.7 (AV:N/AC:L/Au:N/C:P/I:N/A:N/E:U/RL:OF/RC:C)) = Base:0.3/Temporal:0

(7.4 (AV:N/AC:L/Au:N/C:C/I:C/A:C/E:U/RL:OF/RC:C)) = Base:5.3/Temporal:0

(3.7 (AV:N/AC:L/Au:N/C:P/I:N/A:N/E:U/RL:OF/RC:C)) = Base:0.3/Temporal:0

CVE ID:

CVE-2017-3080

CVE-2017-3099

CVE-2017-3100

Вектор эксплуатации: Удаленная

Воздействие: Раскрытие важных данных Компрометация системы

CWE ID: Нет данных

Наличие эксплоита: Нет данных

Уязвимые продукты:

Adobe Flash Player 20.x

Adobe Flash Player 23.x

Adobe Flash Player 22.x

Adobe Flash Player 21.x

Adobe Flash Player 19.x

Adobe Flash Player 18.x

Уязвимые версии:

Adobe Flash Player версии 26.0.0.131, 26.0.0.126, 26.0.0.120

Описание:

Множественные уязвимости в Adobe Flash Player

URL производителя: http://www.adobe.com

Решение: Установите исправление с сайта производителя.

Ссылки: https://www.cybersecurity-help.cz/vdb/SB2017071102

Подробнее: http://www.securitylab.ru/vulnerability/487235.php

P.S. обновите.

Настоящие хакеры используют отсылки к сериалу Мистер Робот.

Первым новую малварь, использующую логотип FSociety, заметил эксперт по информационной безопасности Майкл Гиллеспи (Michael Gillespie), а затем вредоноса изучили аналитики Bleeping Computer. Так, Лоренс Абрамс (Lawrence Abrams) пишет, что шифровальщик явно находится в стадии разработки. Проникнув в систему, FSociety действительно шифрует файлы пользователя (лишь в одной тестовой директории), но после этого не происходит практически ничего. Малварь выводит на экран логотип FSociety, но не требует выкуп и не отображает никаких сообщений.

При ближайшем рассмотрении оказалось, что FSociety – это не оригинальная разработка, малварь базируется на исходных кодах оперсорсного шифровальщика EDA2. Напомню, что вымогатель EDA2 был создан в 2015 году исследователем Ютку Сеном в образовательных и научных целях. Как оказалось, это было плохой идеей: автор малвари в итоге столкнулся с множеством проблем, его наработки немедленно взяли на вооружение настоящие хакеры, а сам Сен в итоге подвергся шантажу со стороны злоумышленников и был вынужден удалить свой код из открытых источников.

Исследователи пообещали следить за развитием вредоноса, хотя пока настоящему FSociety далеко до экранного прототипа.

Пасхалка в Mr Robot S02E01.

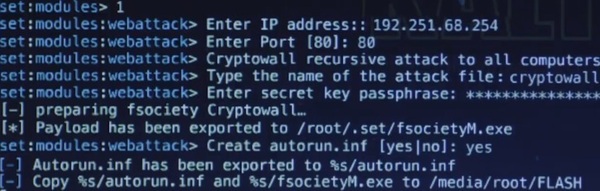

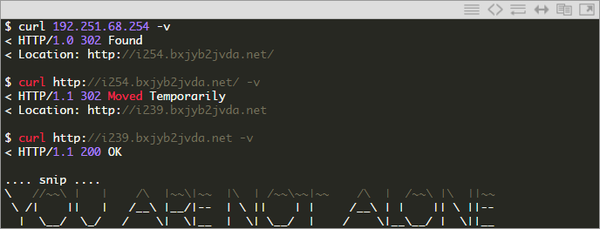

В конце первой серии второго сезона Mr Robot есть сцена, где Дарлин генерирует троян-вымогатель с помощью модифицированного фреймворка SET (Social Engineer Toolkit). Мои пальцы просто зудели, чтобы попробовать IP-адрес 192.251.68.254, где вроде как располагается управляющий сервер трояна. Неудивительно, что WHOIS показал на владельца NBC-UNIVERSAL. Посмотрим, насколько глубока кроличья нора.

Последняя страница http://i239.bxjyb2jvda.net/ выводит сообщение «YOUR PERSONAL FILES ARE ENCRYPTED» и начинает обратный отсчёт. Вы можете подождать 24 часа или просто проверить javascript, который управляет таймером обратного отсчёта, где вы найдёте строку, закодированную в base64.

PGRpdiBjbGFzcz0ib3ZlciI+PGRpdj4iSSBzaW5jZXJlbHkg

YmVsaWV2ZSB0aGF0IGJhbmtpbmcgZXN0YWJsaXNobWVudHM

gYXJlIG1vcmUgZGFuZ2Vyb3VzIHRoYW4gc3RhbmRpbmcgYXJta

WVzLCBhbmQgdGhhdCB0aGUgcHJpbmNpcGxlIG9mIHNwZW5k

aW5nIG1vbmV5IHRvIGJlIHBhaWQgYnkgcG9zdGVyaXR5LCB1bm

RlciB0aGUgbmFtZSBvZiBmdW5kaW5nLCBpcyBidXQgc3dpbmRs

aW5nIGZ1dHVyaXR5IG9uIGEgbGFyZ2Ugc2NhbGUuIjwvZGl2Pjx

kaXYgY2xhc3M9ImF1dGhvciI+LSBUaG9tYXMgSmVmZmVyc29u

PC9zcGFuPjwvZGl2PjwvZGl2Pg==

После раскодирования выходит:

Я искренне полагаю, что банковские институты более опасны для свободы, нежели регулярные армии, и что принцип тратить деньги за счёт потомков, под названием «финансирование», ничто иное как жульничество за счёт будущего в крупном масштабе.

– Томас Джефферсон

Кстати, изучив SSL-сертификат веб-сервера NBC-UNIVERSAL, я обнаружил массу других доменов, которые имеют отношение к Mr Server., указанных в поле Subject Alternative Names.

DNS Name=www.racksure.com

DNS Name=racksure.com

DNS Name=*.serverfarm.evil-corp-usa.com

DNS Name=www.e-corp-usa.com

DNS Name=iammrrobot.com

DNS Name=www.conficturaindustries.com

DNS Name=www.iammrrobot.com

DNS Name=*.seeso.com

DNS Name=*.evil-corp-usa.com

DNS Name=e-corp-usa.com

DNS Name=*.bxjyb2jvda.net

DNS Name=whoismrrobot.com

DNS Name=seeso.com

DNS Name=fsoc.sh

DNS Name=www.fsoc.sh

DNS Name=conficturaindustries.com

DNS Name=whereismrrobot.com

DNS Name=www.whoismrrobot.com

DNS Name=www.whereismrrobot.com

DNS Name=evil-corp-usa.com

DNS Name=www.seeso.com

В начале первой серии второго сезона вы также заметите, как Эллиот логинится на bkuw300ps345672-cs30.serverfarm.evil-corp-usa.com по SSH.

Что касается задачки на https://fsoc.sh:

Если посмотрите на эту страничку, то заметите, что курсор мигает через разные интервалы.

На самом деле несложно понять, что это код Морзе, но я крайне плох в решении таких загадок вручную. Поэтому решил применить более техничный способ.

addHandlers: function() {

var t = this;

this.$(".eye__form").on("submit", this.handleSubmit), this.textView.on("typingEnded", function() {

t.appendEye(), t.startCursor("MzkzMzUzNTM5NTMzMzk1Mzc5OTUzNzMzMzM1MzUzOTM1Mw==")

})

},

startCursor: function(t) {

var e = this;

e.$(".eye__cursor").css("opacity", 0).removeClass("typing"), setTimeout(function() {

e.handleBlinkTime(window.atob(t), 0)

}, 500)

},

handleBlinkTime: function(t, e) {

var n = 300,

r = t.charAt(e),

i = 0,

o = n;

switch (r) {

case "9":

i = 3 * n;

break;

case "3":

i = n;

break;

case "5":

o = 3 * n;

break;

case "7":

o = 7 * n

}

var u = this;

i && u.$(".eye__cursor").css("opacity", 1), setTimeout(function() {

u.$(".eye__cursor").css("opacity", 0), setTimeout(function() {

t.length > e + 1 ? u.handleBlinkTime(t, e + 1) : setTimeout(function() {

u.handleBlinkTime(t, 0)

}, 4e3)

}, o)

}, i)

Собственно, скорость мерцания курсора контролирует t.startCursor("MzkzMzUzNTM5NTMzMzk1Mzc5OTUzNzMzMzM1MzUzOTM1Mw=="), и если конверитровать в ASCII, то получается 3933535395333953799537333353539353.

3 это точка "."

5 разделяет буквы " "

7 представляет собой разделитель "/" в коде Морзе

а 9 это тире "-"

3933535395333953799537333353539353

.-…. .- ...- ./-- ./…. .-.. == LEAVE ME HERE

Нужно добавить, что во втором сезоне сериал сохранил крайнюю реалистичность компьютерных сцен. Каждый взлом и операция выполняются в правильной последовательности и с использованием корректных инструментов. В первом сезоне мы видели операционку Kali Linux, использование уязвимости bashdoor (shellshock) для получения файла /etc/passwd, взлом автомобильной CAN-шины с использованием утилиты candump, сканирование окружающих устройство с активным Bluetooth утилитой btscanner из комплекта Kali Linux, использование снифера bluesniff для MiTM-атаки с последующим запуском оболочки Meterpreter.

В первой серии второго сезона все технические тонкости — фреймворк SET, ransomware, логи IRC, клиент BitchX и прочее — тоже показаны вполне достоверно.

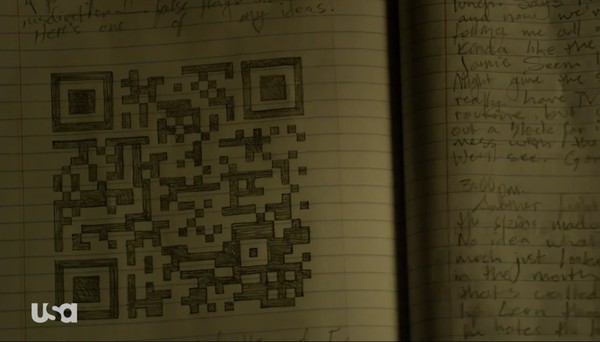

Ремарка: В одном из кадров мелькает QR-код, который указывает на один из доменов списка, приведённого выше: http://www.conficturaindustries.com.

Код плохо распознаётся с кадра, вот чёткая копия:

Судя по всему, будущие серии Mr Robot тоже не останутся без пасхалок.

Технические консультанты Mr Robot из хакерского сообщества: @KorAdana, @ryankaz42, @AndreOnCyber, @MOBLAgentP, @IntelTechniques, @marcwrogers.

Проблемы с качественным ПО, для инженера. И совет, как с этим бороться.

Вспоминая свой институт и его постоянные финансовые проблемы, особенно в приобретении хорошего лицензионного ПО, решил поделиться своими скромными рассуждениями, в надежде, что для тех студентов, которые читают это сейчас или которые только собираются поступать, изменится хоть что-то к лучшему.

Итак проблема, с которой столкнулся мой факультет, в первую очередь была, в том что дорогая СППР лицензионная просто не по карману. Так как я учился на гранте, то и жаловаться собственно права не имел, был благодарен вообще всему, чем нас обеспечивал ВУЗ.

Первая проблема:

Работа в системе Компас, которая зачастую повально установлена в урезанном "учебном" варианте дистрибутива.

Совет: на замену предлагаю установить себе абсолютно бесплатную "учебную" версию T-flex CAD, которая совершенно никак не урезана практически, единственно требование, это галочка, что данный продукт вы не будете использовать в своей личной коммерческой деятельности, а только в образовании.

Воспринимайте это как хотите, реклама ни реклама, я просто даже ссылку оставлять не буду, кто ищет тот всегда найдет, я лишь хотел упростить поиск ваш, добавить "тег" для поиска.

Если будет интересны и далее подобные советы, то жду ваших комментариев.

На всякий случай оставлю комментарии для минусов, дабы не прослыть "кармадрочером".