«WikiLeaks»: Макрон - один из организаторов государственного переворота в Украине (фейк)

Президент Франции Эммануэль Макрон участвовал в организации госпереворота в Украине в 2013-2014 гг. . Об этом сообщают журналисты украинского оппозиционного издания « Голос Правды » со ссылкой на документы, распространенные представителями организации «WikiLeaks».

В них также называется ряд европейских структур, которые предоставили государственному перевороту активную поддержку.

В документах приведено детальное переписки штаба Эммануэля Макрона с Квентином Гийманом, президентом НПО «Cosmopolitan Project Foundation», активистом «Соцпартии» и евромайдан (Париж).

Original: https://golospravdy.com/wikileaks-makron-odin-z-organizatori...

Wikileaks публикует : ЦРУ использовало инструменты Achilles, Aeris и SeaPea

С марта 2017 года Wikileaks публикует дамп под кодовым названием Vault 7, содержащий подробности работы Центрального разведывательного управления (ЦРУ) США. Бумаги, описывающие самые разные хакерские инструменты и техники правительства, были переданы в распоряжение ресурса неизвестным информатором.

На этой неделе ресурс рассказал о проекте Imperial, в состав которого входят инструменты Achilles, Aeris и SeaPea. Опубликованная документация датирована 2011 годом и рассказывает, что каждый из трех инструментов предназначается для атак на определенные ОС.

Achilles позволял сотрудникам ЦРУ внедрять малварь в состав легитимных приложений для macOS (тогда еще OS X), а именно заражать ею файлы инсталляторов .dmg. Одностраничная инструкция объясняет, что после заражения файл .dmg установит как оригинальное приложения, так и вредоносный пейлоад, который затем будет удален из состава .dmg. Таким образом, инструмент Achilles предназначался для единоразовой доставки малвари в систему, при этом не забывая о том, что малварь должна оставаться незамеченной.

Aeris, в свою очередь, является имплантом (малварью) для POSIX-систем. Согласно документации, он написан на C и предназначается для извлечения собранных другими инструментами данных с зараженного хоста. Как правило, передача информации осуществляется через защищенные TLS-каналы. Инструкция гласит, что Aeris будет работать со следующими ОС:

Debian Linux 7 (i386)

Debian Linux 7 (amd64)

Debian Linux 7 (ARM)

Red Hat Enterprise Linux 6 (i386)

Red Hat Enterprise Linux 6 (amd64)

Solaris 11 (i386)

Solaris 11 (SPARC)

FreeBSD 8 (i386)

FreeBSD 8 (amd64)

CentOS 5.3 (i386)

CentOS 5.7 (i386)

SeaPea – это руткит для macOS. Инструкция к этому инструменту (версии 2.0) ранее уже была опубликована на Wikileaks, в составе мартовского дампа «Темная материя» (Dark Matter), который рассказывал о наборе решений для компрометации Mac и iPhones. Так, в бумагах был упомянут DarkSeaSkies – имплантат, «вживляющийся» в EFI на Apple MacBook Air и содержащий инструменты DarkMatter, SeaPea и NightSkies, для EFI, пространства ядра и пространства пользователя, соответственно.

Новые бумаги повествуют о SeaPea 4.0, однако суть работы инструмента не изменилась. SeaPea по-прежнему представляет собой руткит, который гарантирует скрытное и устойчивое присутствие в системе и запуск других вредоносов. Документация гласит, что инструмент тестировался с Mac OS X 10.6 (Snow Leopard) и Mac OS X 10.7 (Lion), то есть даже инструкции для версии 4.0 сильно устарели.

Источник : http://helpform.ru/856777

Это из рубрики "Утренний анекдот"? ЦРУ: Россия и WikiLeaks подрывают демократию во всем мире

Россия и WikiLeaks стремятся "размыть" демократию и верховенство закона во всем мире, уверен директор Центрального разведывательного управления (ЦРУ) США Майкл Помпео.

Выступая на открытом для общественности мероприятии в пригороде Вашингтона Тайсонс-Корнер (штат Вирджиния), он заявил, что российское правительство давно является основной фигурой в мире, практикующей "активные меры" по подрыванию западной демократии, причем делает это "десятилетиями". При этом руководитель ведомства вновь напомнил о "весьма реальной" угрозе вмешательства России в американские выборы 2016 года и даже 2012 года. Организацию WikiLeaks Майкл Помпео назвал "вражеской разведывательной службы, которая вербует шпионов".

"Перед нами стоит задача защищаться от этого", — подчеркнул глава ЦРУ. Он призвал спецслужбы США тщательно следить за Россией, но при этом "не реагировать чрезмерно", передает ТАСС.

Ранее российские власти неоднократно отвергали выводы Вашингтона о попытках повлиять на ход президентских выборов в США.

WikiLeaks предложила сделать Ассанжа главой группы РФ и США по кибербезопасности

По словам представителей организации, Ассанж "пользуется доверием общественности".

В WikiLeaks предложили сделать основателя организации Джулиана Ассанжа главой рабочей группы РФ и США в сфере кибербезопасности.

Напомним, о совместной работе стран в этом вопросе договорились президент РФ Владимир Путин и глава Белого дома Дональд Трамп в ходе переговоров на G20.

https://life.ru/t/%D0%BD%D0%BE%D0%B2%D0%BE%D1%81%D1%82%D0%B8...

Поступления Vault 7

Gyrfalcon нацелен на сбор параметров аутентификации (логин/пароль, закрытые SSH-ключи и пароли к SSH-ключам) у клиентов OpenSSH, а также поддерживает режим полного или выборочного сохранения содержимого SSH-сеансов и может выполнить подстановку команд в сеансы. Вся накопленная информация шифруется и сохраняется в файл для последующей отправки на внешний сервер, подконтрольный ЦРУ.

Передача собранных данных осуществляется при помощи других средств - Gyrfalcon обеспечивает только накопление данных. Варианты Gyrfalcon подготовлены для различных дистрибутивов Linux, включая RHEL, CentOS, Debian, openSUSE и Ubuntu. Имплант устанавливается в систему после получения привилегированного доступа, например после атаки с использованием неисправленных уязвимостей или через вход под перехваченной учётной записью.

Описывается два варианта импланта:

Gyrfalcon1 запускается в виде фонового процесса, который работает с правами root и использует ptrace для получения контроля за процессами штатного системного SSH-клиента. После активации Gyrfalcon отслеживает запуск новых процессов и в случае обнаружения SSH-клиента подключается к нему при помощи ptrace. Работа выполняется в пассивном режиме. Дополнительно поставляется Python-скрипт для настройки работы и определения правил перехвата трафика.

Gyrfalcon2 оформлен в виде разделяемой библиотеки, которая устанавливается в систему вместо штатной библиотеки libgssapi.so или загружается через LD_PRELOAD в адресное пространство клиента OpenSSH и перехватывает некоторые обработчики. В состав также входит приложение, которое взаимодействует с библиотекой и получает от неё перехватываемые сведения. Имплант рассчитан на поставку вместе с руткитом JQC/KitV, который обеспечивает его скрытие и активацию.

Второй бэкдор BothanSpy близок по своим возможностям к Gyrfalcon, и отличается тем, что нацелен на слежку за пользователями Windows через подмену SSH-клиента Xshell. Бэкдор устанавливается в систему под видом расширения Shellterm 3.x и действует только для SSH-сеансов, осуществляемых через эмулятор терминала Xshell.

Поюзать (или скачать себе) PDF доки можно по следующим ссылкам:

Wikileaks рассказала, как ЦРУ заражает изолированные от сети компьютеры.

Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

На этой неделе Wikileaks обнародовала бумаги, касающиеся работы различных утилит, входящих в инструментарий Brutal Kangaroo (ранее носил имя EZCheese), при помощи которого ЦРУ проникает в изолированные от сети и оффлайновые компьютеры. Конечно, никакой магии и экзотики здесь нет (решения ЦРУ не чета методам, которые разрабатывают специалисты из университета имени Бен-Гуриона), и агентам предлагают использовать для заражения вредоносные USB-накопители.

В состав Brutal Kangaroo, созданного еще в 2012 году, входят следующие инструменты:

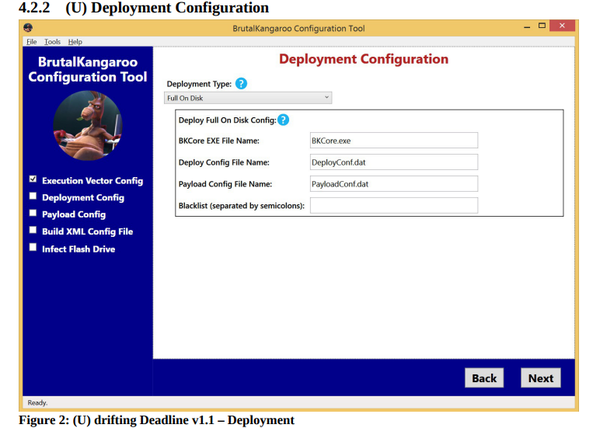

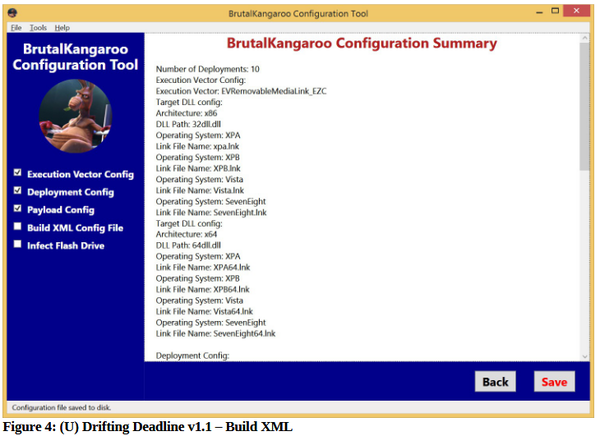

Drifting Deadline — основная часть Brutal Kangaroo инструмент, содержащая GUI-билдер для создания нужной малвари;

Shattered Assurance – серверный компонент, работающий на зараженном хосте и автоматически заражающий портативные накопители с помощью Drifting Deadline;

Shadow – инструмент, позволяющий объединить ряд зараженных оффлайновых компьютеров в единую сеть для выполнения каких-либо задач;

Broken Promise – инструмент для оценки и извлечения данных, собранных с изолированных машин.

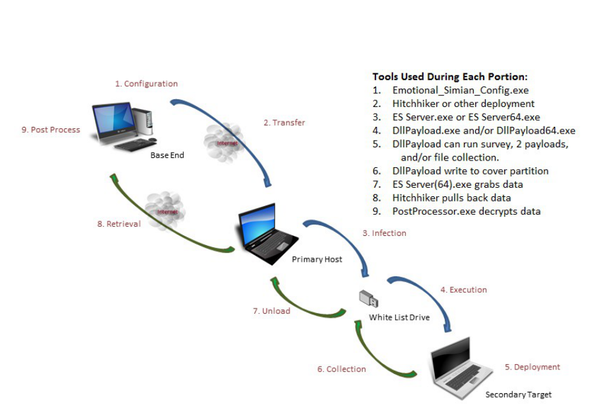

Согласно бумагам, компоненты Brutal Kangaroo используются для реализации многоступенчатых, сложных атак, которые начинаются с того, что сотрудник спецслужб использует Drifting Deadline и создает малварь для первой и второй стадии атаки.

Затем нужно заразить компьютер в целевой сети, однако документы не описывают данный процесс, то есть к каким методам для этого прибегают оперативники ЦРУ, неизвестно. После этого первая зараженная машина станет «основным хостом» и будет использоваться для дальнейшего распространения инфекции. Каждый раз, когда пользователи будут подключать к этому компьютеру USB-накопитель, Brutal Kangaroo будет заражать его малварью, отличной от той, что заразила основной хост, и созданной специально для USB. Ставшие вредоносными USB-накопители после этого будут заражать все компьютеры, к которым подключаются.

Вторая фаза атаки полагается на вредоносные файлы LNK, то есть ярлыки Windows. Файлы LNK будут вызывать автоматическое выполнение вредоносного пейлоада каждый раз, когда будут открыты в Windows Explorer. Аналогичный вектор атак использовала нашумевшая малварь Stuxnet, от которой серьезно пострадала ядерная программа Ирана.

Для данных атак используются эксплоиты Giraffe и Okabi, поддерживающие 32- и 64-разрядные архитектуры. Okabi более эффективен против машин, работающих под управлением Windows 7, 8, и 8.1, тогда как Giraffe работает только против Windows XP.

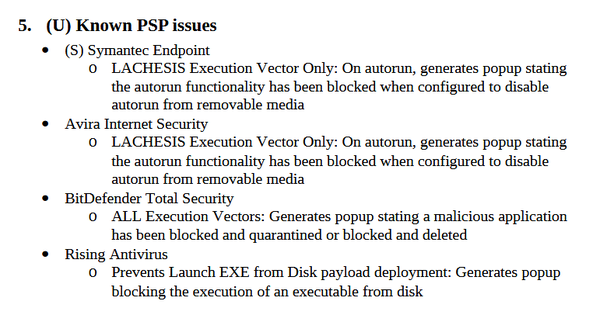

Согласно опубликованным бумагам, ранее инструментарий назывался EZCheese и Emotional Simian, и эксплуатировал 0-day уязвимость, которая была исправлена в марте 2015 года. Однако переход на эксплуатацию новых багов также оказался не слишком успешным. Так, в инструкции к Drifting Deadline сообщается, что начиная с 23 февраля 2016 года некоторые антивирусные продукты обнаруживают малварь Brutal Kangaroo (в бумагах перечислены Avira, Bitdefender, Rising Antivirus и Symantec).

Более того, с 2016 года разработки Microsoft представили целый ряд патчей для исправления уязвимостей LNK-файлов, включая патч, вышедший в этом месяце. Напомню, что ранее в этом году представители Wikileaks обещали делиться с производителями эксклюзивной информацией о инструментах ЦРУ, входящих в дамп Vault 7. Вероятно, выход свежего патча Microsoft напрямую связан с публикацией бумаг о Brutal Kangaroo.

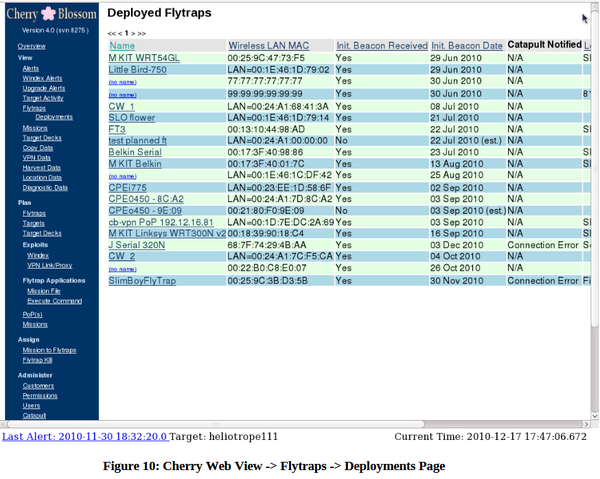

ЦРУ взламывало роутеры при помощи инструмента CherryBlossom

Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

Новая публикация повествует об инструментарии под названием CherryBlossom – многоцелевом фреймворке, который был создан при поддержке Стэнфордского научно-исследовательского института, специально для взлома домашних роутеров.

Фактически CherryBlossom предназначен для перехвата управления над различными моделями роутеров. Заражение целевого устройства малварью может быть осуществлено «полевым» оперативником, или же реализовано удаленно, через какую-либо уязвимость.

CherryBlossom состоит из нескольких компонентов, каждому из которых отводится своя роль:

-FlyTrap — «маячок» (вредоносная прошивка), который работает на скомпрометированном устройстве;

-CherryTree – управляющий сервер, перед которым отчитывается FlyTrap;

-CherryWeb – веб-панель управления, работающая на CherryTree;

-Claymore – инструмент для автоматизированного поиска уязвимых устройств.

Среди бумаг, имеющих отношение к проекту CherryBlossom, есть отдельный список (PDF), в котором перечислены более 200 моделей роутеров разных производителей. На эти устройства может быть установлен компонент FlyTraps. Хотя 24-страничный документ не содержит никаких дат, судя по другим инструкциям, все бумаги датированы примерно 2006-2012 годами.

В список вошли устройства следующих производителей:

3Com

Accton

Aironet/Cisco

Allied Telesyn

Ambit

AMIT, Inc

Apple

Asustek Co

Belkin

Breezecom

Cameo

D-Link

Gemtek

Global Sun

Linksys

Motorola

Orinoco

Planet Tec

Senao

US Robotics

Z-Com

Также ИБ-специалисты обратили внимание и на еще одну интересную деталь, упомянутую в документах. Возможно, этот нюанс позволит отследить установки и деятельность CherryBlossom. Дело в том, что согласно инструкции по установке(PDF) URL CherryWeb по умолчанию выглядит так: https://CherryTree-ip-address/CherryWeb/ (к примеру, https://10.10.10.10/CherryWeb/).