ЦРУ взламывало роутеры при помощи инструмента CherryBlossom

Wikileaks продолжает публикацию архива секретных документов и хакерских инструментов Центрального разведывательного управления (ЦРУ) США, которые были переданы в распоряжение ресурса неизвестным информатором весной 2017 года. Публикации выходят под кодовым названием Vault 7 и рассказывают о самых разных инструментах и техниках.

Новая публикация повествует об инструментарии под названием CherryBlossom – многоцелевом фреймворке, который был создан при поддержке Стэнфордского научно-исследовательского института, специально для взлома домашних роутеров.

Фактически CherryBlossom предназначен для перехвата управления над различными моделями роутеров. Заражение целевого устройства малварью может быть осуществлено «полевым» оперативником, или же реализовано удаленно, через какую-либо уязвимость.

CherryBlossom состоит из нескольких компонентов, каждому из которых отводится своя роль:

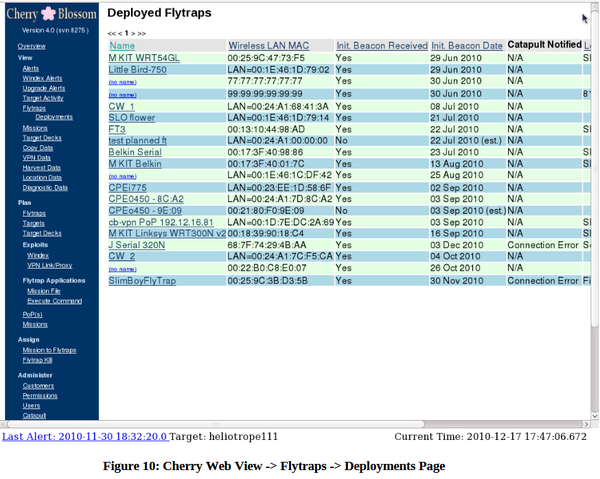

-FlyTrap — «маячок» (вредоносная прошивка), который работает на скомпрометированном устройстве;

-CherryTree – управляющий сервер, перед которым отчитывается FlyTrap;

-CherryWeb – веб-панель управления, работающая на CherryTree;

-Claymore – инструмент для автоматизированного поиска уязвимых устройств.

Среди бумаг, имеющих отношение к проекту CherryBlossom, есть отдельный список (PDF), в котором перечислены более 200 моделей роутеров разных производителей. На эти устройства может быть установлен компонент FlyTraps. Хотя 24-страничный документ не содержит никаких дат, судя по другим инструкциям, все бумаги датированы примерно 2006-2012 годами.

В список вошли устройства следующих производителей:

3Com

Accton

Aironet/Cisco

Allied Telesyn

Ambit

AMIT, Inc

Apple

Asustek Co

Belkin

Breezecom

Cameo

D-Link

Gemtek

Global Sun

Linksys

Motorola

Orinoco

Planet Tec

Senao

US Robotics

Z-Com

Также ИБ-специалисты обратили внимание и на еще одну интересную деталь, упомянутую в документах. Возможно, этот нюанс позволит отследить установки и деятельность CherryBlossom. Дело в том, что согласно инструкции по установке(PDF) URL CherryWeb по умолчанию выглядит так: https://CherryTree-ip-address/CherryWeb/ (к примеру, https://10.10.10.10/CherryWeb/).

Информационная безопасность IT

1.5K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.