30.11 — Международный день компьютерной безопасности [вехи_истории]

🪱 Праздник возник в 1988 году после атаки червя Морриса, наглядно показавшей: безопасность — не дополнительная опция, а основа функционирования интернета.

💬 Кибербезопасность - это сложная экосистема защиты данных. При этом 95 % успешных атак обусловлены человеческим фактором, а современные угрозы — от ИИ до социальной инженерии — развиваются параллельно с защитными механизмами.

🔒 Cоветы по кибербезопасности:

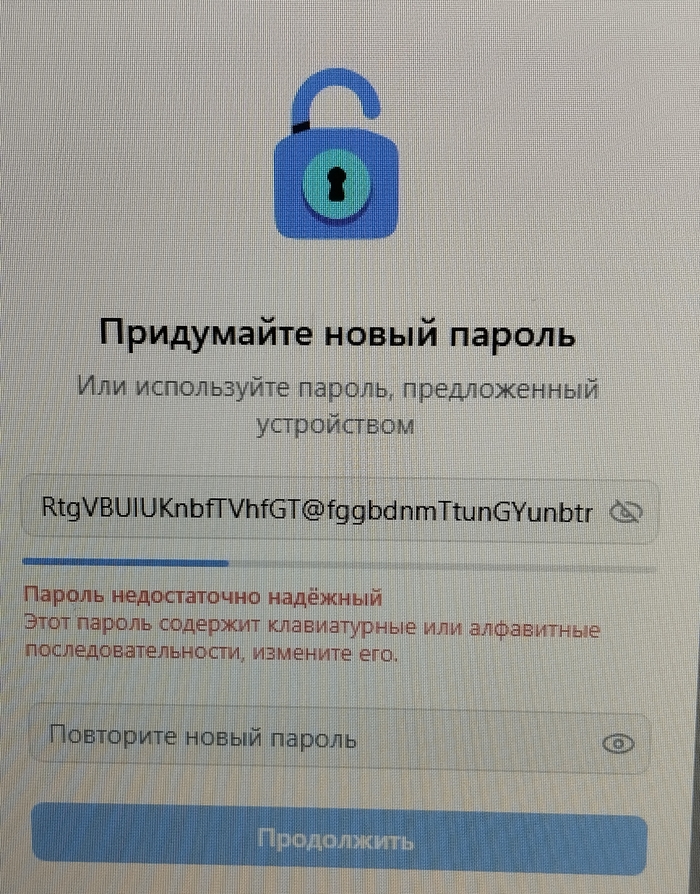

- Используйте надёжные и уникальные пароли.

- Включите двухфакторную аутентификацию (2FA).

- Будьте бдительны с ссылками и вложениями.

- Регулярно обновляйте ПО.

- Контролируйте приватность и осознавайте риски публикации.

🫵 Не поленись - обнови все свои пароли на важных ресурсах)

Самые популярные пароли 2025 года — всё те же «123456» и «password»

Каждый год ИТ-эксперты повторяют одно и то же: не используйте простые пароли вроде «123456» или «admin». И каждый год пользователи будто делают вид, что не слышат.

Comparitech снова напомнила об этом, опубликовав свежий список 100 самых распространённых паролей, найденных в более чем двух миллиардах утечек 2025 года. И угадайте, кто снова в топе?

Правильно — старые добрые «123456», «password» и «admin». Почти четверть всех паролей — это просто цифры. У 38% внутри есть последовательность 123, а у ещё 2% — обратная 321. Любители клавиатуры тоже отметились: qwerty, 1q2w3e4r, и всё в этом духе. Даже поклонники Minecraft не остались в стороне — пароль minecraft (с маленькой буквы) замкнул топ-100.

Да что там Minecraft! По итогам недавнего ограбления Лувра, была проведена проверка систем безопасности музея. И оказалось, что системы видеонаблюдения Лувра были защищены паролем «Louvre»!

Всё это — наглядная демонстрация человеческой лени. Современные программы для подбора паролей справляются с такими «секретами» за секунды. Короткие и предсказуемые комбинации — лёгкая добыча. Эксперты советуют перейти на биометрию и ключи доступа (passkey) — они вообще исключают использование пароля. Если такой возможности нет, спасут длинные и осмысленные фразы.

Если вы до сих пор где-то используете что-то вроде qwerty123, самое время это исправить. И уж тем более — не позволяйте своим пользователям в корпоративной сети творить то же самое.

Парольный ад: финальный бой

Я не знаю, как в других областях, но в агентском бизнесе просто тонны паролей. Яндекс-аккаунт, почта, колтрекинг, FTP, хостинг-панель, биллинг хостинга, домены, сервис онлайн-менеджера, аккаунт для капчи, почта. Это неполный перечень для одного клиента, умножаем на количество клиентов, добавляем свои собственные, которые измеряются скорее сотнями, чем десятками.

И вот этой кучей конфиденциальной информации надо управлять, чтобы доступы получили только нужные люди, а ненужные не получили. Чтобы при увольнении можно было понять, какие пароли стоит сменить, хотя даже когда поймешь, задачка иногда оказывается прямо капец какая объемная. И еще хорошо бы, чтобы искать было удобно, содержать в порядке и не допускать хаоса легко. И да, главное, безопасно, чтобы нехорошие люди это не получили. То есть хранить напрямую в «Планфиксе» или «Битриксе» — идея изначально неподходящая совсем.

Пробовали разное, в том числе старый странный sysPass. Долго выбирали сервис для "переезда".

Так вот, сегодня каждый наш коллега начал пользоваться Vaultwarden. Предварительно всё оттестировано, настроено и внедрено. Проверяем теперь на реальном использовании.

Под капотом:

– VDS-ка исключительно под этот сервис;

– разграниченные доступы, роли, порядок;

– автозаполнение через расширения браузеров;

– сценарии на случай увольнений, факапов и внезапных деменций у админов тоже предусмотрены.

Теперь всё удобно, быстро и — о чудо — понятно.

Если раньше интерфейс sysPass напоминал «квест на выживание в интерфейсе для избранных», то Vaultwarden — как выкинуть старую коробку с проводами, которую боялся трогать, и навести порядок.

Особенность Vaultwarden — он ставится на свой сервер, не зависит от внешнего облака, опенсорс, имеет отличную поддержку и активное комьюнити. Для нас это критично по ряду причин: безопасность, автономность, минимизация санкционных рисков.

Если ваша компания тоже тонет в доступах — крайне советую хотя бы присмотреться.

Если интересно, задавайте вопросы в комментариях, расскажу про особенности и как у нас всё устроено.

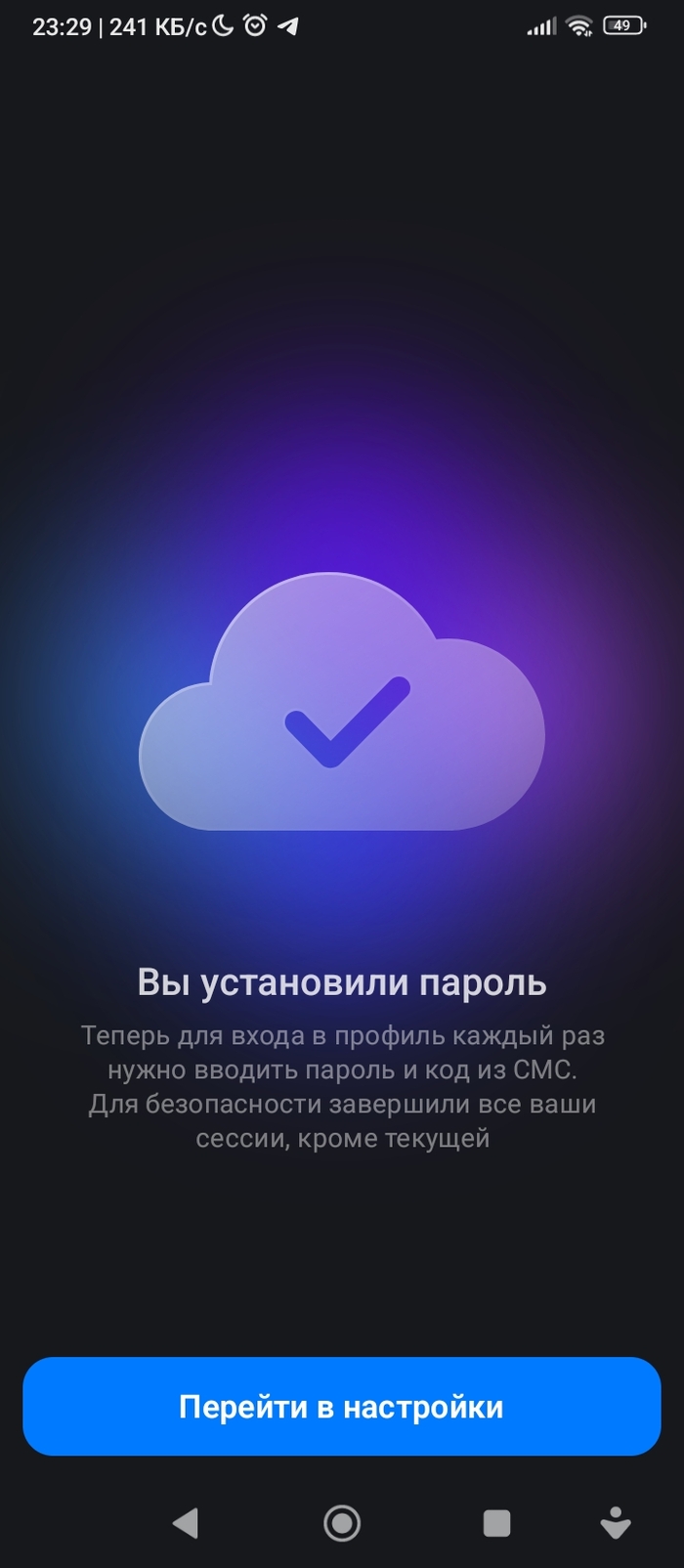

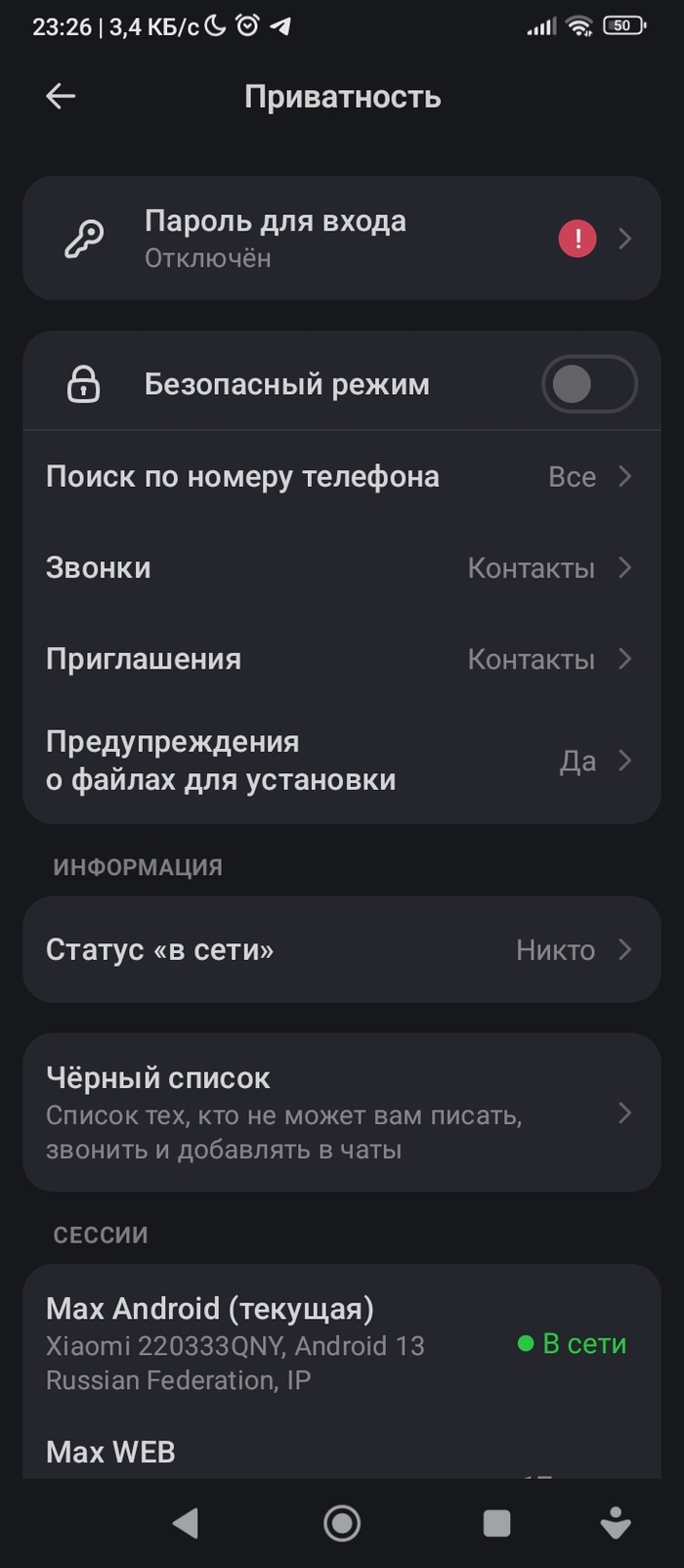

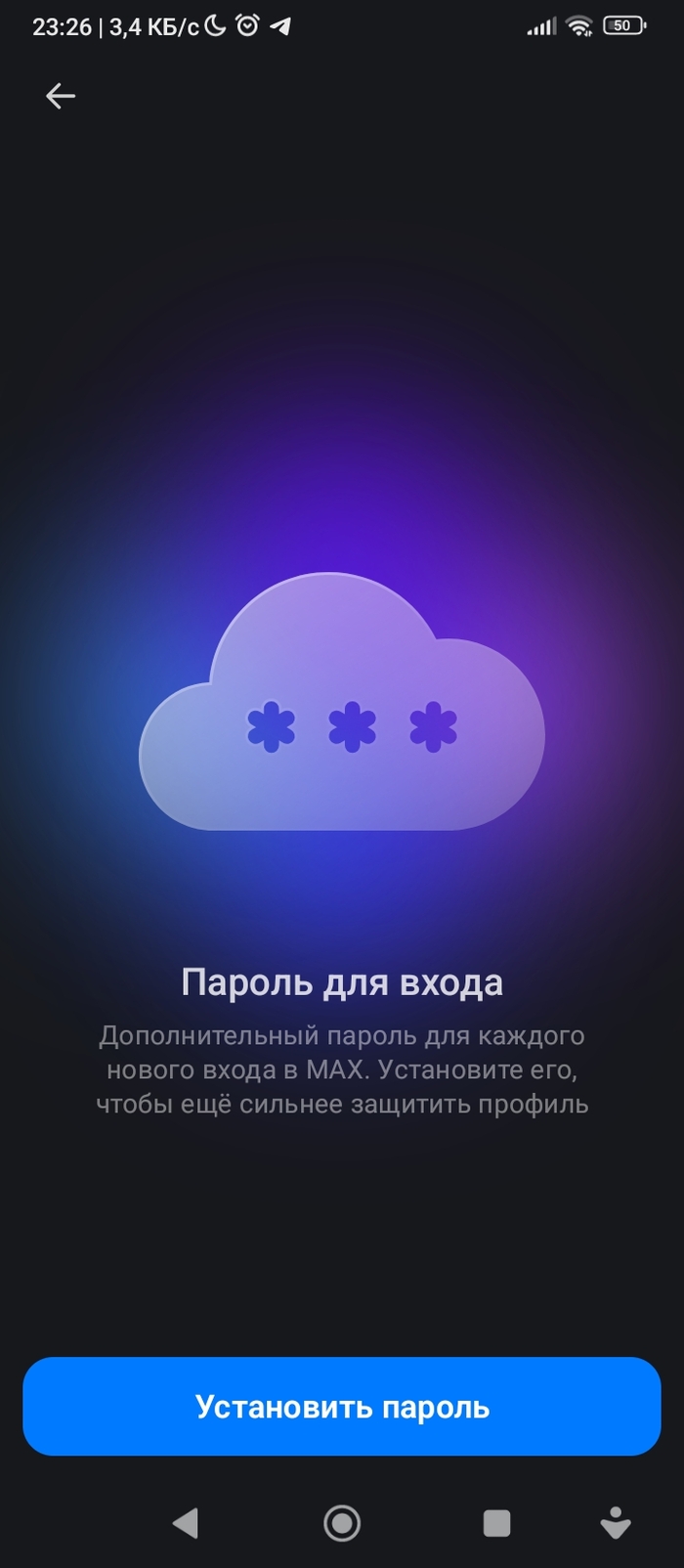

Продолжение поста «Эксперименты над собой»2

Не ну вы видели?

Я недавно писал:

Казалось бы предыдущий пункт — это киллер-фича, открывающая новые возможности и вообще то, что я просил, но дьявол кроется в деталях. Отсутствие паролей позволяет войти в любой аккаунт, тупо имея в руках чужой телефон

И вот что увидел сегодня:

Фича доступна только в свежей версии приложения.

Я человек простой: дают нормальную возможность — беру и пользуюсь.

Поставил пароль и подсказку. Попутно привязывается мыло, чтобы была возможность этот самый пароль сбросить.

Вот реально, это настолько базовая и элементарная вещь, но шаблон рвёт. В прошлый раз такое же чувство я испытал, когда увидел, как начали ремонтировать дома на деньги с фонда кап ремонта.

Особенно удивляет, что я писал — и вот оно сделано. Такими темпами же могут и нормальный мессенджер сделать. В таком случае телегу всё же оставлю, а вот вотсап с удовольствием снесу. Ну и буду ещё писать, чтобы доделали, я ещё раньше несколько пунктов писал, если что :)

Цифровая ведьма. Digital для новичков. Кибербезопасность

Обнаружен главный виновник огромных утечек в российских компаниях

Сотни тысяч сотрудников российских компаний оказались повинны как минимум в трети кибератак на фирмы, в которых работают. Значительная доля кибератак на российские компании становится следствием безалаберности сотрудников и их неподкованности в вопросах кибербезопасности. Работники регулярно используют рабочую почту для регистрации на различных внешних сайтах и к тому же применяют для каждой из них один и тот же пароль. Именно такие действия дают старт 33% всех кибератак на российские копании. Треть всех попыток хакеров проникнуть в ИТ-инфраструктуру того или иного предприятия в России, будь то компания на 10 человек или корпорация со штатом в десятки тысяч сотрудников, начинается с многоразового пароля к аккаунтам с паре с корпоративной почтой.

По результатам аудита 700 тыс. корпоративных пользовательских профилей в российских компаниях выявилась следующая картина: на различных сайтах в даркнете на постоянной основе публикуются сообщения о новых утечках, и в некоторых случаях они подкрепляются целыми базами данных. Эти данные покупаются хакерами. В утечке могут содержаться адрес рабочей почты сотрудника и пароль, которые совпадают с аутентификационными данными от корпоративных ресурсов. Это особенно опасно, если неуникальный пароль используется в учетных записях с повышенными привилегиями (например, с правами администратора) или у сотрудника есть доступ к чувствительной информации.

Даже если владелец одного из нескольких профилей с повышенными привилегиями уволится из компании, часто доступ к ним ему не закрывают. Бывший работник располагает привилегированным доступом к ИТ-инфраструктуре месяцами даже годами – в 50% случаев срок действия таких профилей никогда не истекает, а сами они не деактивируются автоматически. Все это делает корпоративные учетные записи особенно уязвимыми, особенно если хакер, купивший или просто скачавший базу данных с паролями, получит доступ именно к таким профилям.

Проконтролировать каждого работника в отдельности, чтобы те не использовали корпоративный адрес для регистрации на внешних ресурсах, компаниям удается не всегда. Одно из решений проблемы – технология централизованного управления привилегированными учетными записями. Также можно настроить автоматический отзыв прав и обязательную смену паролей через установленные системным администратором промежутки времени.

Идентификация, аутентификация и авторизация: как защитить данные

🔒 Идентификация, аутентификация и авторизация: как защитить данные?

Хотите знать, как системы безопасности защищают ваши данные? Разбираем основы: идентификация, аутентификация и авторизация. 🛡️

1️⃣ Идентификация

Пользователь предоставляет свой идентификатор: логин, email или номер телефона. Это как сказать системе: «Привет, это я!»

В системах используются:

Символьное имя (например, «Администратор») для интерфейса.

Числовой идентификатор (SID/UID) для внутренних процессов.

💡 В Windows символьное имя и SID связаны 1:1, а в Unix одному UID могут соответствовать несколько имен.

Все процессы, запущенные в сессии, привязаны к идентификатору владельца.

2️⃣ Аутентификация

Проверка: ты точно тот, за кого себя выдаешь? Самый популярный способ — пароль.

🔑 Пароль должен быть:

⏺ Сложным, чтобы его не подобрали.

⏺Простым для запоминания.

⏺Секретным! Без стикеров на мониторе! 🆘

Но пароли не панацея. Пользователи часто выбирают слабые комбинации (имя, дата рождения) или записывают их на стикерах. 😬 Причем, кроме посимвольного перебора есть атака по словарю и OSINT методы.

3️⃣ Авторизация

Проверка прав что тебе разрешено делать? Выполняется при каждой операции с защищенным объектом.

💡 Как усилить парольную защиту?

✅ Увеличивайте длину и сложность пароля. (сейчас это лучшая практика, когда длинная имеет значение)

✅ Используйте хеширование: пароли хранятся зашифрованными, без возможности восстановления.

❗️ Применяйте многофакторную аутентификацию (2FA):

- Пароль + SMS-код.

- Смарт-карта + PIN-код.

🔐 Протоколы аутентификации (NTLM, Kerberos, RADIUS, EAP) помогают защитить данные в сетях.

💭 не используйте простые пароли и не храните их на видном месте. Безопасность начинается с вас! Не становитесь слабым звеном!

Используйте менеджеры паролей, чтобы хранить сложные комбинации, и включите двухфакторную аутентификацию везде, где можно! 💵Это дёшево и очень эффективно!

ВОПРОС! Все знают, что есть физические токены (пусть будет электронная подпись например) которые подтверждают личность. Ок. Это физический предмет.

Есть бумажный блокнот, в который пользователь записал свой "сложный" пароль. Насколько это безопасно?

P.S. Блокнот не подключен к интернету, его нельзя взломать удаленно, в отличие от цифровых хранилищ.

#Кибербезопасность #Пароли #Аутентификация https://t.me/scontrols

![🗓 30.11 — Международный день компьютерной безопасности [вехи_истории]](https://cs20.pikabu.ru/s/2025/11/29/00/wi3kxgi3.jpg)