Баги дата-центра, или Как социальная инженерия связана с физической безопасностью ЦОДа

Один из центров обработки данных на своем горьком опыте убедился в том, что баги действительно могут стать угрозой. Причем в этом контексте мы говорим о настоящих багах – жуках с шестью лапами и усиками, а не о компьютерных багах. Разберем случай, как одна фирма, занимающаяся тестами на проникновение смогла взломать физическую безопасность ЦОДа менее, чем за неделю, выдавая себя за компанию по борьбе с насекомыми.

История, о которой рассказала корреспондент издания Data Center Knowledge Мария Крылова, произошла в прошлом году. Фирма NetSPI из Миннеаполиса, проверяющая объекты на физическую уязвимость, была нанята компанией, владеющей несколькими колокейшн-центрами для проведения теста физического проникновения на ее объект. Задача заключалась в том, чтобы с помощью социальной инженерии проникнуть в машинный зал и получить доступ к сети дата-центра.

Это был высокозащищенный объект, на всех дверях которого установлены сканеры сетчатки глаза и ридеры бейджей. Помещения были оборудованы карманами-ловушками: вы проходите через дверь в маленькую комнату, ожидая, пока первая дверь закроется, прежде чем вы сможете открыть вторую и пройти дальше. Это означает, что недоброжелатель не может просто проследовать за кем-то в здание. Более того, на объекте постоянно работают всего два сотрудника плюс охранник, т.е. посторонний человек будет сразу на виду. Дополнительное ограничение задания состояло в том, что на подготовку к физическому проникновению давалась всего одна неделя.

Обычно в подготовку входит глубокое исследование: сбор данных о всех внешних посетителях, которым разрешен вход, поиск копий офисных документов, получение образцов электронной почты. Помимо этого осуществляется связь с сотрудниками компании через социальные сети или другие каналы. Задействуется веб-сайт самой компании, а также Google, LinkedIn и прочие ресурсы, производится изучение всей информации об объекте и людях, которые там работают.

Также проводилась и физическая разведка – тестировщики сидели в машине возле здания и наблюдали за тем, как сотрудники и клиенты входят и выходят в здание. Как правило это занимает несколько недель. Но заказчик дал только неделю.

Первая мысль заключалась в том, что центр обработки данных проводит экскурсии для потенциальных клиентов. На эти визиты можно даже записаться через веб-сайт. Но от идеи пришлось отказаться, поскольку персонал имеет опыт безопасности в данной сфере и вероятность задержания (и даже травмирования тестировщика) будет высокой.

Правда стоит отметить, что заказчик пошел навстречу, предоставив некоторую справочную информацию, которую NetSPI обычно находит самостоятельно. Это имена сотрудников, их контакты, имена поставщиков, данные о том, как происходит общение с контрагентами, как выглядят подписи электронной почты, фирменный бланк компании и какая терминология при этом используется.

Использование социальной инженерии для взлома физической безопасности

Время шло и на проникновение на объект оставалось всего пара дней. Но после просмотра списка поставщиков было замечено, что компания пользуется услугами известной национальной сети по борьбе с вредителями. Один из сотрудников тестировщиков даже пользовался услугами этой компании для обработки своего дома и сохранил всю переписку. В результате на основе переписки было составлено поддельное электронное письмо, которое выглядело так, как будто оно отправлено одним сотрудником дата-центра другому сотруднику.

В составленном электронном письме говорилось, что компания по борьбе с вредителями приедет в пятницу и просила подготовиться ко встрече, дабы уложиться в график. На следующий день был получен ответ: «Отлично, приходите». Они не распознали, что электронное письмо было мошенническим.

Следующие пару дней команда “взломщиков” провела в бегах. Были изготовлены аутентичные рубашки, арендован грузовик нужной марки, модели и цвета, на который нанесли наклейку с фирменным логотипом. Затем в хозяйственном магазине напрокат взяли лестницу, сумки для инструментов и оборудование, которое может использоваться для борьбы с вредителями. На всё про всё было потрачено менее 200 долларов.

В результате “взломщики” выглядели законно и в назначенный час остановились у ворот здания, окруженного двухметровым забором. Охранник уже был предупрежден, открыл ворота и попросил пришедших предъявить удостоверение личности. Они просто показали свои настоящие водительские права и зашли на проходную. Затем парень, которому были адресованы электронные письма встретил визитеров, отсканировал сетчатку и провел их по всему зданию.

Все серверы находились внутри клетей и доступ к оборудованию напрямую не разрешался. На просьбу открыть ограждения был дан отрицательный ответ, но сотрудник позволил залезть в ниши над потолочной плиткой, чтобы проверить пространство на наличие вредителей. В это время там можно было легко установить микрофоны, видеокамеры и даже подключить к кабелям стороннее устройство.

Ничего подобного, безусловно, не делалось, поскольку целью эксперимента была проверка взаимодействия с людьми, а не взлом сети. Однако если бы если стояла задача провести так называемую Red Team операцию (дружественную атаку), то дело не ограничилось бы только проверкой социальной инженерии, поскольку была возможность осуществить куда более широкий круг хакерских мероприятий.

Команда провела на объекте пару часов, гуляла по зданию, заглядывала внутрь потолков, под фальшпол и во все закоулки здания. В конце концов “борцы с багами” покинули центр обработки данных и сели в грузовик. Но чуть позже решили, что хотят продвинуться в этом направлении дальше и снова позвонили контактному лицу – сказали, что есть некоторые документы, которые они должны подписать и спросили, есть ли принтер, которым можно воспользоваться. Сотрудник снова впустил их внутрь и дал данные доступа к Wi-Fi.

Гостевая Wi-Fi сеть была довольно хорошо сегментирована, например, не было прямого доступа к данным клиентов, но всё же это была еще одна точка проникновения в сеть. В гостевой сети не оказалось доступа к принтеру, поэтому сотруднику было отправлено электронное письмо со вложенными файлами с тем, чтобы он мог их открыть и распечатать. Нужно ли говорить, что при желании вложения могли нести вредоносное ПО.

На этом операция завершилась и никто на объекте не заметил ничего необычного.

Анализ физической безопасности

У заказчика теста были хорошо сформулированные политики безопасности для сотрудников и клиентов, но не для подрядчиков. Кроме того, ему не помешало бы усилить некоторые элементы управления электронной почтой. Команда NetSPI подделала электронное письмо от одного сотрудника другому, зарегистрировав новое доменное имя, очень похожее на настоящее. Если бы сотрудники дата-центра внимательно посмотрели бы на адрес, то увидели бы в домене лишнюю букву.

Визуально подвох легко пропустить, но существуют инструменты безопасности электронной почты, которые могут помочь получателям определить подлинность переписки. Кроме того, существуют сервисы, которые ищут самозахваты доменных имен, предупреждая о том, что кто-то регистрирует похожее по звучанию доменное имя.

Справедливости ради нужно сказать, что эти элементы управления могут замедлить действия атакующего, но не могут его остановить – если злоумышленник достаточно сосредоточен и предан делу, он в конечном итоге попадет в почтовые ящики сотрудников. Поэтому самым важным выводом из этого кейса следует введение надежной политики в отношении подрядчиков. Предпочтительно нужна отдельная система отслеживания посещений поставщиков, включающая проверку учетных данных, которые гораздо сложнее подделать.

Наконец, кто-то, вероятно, должен был позвонить поставщику средств борьбы с вредителями напрямую, чтобы подтвердить визит.

Это трудоемкие шаги, но когда вы говорите о высокозащищенном месте, где применяются сканеры сетчатки глаз и карманы-ловушки для людей, то вам, вероятно, следует потратить дополнительное время на проверку личности всех, кто входит в здание.

Важно заметить, что после такой проверки на надо наказывать сотрудников, попавшихся на аферу – это будет худшее, что вы можете сделать в данный момент. Тесты на проникновение не должны быть карательными, их цель – найти недостатки в средствах управления, в обучении и улучшить безопасность.

Если компания уволит сотрудников, которые пропустили “злоумышленников”, но одновременно получили очень ценный опыт, то сотрудники возьмут этот опыт на свою следующую работу и вы не получите пользы. Сейчас это будут именно те люди, которые лучше всего обучены тому, как распознавать социальную инженерию. Проявите преданность сотрудникам, сделайте их защитниками безопасности и в следующий раз, когда что-то подобное произойдет, они сразу же поднимут красные флажки и будут знать, как правильно реагировать на ситуацию.

===

Каждый хостер, безусловно, уделяет особое внимание вопросам физической безопасности своих ЦОДов, но мало кто освещает их публично, поэтому мы, как дата-центр благодарим автора за раскрытие темы и описание ситуации.

Материал подготовлен дата-центром ITSOFT

Тяжелые нынче времена

Я никогда не боялся давать деньги в долг, потому что всегда уверен в платежеспособности того, кому я занимаю.

Но была одна ошибочка)

Как то занял хорошему знакомому 3000 (мелочь по сути,я и по 100 тысяч в долг давал и мне возвращали по требованию)

Так вот собственно человек взял деньги и.............не то что бы он потерялся, но про деньги я забыл на пол года (пол года периодически напоминая)

Вот неужели 3000 такая неподъемная сумма что бы собирать ее пол года?

Тачка есть - бензин в нее исправно заливает

Курит - средние нормальные сигареты от 150 до 200 пачка (которую по сути на день)

Короче человечек свой кредит денежного доверия в моих глазах исчерпал

Wildberries, как пробить дно которого уже нет

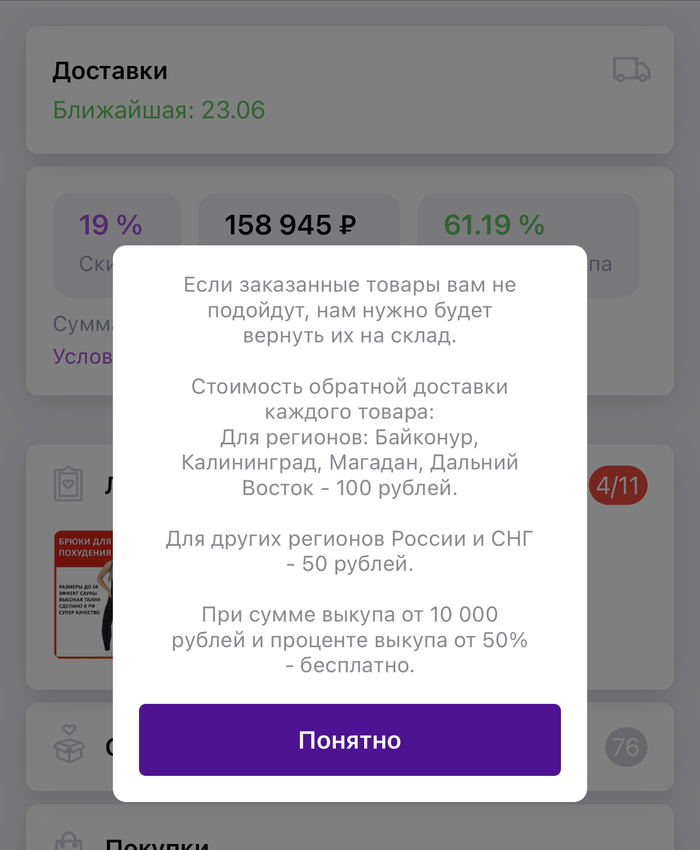

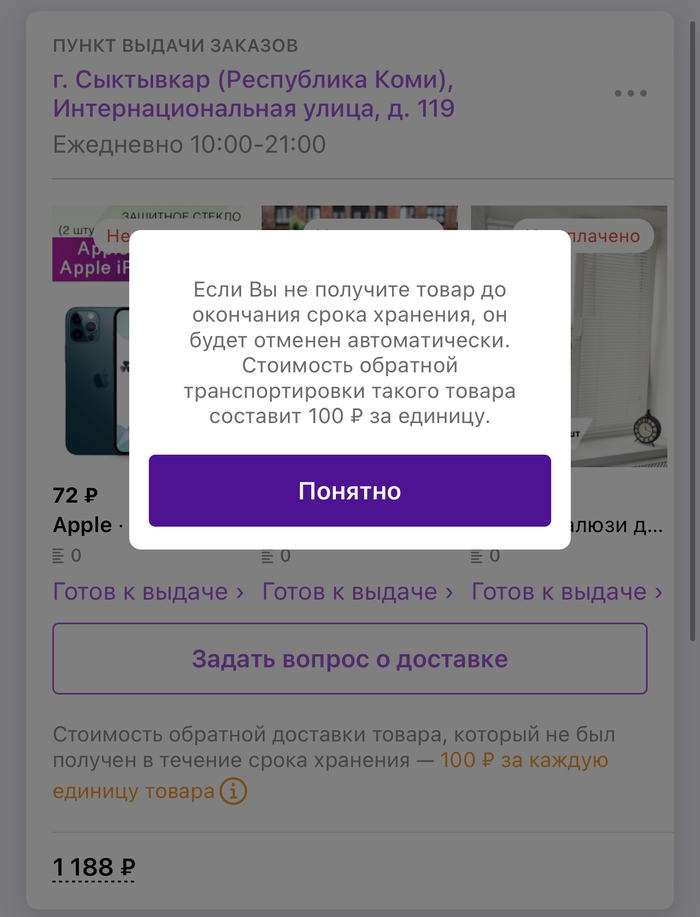

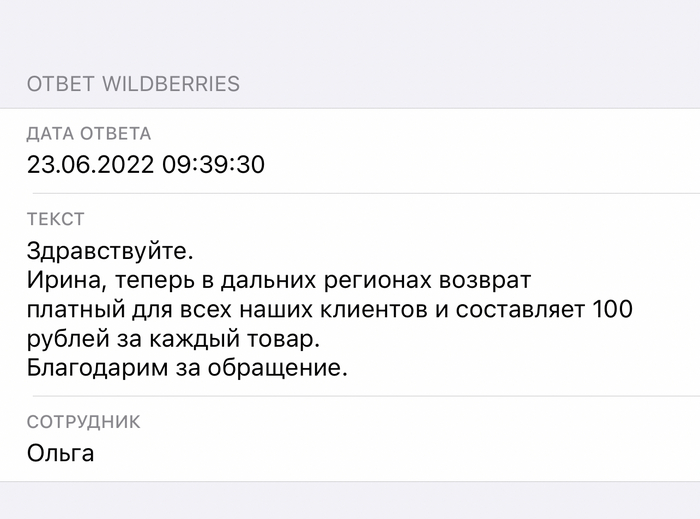

Когда Валберис ввел 100р за возврат я не переживала, так как в профилe по всем параметрам я подходила под «бесплатный возврат», на крайняк - 50р

Спокойно заказала товар, ждала когда придет, буквально пару дней назад была надпись - «возврат бесплатный», вчера захожу и на тебе, 100 рублей возврат!

Пишу в ТП, мол как так, подхожу под все условия с бесплатным возвратом, почему 100 рублей то!

Сыктывкар дальный регион? 1300 км от Москвы, 1.5 часа на самолете!

Они там че правила на ходу придумывают!?

Дурдом!

Прогулка по вечернему Осташкову. Часть первая

Немного истории:

Осташков замечательный уездный город, который сохранил свою непередаваемую атмосферу. Здесь во время Великой Отечественной войны боев не было. Он был, непосредственно, рядом с передовой, но сам Осташков не был разрушен и особо не пострадал от боёв. При этом Осташков образцовый уездный город XVII века. Город древний упоминается ещё в XIV веке, причем не как Осташков, а как город Кличен. Причем упоминается он как Литовский город. Название города связывают с легендой о том, что после пожара, устроенного осаждавшими древнюю пограничную крепость Кличен в 1393 году враждующими ратями из Новгорода и Москвы, остался в живых лишь рыбак Евстафий, который впоследствии основал деревню Евстафьево. Считается, что от имени Евстафий (Евсташка) произошло название выросшего на этом месте города — Осташков. Развивался Осташков по-средневековому, совершенно хаотично, спонтанно, как любой средневековый город с кривыми хитросплетениями улиц. Однако в XVIII веке, как и многие Российские города его накрыла сетка регулярной планировки кварталов. О старой планировки напоминают только церкви XVII века, которые стоят немножко по диагонали сетки кварталов. И чувствуется, что до того, как перепланировали город, здесь во всю бурлила торговля. Напоминание об этом богатейшие храмы конца XVII века.

Вечером примерно в 18:40 я вышел с вокзала Осташкова. Добрался я сюда по заповедной железной дороге из Кувшиново. О поездке подробно можно почитать здесь. Гостиница находилась на Загородной улице минутах в 20 ходьбы от вокзала. Бронировал я в последний момент и бюджетных номеров не было вообще, так как все таки пятница и все дешевые варианты раскупили. В итоге на одном сайте нашёл гостиницу за 1500 единственный номер и сразу же забронировал. Когда пришёл заселяться оказалось, что эти номера на ремонте, но бронь моя у них была. В итоге меня поселили в трехместный номер, что я считаю неплохо.

Оставил вещи и пошёл гулять в сторону центра города. Дошёл до Селигерной улицы, что находится у Вознесенского собора. Я здесь уже был в Рождественские праздники, когда ездил по Бологое-Полоцкой железной дороге от Великих Лук до Бологого. Все таки как прекрасен вечерний Селигер.

Любоваться закатом можно бесконечно.

Здесь же есть стенд со стрелками, где что находится и в скольки километрах. У меня была цель добраться до Житенного женского монастыря, где раньше находилась деревня Кличень, о которой я писал вначале.

Направился по улице Льва Толстого в Ленинскому проспекту. Улица представляет собой обычную грунтовку и дома частного сектора.

Вышел на проспект, сразу же бросаются в глаза купеческие старинные дома. С левой стороны здание МФЦ, справа магазин одежды.

На перекрестке Ленинского проспекта и рабочей улицы находится «образцовый дом» (построенный по типовым проектам) конца XVIII века.

Напротив на углу стоит ещё один «образцовый дом»

Если приглядеться, то можно увидеть, что он украшен необычным декором-изображениями медальонов с секстантами, т.е. оборудованием, которым пользовались шкиперы для навигации.

Связано это с тем, что домом владел шкипер одного из судов, принадлежавших купцу К. А. Савину (так что дом этот известен как "Дом шкипера"). На противоположной стороне находится Набережный сад, История сада начинается с 1856 года. Здесь находится памятник рыбаку.

И, конечно, красивый вид озера Селигер.

Здесь же находится речной вокзал. Здание речного вокзала построенное 1982-м году в характерном стиле позднесоветского модернизма. (фото не мое)

На Ленинском проспекте встречаются и такие дома, которые постепенно превращаются в развалины.

Дошёл до Троицкого и Воскресенского соборов. Эти соборы постройки конца XVII века. У каждого собора есть по огромной колокольне, безумно богатая узорчатая резьба с кокошниками, с порталами.

На улице Печатников заметил интересный дом, где основание дома из камня, а второй этаж деревянный.

Вышел на Чайкин берег. И снова красавец Селигер. Он окружает город с трех сторон. Уже потихоньку начало темнеть.

Если приглядеться слева можно увидеть островную часть города, где раньше была деревня Кличен. Именно туда я направлюсь.