И снова SS7. Угроза вашей финансовой безопасности.

Уязвимость в SS7 ставит под угрозу миллиарды пользователей.

Злоумышленники эксплуатируют проблемы в протоколе для кражи денег с банковских счетов пользователей.

Эксперты в области безопасности в течение нескольких лет неоднократно предупреждали о критических уязвимостях в протоколах Общего канала сигнализации № 7 (Signaling System 7, SS7), которые активно используются многими поставщиками сотовой связи. Данные уязвимости позволяют злоумышленникам перехватывать телефонные звонки и просматривать содержимое SMS-сообщений, несмотря на передовые алгоритмы шифрования, реализуемые сотовыми операторами. Но этим дело не ограничивается - теперь преступники эксплуатируют проблемы в SS7 для хищения средств со счетов пользователей мобильного банкинга.

По данным издания Süddeutsche Zeitung, некоторые клиенты немецкого сотового оператора O2-Telefonica лишились средств на своих банковских счетах в результате атаки, в ходе которой злоумышленники перехватывали коды для двухфакторной аутентификции и использовали их для доступа к счетам.

В 2014 году немецкие исследователи продемонстрировали, как атакующий с доступом к системам оператора связи, может через SS7 установить местоположение того или иного абонента сотовой связи, перехватить разговоры или сообщения. Два года спустя подобный эксперимент повторил немецкий ИБ-эксперт Карстен Нол (Karsten Nohl).

В данном случае злоумышленники проэксплуатировали систему двухфакторной аутентификации, применяемую банками в Германии для защиты клиентов и их online-транзакций. Данный механизм предполагает использование идентификатора транзакции, отправляемого банком в SMS-сообщении, при выполнении операции, например, перевода средств со счета на счет.

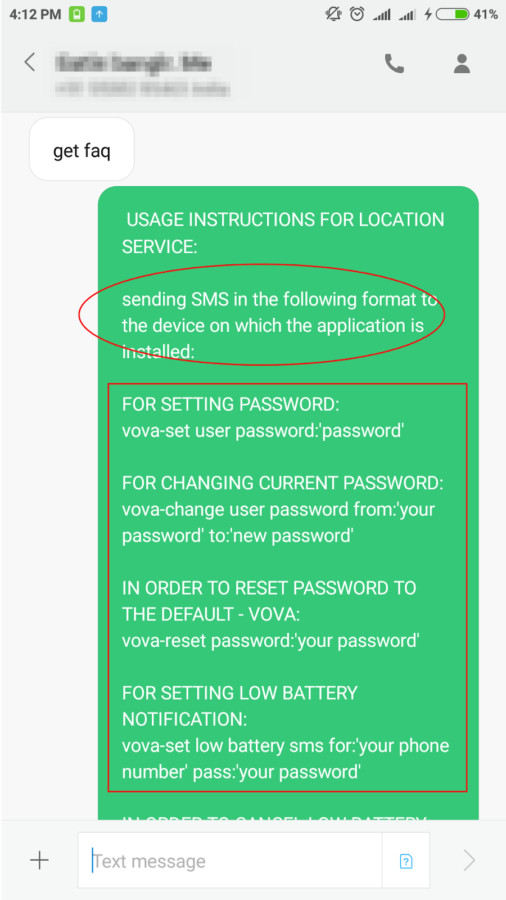

Атака проводилась в два этапа. На первом злоумышленники инфицировали компьютер жертвы банковским трояном, который похищал логин и пароль к банковской учетной записи, а также просматривал баланс счета и мобильный номер телефона пользователя. Далее злоумышленники покупали доступ к фиктивной базовой станции, имитирующей оператора связи, и настраивали переадресацию с номера жертвы на свой мобильный телефон.

На следующем этапе, как правило, ночью, мошенники авторизовались в банковской учетной записи пользователя, переводили деньги на другие счета, и, получив идентификатор транзакции, завершали операцию.

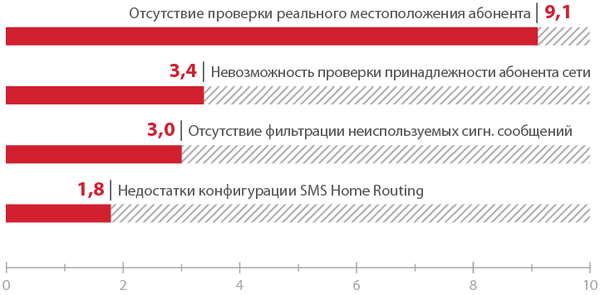

Ранее специалисты компании Positive Technologies провели масштабное исследование, посвященное анализу защищенности сетей SS7 ведущих мобильных операторов регионов EMEA и APAC.