Как отключили сигнализацию MITSUBISHI OUTLANDER посредством Wi-Fi

Эксперты британской компании Pen Test Partners отчитались об успешном взломе систем электровнедорожника Mitsubishi Outlander PHEV. Исследователи сумели добраться до зарядной системы авто, управления фарами и даже сумели отключить сигнализацию.

Mitsubishi Outlander PHEV – гибридный автомобиль, который оснащается как батареей, так и полноценным двигателем внутреннего сгорания. То есть пока батарея заряжена, можно ехать «на электричестве», однако если в пути не нашлось розетки, и батарея разрядилась, заработает обычный бензиновый мотор.

Равно как и любой современный автомобиль, Outlander PHEV имеет собственное мобильное приложение, позволяющее владельцу удаленно управлять некоторыми системами. Однако здесь инженеры Mitsubishi пошли не совсем обычным путем: как правило, производители позволяют пользователям отсылать команды для авто на свои серверы, откуда команды передаются автомобилю, посредством GSM. Инженеры Mitsubishi решили удешевить эту систему и встроили в Outlander PHEV модуль Wi-Fi, к которому (посредством приложения) может подключиться владелец авто и передать автомобилю команду.

Исследователи Pen Test Partners выяснили, что Outlander PHEV уязвим даже перед простейшими техниками атак. Дело в том, что каждый автомобиль поставляется с уникальным семизначным ключом безопасности, необходимым для доступа к Wi-Fi (кстати, этот ключ указан прямо в руководстве пользователя). Зная это, исследователи смогли подобрать ключ при помощи обычного брутфорса. При этом эксперты отметили, что взлом может занять от нескольких секунд до четырех дней, — все зависит от используемого оборудования.

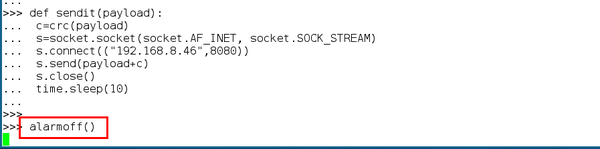

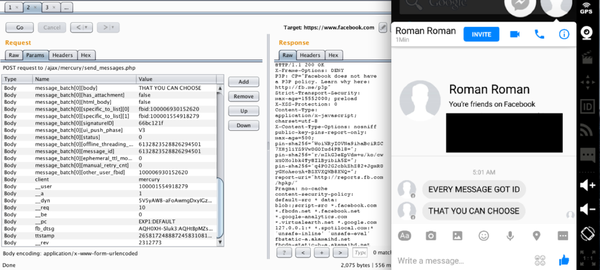

Получив доступ к модулю Wi-Fi, исследователи смогли без особого труда отреверсить протокол, посредством которого приложение передает автомобилю команды. Затем, при помощи атаки man-in-the-middle, эксперты сумели перехватить управление фарами автомобиля, системой контроля климата и даже изменили настройки системы подзарядки, чтобы разрядить батарею как можно быстрее. Более того, исследователи Pen Test Partners обнаружили, что через модуль Wi-Fi можно вообще отключить сигнализацию автомобиля.

Видео ниже:

Wi-Fi модули всех Outlander PHEV имеют предсказуемые SSID формата REMOTEnnaaaa («n» в данном случае – цифры; «a» буквы в нижнем регистре). Разобравшись, каким образом генерируется последовательность «nnaaaa» (опять же при помощи брутфорса), исследователи воспользовались поисковиком WiGLE.net и обнаружили множество машин Outlander PHEV по всей Великобритании. Эксперты даже создали интерактивную карту, на которой обозначили все электровнедорожники.

При этом исследователи уточняют, что они даже не пытались взломать CAN-шину. Если пойти дальше и осуществить такой хак, это позволит потенциальному атакующему удаленно завести двигатель автомобиля или в любой момент «нажать» на тормоз.

Сейчас разработчики Mitsubishi, совместно с экспертами Pen Test Partners, работают над устранением проблем. Представители автопроизводителя сообщили BBC, что этот взлом стал для компании первым, так как до этого Mitsubishi ни разу не получала сообщений о подобных проблемах.

Хотя приложение Mitsubishi может инициировать обновление прошивки Wi-Fi модуля автомобиля, патч пока не готов. На данный момент исследователи рекомендуют всем владельцам Outlander PHEV отключить Wi-Fi модули и «отвязать» приложение от автомобиля. Сделать это можно непосредственно в самом приложении, зайдя в меню «Settings» и выбрав пункт «Cancel VIN Registration».