Так кончится этот мир (6)

Заканчиваем знакомиться с книгой Николь Перлрот "Говорят, так кончится этот мир. Настоящая история".

Коротко для ЛЛ: кто-то украл и обнародовал лучшие эксплойты АНБ. Этим воспользовались многочисленные злоумышленники. Пригожинские тролли вместе с хакерами ФСБ помогли избраться Трампу, а вот четыре года спустя их предупредили, и обошлось без вмешательства. Но кибервойны продолжают бушевать, и конца этому не видно.

К концу 2015 года российские хакеры проникли в Госдеп, в Белый Дом и в управление кадрами президента. Но не остались необнаруженными. Голландские спецслужбы буквально знали группу Cozy Bear их по именам и в лицо: было хакнуто внутреннее наблюдение в СВР, включая софт для распознавания лиц.

Пользовались они при этом уязвимостями, о которых было известно и АНБ. Взять хотя бы Heartbleed. Они и сами пользовались этой дырой, но никогда не признавались в этом. По правде говоря, у вашингтонских бюрократов это дело было поставлено на поток. Существовал так называемый Vulnerabilities Equities Process (VEP), в рамках которого обстоятельно рассматривалось, сообщать ли о баге поставщику ПО или оставить пользоваться для себя. По факту у АНБ был свой VEP, и лишь в редких случаях баг раскрывался, притом после того, как им уже попользовались.

Одним из эксплойтов, которые АНБ собирался оставить у себя, был EternalBlue. Через эту дыру в протоколе SMB можно было делать разные вещи, и при этом почти не оставлять следа. Потому, несмотря на опасность, которую он представлял, АНБ не разглашала информацию о нём долгие семь лет. Они бы и дольше не разглашали, да чужие спецслужбы стали тоже пользоваться.

По мере приближения к концу книги повествование автора, к сожалению, приобретают сильную политическую ангажированность. Иначе я не могу объяснить, почему в книге нашёл место рассказ об ольгинских троллях и их вмешательствах в американские президентские выборы в 2016 году. Книжка-то про хакеров, а не про троллей. На момент выхода книги уже стало ясно, что, несмотря на все старания, вряд ли эти тролли на что-то серьёзно повлияли. Но журналистке NYT в этом по сей день не по силам признаться. Потому она маниакально держится за свою точку зрения, что если бы не несколько сот пригожинских троллей – не видать бы Трампу своего президентства, как своих ушей. Сам Пригожин, кстати, недавно признался, что таки влиял на американскую политику.

Кроме Cozy Bear, есть ещё одна группа русских «медвежат»: Fancy Bear. Говорят, между собой они не в лучших отношениях. Это не помешало всем им влезть в компьютеры демократической партии и скопировать оттуда десятки тысяч мейлов её членов. Их бризантное содержимое было обнародовано некоей персоной под псевдонимом Guccifer 2.0. И хотя он позиционировал себя румыном, в мета данных ясно было видно, что они хранились на компьютерах с русскими настройками. Некоторые файлы были помечены неким «Феликс Э. Дзержинским». Да-да, такое имя пользователя, написанное вдобавок кириллицей. Сами материалы Николь называет ёмким словом kompromat. Хиллари они были, конечно, не так, чтобы кстати. По мере приближения выборов американцы перешли на угрозы. Обама сказал Путину с глазу на глаз, что если Россия будет упорствовать, Америка сможет разрушить российскую экономику. Директор ЦРУ тоже предупредил своего коллегу из ФСБ, что Штаты дадут сдачи. И русские отвалили, иначе им пришлось бы несладко. А Хиллари всё равно проиграла. Из-за русских, полагает автор.

Если российских хакеров называли милыми мишками, то для TAO, диверсионной группы АНБ, Kaspersky придумал не менее глупое название: Equation Group. В том же 2016 году их тоже ломанули и выложили на свет Божий целую кучу первоклассных эксплойтов, в том числе и вышеупомянутый EternalBlue. Кто ломанул? До сих пор неизвестно. Взломщик косил под русского, получалось не очень. Как бы то ни было, после настойчивых попыток продать украденное за битки The Shadow Brokers выложили барахлишко в открытый доступ. Кому надо – тот успел скачать.

Этот удар был почище разоблачений Сноудена. Всему миру стало известно, что АНБ годами держали у себя эксплойты, причём разного уровня сложности, в том числе такие, которыми мог пользоваться неспециалист. АНБ стало терять людей. Не пребывали в безопасности и их конкуренты из ЦРУ. В 2017 году WikiLeaks опубликовали серию документов под названием Vault 7 с описанием взлома всевозможных электронных устройств: смартфонов, компьютеров и даже телевизоров. Асандж говорил, что он опубликовал лишь сотую часть того, что было.

Прошло ещё немного времени, и израильские спецы хакнули системы Касперского и обнаружили, что его софт скачивал с компьютеров своей обширной клиентской базы секретную информацию. Касперский стал оправдываться, говоря, что софт автоматом стягивал информацию, вызывающую подозрения, и что «неправильно» скачанная секретная информация немедленно уничтожалась. Вы этому верите? Я – нет. Так что вполне возможно, что The Shadow Brockers таки говорили по-русски. Тем не менее, они прекрасно разбирались в персонале АНБ, и когда один из бывших работников Агентства написал что-то у них в блоге, те сразу раскрыли его прошлое всему миру. 14 апреля 2017 года стал последним днём, когда «теневые брокеры» сообщиле что-то миру. Это что-то включило в себя фамильное серебро АНБ: код двадцати лучших 0days-эксплойтов, которые можно было использовать не только для шпионажа, но и для кибератак. Майкрософт принялась судорожно затыкать дыры, начав с EternalBlue, патч для которой был выпущен даже для давно почившей Windows XP. Если АНБ успело ломануть с его помощью десятки тысяч систем, то в течение двух недель число заражённых компьютеров с эксплойтами EternalBlue перевалило за 400 тысяч.

Халявные эксплойты быстро нашли желающих ими воспользоваться. 12 мая 2017 года на весь мир прогремел WannaCry – северокорейский вирус-вымогатель, который шифровал содержимое носителей памяти, предлагая расшифровать за мзду посильную в 300 долларов. Но в биткойнах. Срубили они на этом деле двести тысяч, а вот вреда причинили как минимум на миллиард. Те, кто заплатили, обнаружили при этом, что расшифровать свои данные они по-прежнему не могут. Распространялся WannaCry при помощью того же EternalBlue, который Майкрософт уже закрыл за месяцы до того. Это обновление, как оказалось, накатил далеко не каждый.

В течении часов после начала атаки некий Маркус Хатчинс нашёл, как нейтрализовать вирус, перенаправив компьютеры жертв с сервера злоумышленника на безвредный адрес, который он купил за десятку грина. Вы думаете, ему достались почёт и уважуха? Как бы те так. После раскрытия его имени его повязала полиция за хакерство в бытность студентом колледжа. Ни одно доброе дело не должно оказаться без наказания. Пару лет пришлось отсидеть.

Через месяц появился NotPetya, про которого я уже рассказывал в самом начале. Помимо EternalBlue, он использовал ещё один эксплойт из арсенала АНБ – EternalRomance. На Украине перестали работать денежные автоматы, прекратилась отправка грузов. Оказались затронуты и другие страны, включая Россию, которую Николь, кстати, винит в авторстве вируса. Это уже был не вымогатель, а разрушитель. Он шифровал данные без возможности восстановления.

Со времён стакснета стало ясно, что Штаты могут получить ответку за свой кибертеррор. Долгие годы другие страны пытались организовать заключение международного договора в сфере информационной безопасности. Но зачем им было связывать себе руки? Теперь же стало ясно, что разрыв стремительно сокращается. И всё же договариваться они по-прежнему не собирались.

Эксплойты АНБ стали известны хакерам из Китая задолго до обнародования их «теневыми брокерами». Группа под кодовым названием Legion Amber обнаружила их и приспособила для своих целей. С её помощью Китаю удалось выкрать многие секретные технологии. Разрыв Трампом «пакта о ненападении» в информационной сфере привёл к многочисленным атакам на американские компании из различных отраслей: связь, нефтегаз, фарма, хайтеч, транспорт, строительство… Однако на этот раз китайцы не пользовались грубым взломом, а прокрадывались в заднюю дверь. Подобно АНБ в самом Китае, они внедрялись в сетевое оборудование и приложения связи для получения доступа к информации многочисленных пользователей. Также подобно АНБ, они стали коллекционировать уязвимости. С их помощью уже в 2019 году они смогли заражать компьютеры и смартфоны жертв, заходящих на определённые веб-страницы уйгурских сепаратистов. Эта атака на водопое оказалась возможной, благодаря внушительной цепи из аж четырнадцати 0day-эксплойтов.

Трамп разругался не только с Китаем, но и с Ираном. Боевые действия в киберсфере разгорелись с новой силой. В середине 2019 года иранцы атаковали Госдеп, нефтянку, электростанции. Выглядело это как воровство интеллектуальной собственности, но кто знает, что они на самом деле замышляли. В ответ американцы заложили «бомбы замедленного действия» в иранские системы связи, ПВО и энергосети. Это лето было неспокойным и в реале. США обвиняли Иран в минировании чужих танкеров, в ответ иранцы посадили американский дрон. Трамп уже приказал нанести удар по иранской ПВО, отменив свой приказ за десять минут до начала его действия. Вместо этого он перенёс возмездие в киберсферу. Компьютеры, связанные со взрывами танкеров, были обезврежены. В ответ иранцы атаковали американскую нефтянку, стирая данные и воруя секреты.

Иранский катер снимает неразорвавшиеся мины с корпуса танкера.

Когда на горизонте замаячили очередные президентские выборы в США, Иран стал с новой силой атаковать американские компьютерные сети, стремясь не допустить перевыборов нелюбимого ими Трампа. Самому Трампу это не понравилось, и он решился «завалить» Сулеймани. В ответ Иран выпустил 22 ракеты по американским военным базам в Ираке. Обошлось без жертв. На этом напряжённость в реальной сфере уменьшилась. Не то, что в виртуальной. На момент написания книги Иран продолжал свои попытки проникнуть в критическую инфраструктуру США.

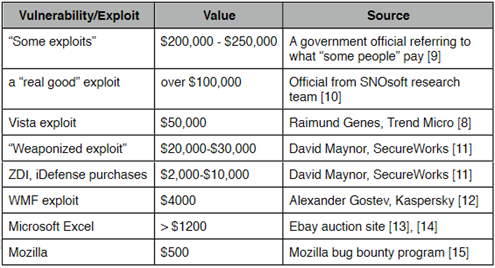

Тем временем на рынке эксплойтов возник новый состоятельный перекупщик. Он называл себя Crowdfence и являлся своего рода поставщиком королевских дворов Эмиратов и Саудовской Аравии. И после того, как Безос месяц за месяцем продолжал расследовать убийство Джамаля Кашогги в своей Washington Post (со страниц которой Кашогги регулярно критиковал MBS), саудиты хакнули смартфон самого Безоса через дыру в Вотсапе.

В сентябре 2018 года Трамп отдал полномочия по наступательным действиям в области IT Пентагону и АНБ, и эти ребята сразу засучили рукава. За месяц до выборов в Конгресс они запостили предупреждение ольгинским троллям прямо на экраны, чтобы те не думали влезать в избирательную кампанию. В день выборов они вообще вывели в офлайн их сервера, продержав их около недели в таком состоянии. Но не прошло ещё несколько недель, как активизировались Cozy Bear. Они мешали жить демократам, журналистам, прокурорам и прочей публике, вплоть до Пентагона. В начале 2019 года они снова пропали из вида. В том же году городские службы и больницы США подверглись опустошительным атакам программ-вымогателей. Атаки были организованы посредством ботнета TrickBot, который имел явно российское происхождение. Кстати, на днях на нескольких деятелей трикбота были наложены санкции. Сами атаки проводились чаще всего в дневное время суток по Москве. Русские языковые артефакты были рассыпаны по зловредному коду, который содержал блокировку заражения компьютеров в РФ. Российские киберпреступники продолжали повышать свою рентабельность.

Приближающиеся президентские выборы ольгинские тролли встречали изменённой тактикой. На этот раз они не стали активно создавать группы и постить всякую дичь. Быть может, не смогли. Но зато они лайкали и всячески продвигали кондовую американскую дезу. Россия топила за Трампа, Иран – против. А за кого топил Китай? Конечно, за Байдена. Они надеялись, что тот откатит торговые войны, начатые предшественником. Сейчас уже видно, что здесь они ошибались.

Выборы прошли без свидетельств иностранного вмешательства. Кстати, за несколько недель до них Путин предложил сделать «перезагрузку» в кибервойнах, чтобы не влезать в дела друг друга. Вы думаете, американцы согласились? Как бы не так. Отвергли как «бесчестную риторику и циничную дешёвую пропаганду». Короче, всё идёт, как раньше. Россия проникает в промышленную инфраструктуру, включая АЭС, отключает блокировки на саудовских НПЗ, берёт под контроль энергосети. Соответственно и американцы влезают в российские энергосети, считая их законной целью. Однако до диверсий не доходят. Обеим сторонам есть чего терять.

В эпилоге Николь набросала несколько идей по поводу того, как улучшить ситуацию с информационной безопасностью. Вряд ли они происходят из её головы, но это неважно. Она отмечает, что потенциал для саботажа сегодня высок, как никогда. Организации, носящие в своём названии слово «безопасность» своими руками сделали сограждан более уязвимыми. Самым очевидным решением проблемы будет выпускать софт с меньшим количеством багов. Конечно, так дороже. Но многие уже понимают, что так и лучше тоже.

Попытки оградить критическую инфраструктуру цифровыми стенами не сработали. Настала пора заново продумать меры защиты, создавая слоёную систему безопасности, которая должна начинаться с кода. Инженер по безопасности должен иметь право голоса при выборе архитектуры проекта. Баги нужно искать не только в своём, но и в открытом коде. GitHub, принадлежащий Майкрософт, уже платит за такие, кстати.

Положительный эффект может иметь обязательная сертификация критических систем. Нужно поощрять разработчиков, проходящих курсы по безопасности. Также необходимо защищать разработчиков опенсорса мультифакторной авторизацией и другими средствами верификации, чтобы злоумышленник не мог сделать закладку от их имени.

Безопасная архитектура требует идентификации критических систем. Исходить надо из того, что любая часть проекта может быть взломана, и стараться ограничить ущерб для сопредельных частей. Что-то наподобие песочниц на айфоне. Новый безопасный дизайн CHERI уже сегодня готов использовать разработчик процессоров ARM.

Что касается нас, конечных пользователей, следует признать, что пароль – так себе защита. Его могут украсть, подобрать, подсмотреть. Лучшее средство на данный момент – мультифакторная авторизация.

Многое можно улучшить путём государственного регулирования. Автор в курсе, что в Штатах это не самый любимый способ. Но оно работает, достаточно посмотреть хотя бы на Японию или страны Скандинавии. Самим Штатам следует понять, что информационная безопасность – это прежде всего защита, а не нападение. Нельзя долгие годы цепляться за эксплойты, как бы ни удобны они были. Прошло N лет – сообщи разработчику. Если берёшь эксплойт на стороне – требуй эксклюзивных прав на него. В идеале, конечно, ещё заставить торговцев типа NSO или Hacking Team не продавать свой товар «неправильным» странам, но Николь сама признаёт, что это пока фантастика. И, наконец, несмотря на всю иллюзорность договорённости в киберсфере с Россией, Китаем или Ираном, какие-то красные черты необходимо провести. Чтобы не подвергать людей и окружающую среду неоправданному риску.

------------------------------------

В целом книга имеет положительные отзывы среди читателей. И всё же те, кто разбирается в теме, возмущаются вопиющей некомпетентностью её автора. Я, кстати, вас заранее предупреждал. Прочитав её, не станешь лучше разбираться. Если взглянуть на внушительный список её высококлассных собеседников, то можно представить себе, какой выдающийся исторический труд можно было создать. Но и здесь Николь не сотворила нечто из ряда вон выходящее. Историк должен быть объективен, а здесь предвзятость лезет из каждого абзаца. А уж американская исключительность вообще навязла в зубах. Нам можно всё, им – ничего, потому что они злые. Это отмечает почти каждый критически настроенный рецензент, если он не из США, конечно.

Не ждите перевода на русский, его не будет. Почему? В качестве ответа приведу текст одной из рецензий:

Эта книга, хотя и очень информативная, продвигает фальшивые нарративы вроде того, что Россия взламывает наши выборы. Теперь мы знаем, что именно кампания Клинтон распространяла дезинформацию и фактически оплачивала досье Стила. Если Россия даже чихнула, не прикрыв нос, Николь сообщает об этом. В какой-то момент она объявляет "Путина плохим", потому что Россия вторглась в воздушное пространство Финляндии и позволила индийским беженцам пересечь границу в Финляндию. Сколько их там было? 1000 в 2016 году! У нас 8000 в день пересекают границу в США в ДЕНЬ, и все же она распространяется про 1000 в год из России в Финляндию? Пролог книги еще более отвратителен. Она заявляет, что кибератака на украинскую энергосистему произошла со стороны Российской Федерации, но у нее нет доказательств. Работая с компьютерами уже 40 лет, я чертовски хорошо знаю, что часто нет никакого способа отследить, откуда изначально взялся червь или вирус. Итак, могло ли это прийти из России? Да, но опять же у нее нет доказательств, и мы, конечно, не можем доверять украинским чиновникам, которые скажут нам, откуда это взялось. Часто это ложные флаги, чтобы обвинить конкретную страну или группу. Она также выступает с обличительной речью против Трампа и утверждает, что Трамп ничего не сделал по поводу вмешательства России в наши выборы. Никакого взлома из России не было. Это утверждение было доказано заведомой ложью! Если бы я мог поставить Николь ноль звезд, я бы это сделал. Если вы сможете выдержать проход через минное поле дезинформации, то вы многому научитесь из этой книги. Но, когда она говорит о России, Украине или Трампе, я бы перешел к следующему разделу.

Ну а что ж вы хотели от журналюги из «Нью-Йорк Таймс»?

Касательно самой темы кибервойн – да, они продолжаются и не собираются утихать. Нужно с этим жить. Но главные сражения ещё впереди. То, что было на данный момент – это лишь небольшая артподготовка. Готовьтесь. Не надейтесь, что антивирус или файрволл спасут. Бэкап и воздушный зазор – лучший друзья инженера. И да пребудет с нами Сила!