delvinfil

Белка

Фото белки, залезшей на балкон. Подпись: "К жителям Гольяново пришла белочка. По их словам, снимок сделан на 11-м этаже."

xxx: Там и лось приходит. Почти каждый день.

yyy: Он следом за белочкой лезет... отстал немного.

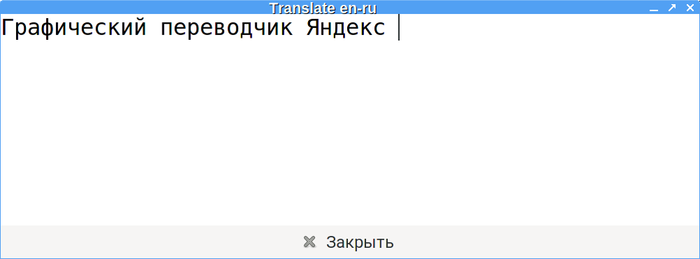

Яндекс.переводчик для Linux на Python GUI

Довольно давно возникла необходимость в мультиязычном онлайн переводчике при закрытом браузере.

Нет, так то я и словарем в "особо тяжелых" случаях пользоваться не брезгую, но иногда приходится читать немаленький текст, и не все слова я знаю, как следствие теряется контекст.

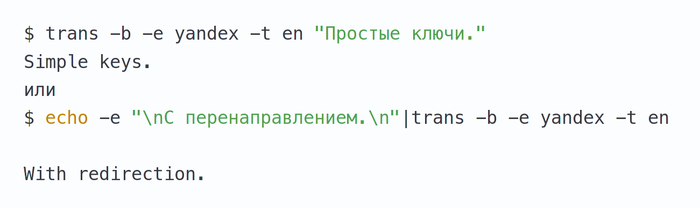

Translate-shell вещь достаточно удобная, особненно, если пишешь, допустим, в Vi/vim. Переключился в соседнюю консоль и переводи.

Ключи простейшие и запоминаются легко.

Но этого как обычно было мало. Захотелось графики.

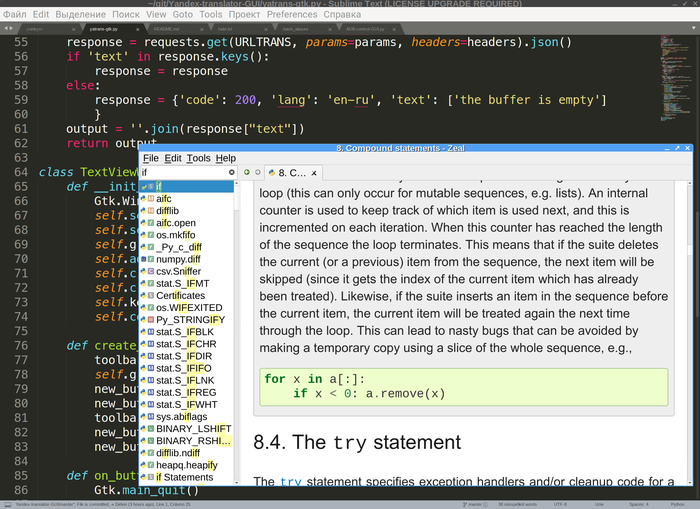

Работа в SublimeText и Zeal несколько удобней, нежели голая консоль.

Хм… Подумал-подумал, и решил прикрутить переводчик на горячую клавишу.

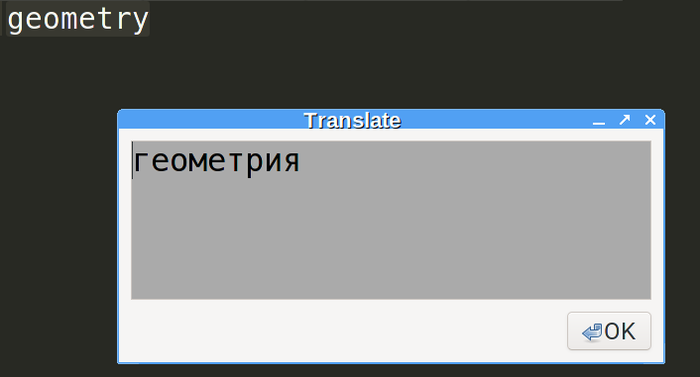

Выбор пал на gxmessage. Zenity меня не устроил, уж и не помню почему.

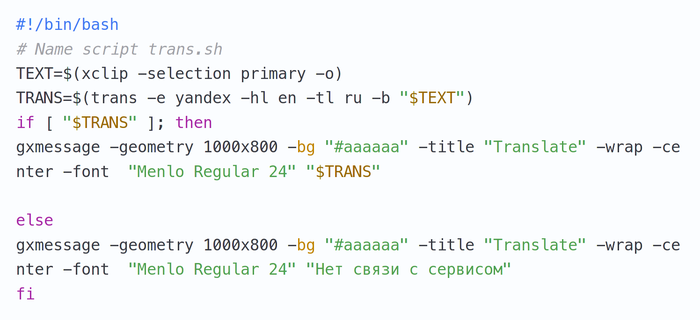

Был написан код:

"Ctrl+1" $HOME/progs/trans.sh

Некоторое время меня это устраивало. На "контрол+1" с английского, "контрол+2" на английский. Хорошо...

Но тут translate-shell начал давать сбои.

Не знаю, что произошло у разрабов, но меня это совсем огорчило.

Я решил, пора, давно на питоне не писал.

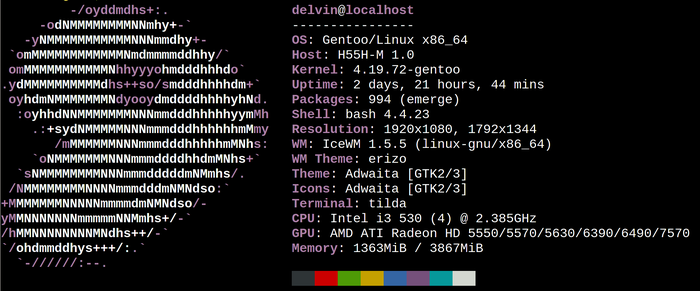

Недолгие поиски в гугл привели меня к Yandex.API, Python и GTK+ 3 в виде модуля gi.

Почему gi, ведь обычно писал на PyQt5? Он на моей машине работает значительно быстрее. Машина не новая, памяти тоже(по современным меркам) не ахти.

«У вас нет доступа к текущей молитве»: hi-tech четки из Ватикана взломали за 15 минут

Несколько дней назад Ватикан рассказал об электронных четках, которые получили название «Click to Pray eRosary». Это высокотехнологичное устройство, которое работает по схожему с фитнес-трекерами принципу. Так, четки отслеживают количество пройденных шагов и общую дистанцию, которую преодолел пользователь. Но оно контролирует еще и отношение верующего к отправлению религиозных обрядов.

Устройство активируется, когда верующий начинает креститься. При этом девайс подключается к приложению с аудиоинструкциями, которые предназначены для молитв, там же есть и фотографии, видео и т.п. Для того, чтобы верующий не запутался, четки отмечают, какая молитва была произнесена и сколько раз. Все бы хорошо, но практически сразу после выхода четки взломал специалист по информационной безопасности, как оказалось, это несложно.

К слову, этот девайс вовсе не бесплатный, Ватикан продает его по $110, после активации устройство подключается к Папской всемирной сети молящихся (Pope's Worldwide Prayer Network).

Но, как оказалось, данные молящихся, которые используют электронные четки, могут стать легкой добычей злоумышленников. Проблему с защитой информации пользователей обнаружил французский специалист по информационной безопасности Баптист Роберт (Baptiste Robert). Он взломал четки (странное, конечно, сочетание слов — «взломать четки») из Ватикана всего за 15 минут. Уязвимость дает злоумышленнику контроль над учетной записью владельца устройства.

Для того, чтобы получить доступ к аккаунту, нужно лишь знать электронный адрес пользователя. «Эта уязвимость весьма существенная, поскольку позволяет атакующему получить контроль над аккаунтом и его персональными данными», — заявил Роберт.

Ватикан никаких комментариев относительно этой проблемы в СМИ не давал. Тем не менее, Роберт сумел связаться с представителем Ватикана, после чего уязвимость была исправлена. Как оказалось, суть проблемы была в обработке данных аутентификации пользователя.

Когда пользователь регистрировался в приложении «Click to Pray», указывая свой адрес электронной почты, в аккаунт приходило сообщение с пин-кодом. Пароль задавать не было необходимости. В дальнейшем логиниться нужно было именно таким образом — на почтовый адрес отправлялся пин, используя который пользователь мог начать работу с приложением.

Перед там, как проблема была исправлена, приложение отправляло PIN из четырех символов в незашифрованном виде. Получается, что при анализе сетевого трафика можно было без проблем перехватить пин и залогиниться.

Роберт продемонстрировал уязвимость журналистам Cnet, которые создали аккаунт специально для теста проблемы. Эксперт получал управление над аккаунтом, а его создателей выбрасывало из учетной записи, при этом показывалось сообщение, что ее владелец залогинился с другого устройства. «Взломщик» мог делать с аккаунтом пользователя все, что угодно, уровень доступа ничем не отличался от уровня доступа самого владельца. Так, учетную запись можно было просто удалить.

Теперь этой проблемы нет, поскольку, как и говорилось выше, Ватикан исправил уязвимость. Но есть другая интересная особенность — приложение для Android запрашивает данные геолокации и права совершать звонки.

© Ekaterina_T