Пользуюсь этим методом уже давно. Ставлю сильные и разнообразные пароли везде и настоятельно рекомендую... хотя нет, я вам приказываю использовать сильные пароли хотя бы там, где это может быть важно. Хорошо спроектированный сильный пароль снижает вероятность успешного взлома методом перебора паролей. Поверьте, сильный пароль - это один из ключевых элементов вашей цифровой безопасности.

Минутка ликбеза. Когда вы регистрируетесь в каком-либо сервисе, или даже на подконтрольной вам системе, вас необходимо легитимно авторизовать в этой самой системе в будущем. Самый старый и примитивный способ аутентификации - это пароль. Пароли не хранятся в базе данных в открытом виде, поэтому даже если злоумышленник каким-то образом получит доступ к чтению базы данных, он физически не увидит вашего пароля, а увидит вместо этого набор "зашифрованных" символов. В кавычках, потому что этот набор символов не предполагает дешифрации. Что такое хэш-функция можно узнать тут. Так вот, из-за того, что ключа дешифрации физически не существует, единственный способ узнать ваш пароль - пробовать "зашифровать" этим же методом набор символов и сравнить уже их в "зашифрованном" виде. Для самых умных комментаторов сразу скажу, что про коллизии я знаю, но мы тут ликвидируем безграмотность пикабушников, а этого им пока знать не надо.

Так вот, сперва может показаться, что иметь удачу подобрать тот же набор символов что у вас будет чрезвычайно маловероятно, спешу вас расстроить. Старые алгоритмы хэширования даже на одной мощной видеокарте могут проверяться миллионами в секунду. А представьте теперь, что этих видеокарт может быть 50, 100. Ваш пароль mydick50sm щелкнут как орешек минут за 30, что уж там говорить про dick50, тут секунд на 5 работы. Собственно поэтому обязательно используйте пароли как можно длиннее, сложнее и неочевиднее: например, mYD1Kk5@sm.

Но, к сожалению, мы тут большинство просто люди, иногда ленимся поменять везде старые пароли, иногда просто не хотим заморачиваться со спецсимволами или просто не верим на 100% тем, кто пугает нас всякими злоумышленниками. Специально для вас предлагаю проверять хотя бы свои существующие пароли на наличие в словарях.

1 способ (простой). Сервис проверки от Касперского тут все просто. Вводим, проверяем есть ли уже что-то в базах. Например, на момент написания поста dick50 засветился в 281 подключенной к данному сервису базе.

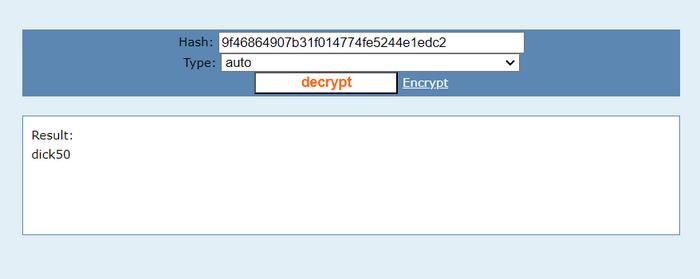

2 способ (мой любимый). Обновлению баз Касперского при всем уважении доверяю не так как старейшему сайту cmd5.org - частично платному сервису по поиску соответствия хэшей. Но там сравниваются хэши, поэтому предварительно лезем в любой тестер php и вставляем туда данный код (вместо dick50, очевидно, ваш пароль):

<?php

function generate_md5_hash($string) {

return md5($string);

}

$string_to_hash = "dick50";

$md5_hash = generate_md5_hash($string_to_hash);

echo "MD5 hash of '{$string_to_hash}' is: {$md5_hash}";

?>

На выходе получаем самый простой хэш md5, который суем в сmd5.org.

Также можем получить результат "Found, но откроем за денюжку". Такой результат для пароля dick50 также считаем провальным.

В общем, если ваш пароль так же плох как тот, что в примере, приказываю вам его поменять.