Как создать свой личный VPN сервер VLESS+Reality1

UPD:

Пикабу, как обычно, своими кривыми ручками обрезает ссылки, поэтому команда по установке 3X-UI отображается не полностью.

Корректная команда всегда доступна на странице проекта на github под надписью Quick Start

bash <(curl -Ls https://raw.githubusercontent.com/mhsanaei/3x-ui/master/install.sh)

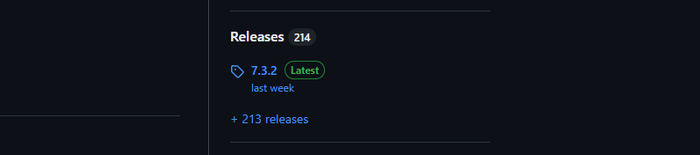

Так же обновились названия клиентов на ПК, приписка with core теперь отсутствует. Качайте Desktop версию в большинстве случаев (либо SelfContained если на вашем ПК по какой-то причине отсутствует .NET, либо без приписок, если хотите portable версию).

Инструкция по outline выпилена с пикабу, потому что модераторы усмотрели там призывы обходить блокировки. Если кому-то нужна свежая инструкция для Outline - пишите в комментах, я сделаю пост.

--------------------------

Почти полгода назад я написал статью о том, как создать сервер Outline.

Однако, время идет и на смену приходят более защищенные протоколы - на этот раз ставим VLESS+Reality. На данный момент - это, пожалуй, самое лучшее и самое стабильное, что можно использовать для защищенных соединений.

Сразу ссылки на :

ПК клиент - https://github.com/2dust/v2rayN

Справа на странице есть ссылка на свежий релиз. Вам нужен архив windows-64-With-Core.zip

Приложение для Android - https://play.google.com/store/apps/details?id=com.v2raytun.android&hl=ru

Приложение для Mac и iOS - https://apps.apple.com/ru/app/v2raytun/id6476628951

Всё, с предисловием закончили.

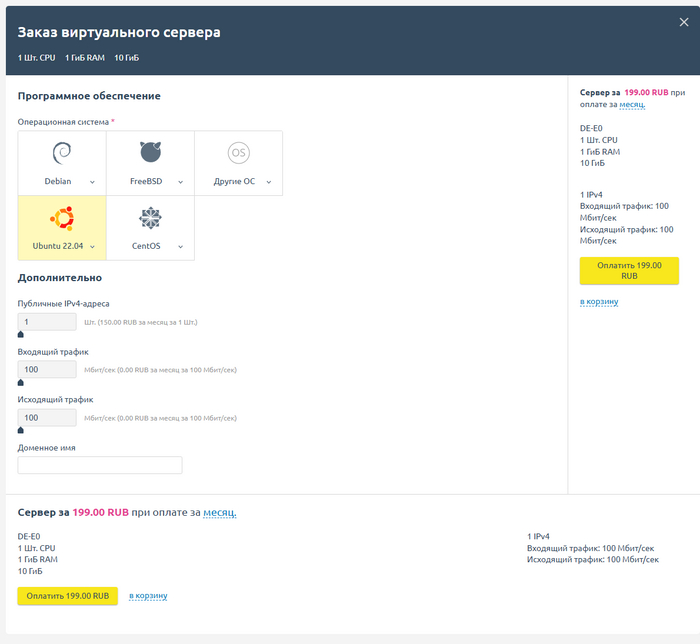

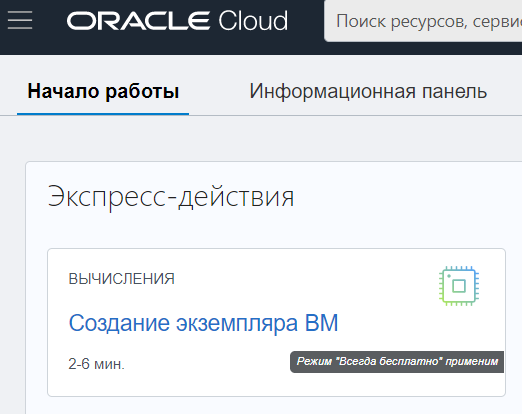

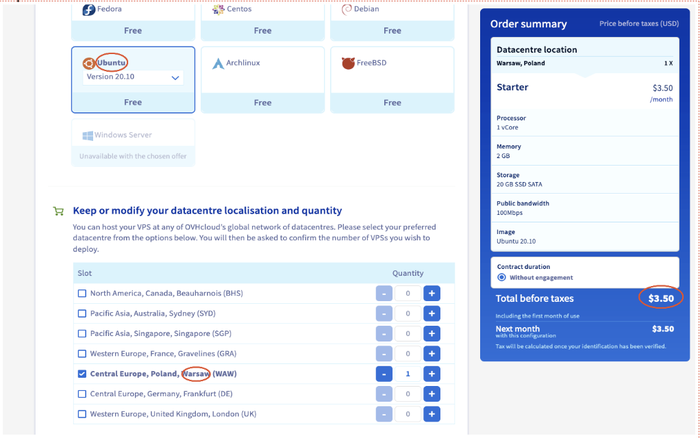

Глава 1 - Покупка сервера

В моем случае я продолжаю использовать HSHP (ссылка реферальная, потому что я еврей - мне можно), вы же можете найти любой другой удобный для вас вариант: Aeza, Timeweb, Fornex или даже упаси господь VDSina (я аж кофем поперхнулся вспомнив о нём). Покупайте любой, с момента подключения к серверу инструкция одинакова для всех.

Единственная проблема HSHP - с некоторой вероятностью долгая активация сервера, в моем случае после данной покупки я прождал 6 часов, пока мой сервер активировали. Если вам сервер нужен вот прям срочно - то лучше покупайте у другого провайдера. В остальном к HSHP лично у меня претензий нет.

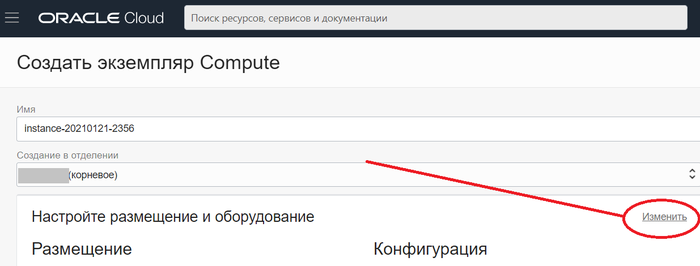

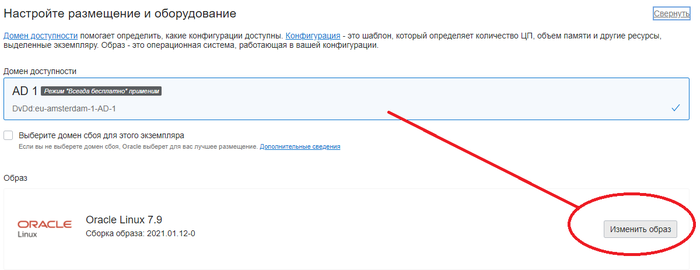

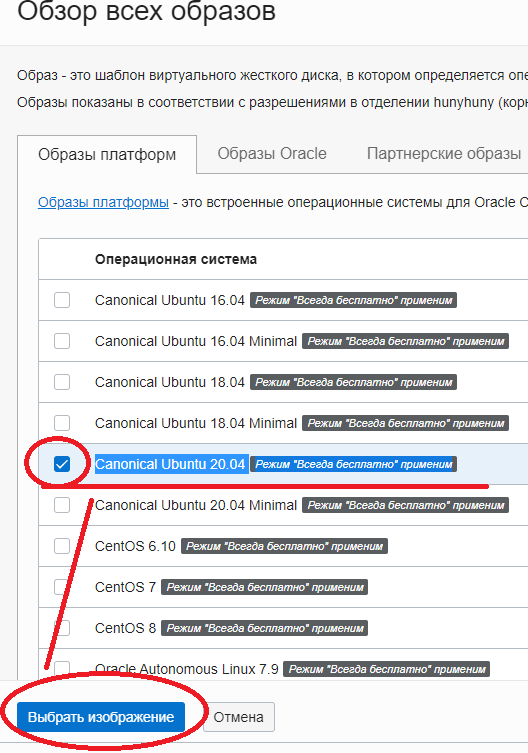

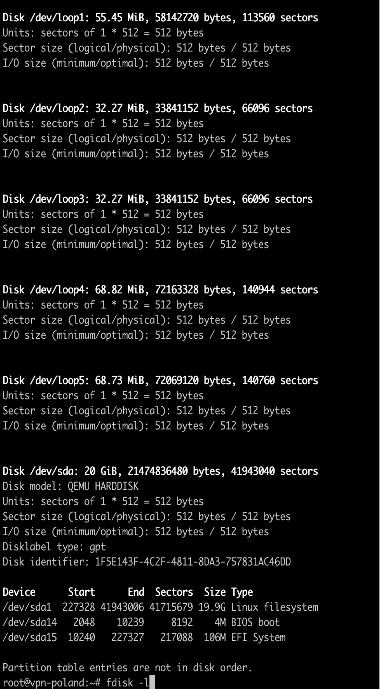

Крутой и мощный сервер нам не нужен, хватит минимума с 1 ядром, 1 Гб RAM и 10 Гб места на диске, поэтому берите самый дешевый в Германии и ставьте Ubuntu 22.

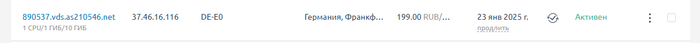

Сервер куплен, активирован и запущен.

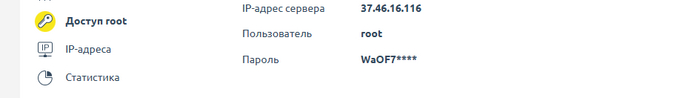

Ваш сервер получает уникальный ip-адрес, в моем случае - 37.46.16.116

Глава 2 - Подключение к серверу

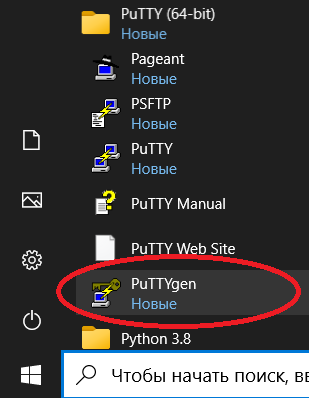

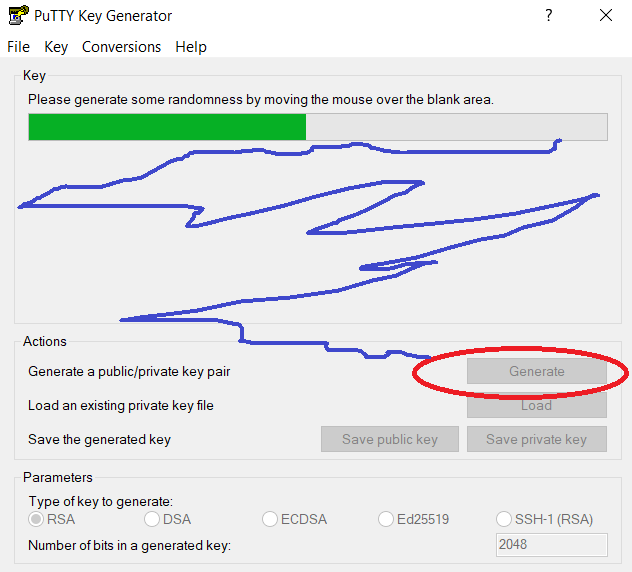

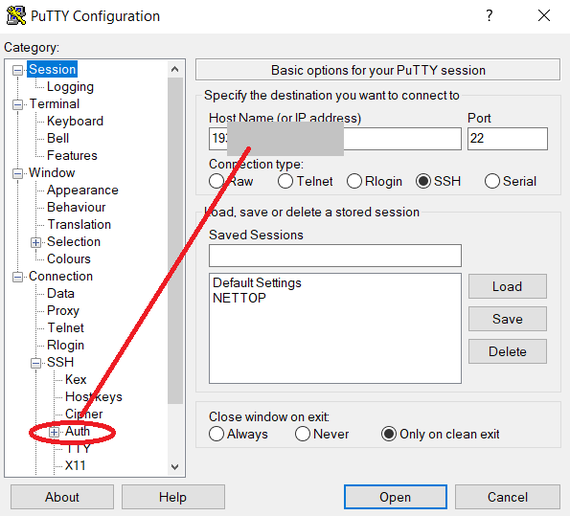

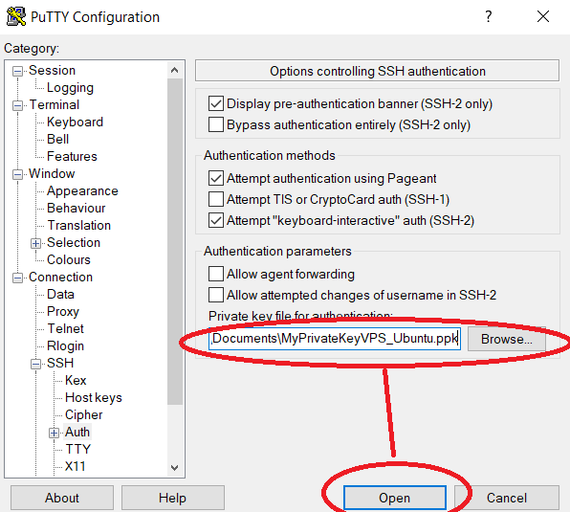

Для подключения к серверу вы можете использовать PuTTY, KiTTY, Moba, Termius, что хотите, я же воспользуюсь обычным встроенным в Windows вариантом: терминал Windows Powershell

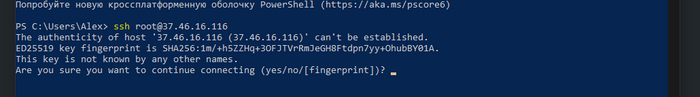

Подключаемся по ip-адресу (естественно по адресу вашего сервера) командой:

ssh root@37.46.16.116

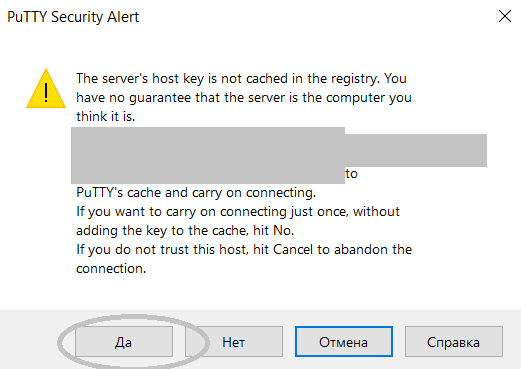

При первом подключении нужно подтвердить, что вы доверяете данному серверу командой yes:

Если на этом этапе у вас выскочила ошибка "WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!", то, значит, вы либо переустановили сервер, либо он просто отказывается с вами дружить, потому что заподозрил измену. Идите в папку C:\Users\%USERNAME%\.ssh и удаляйте присутствующий там файл. Потом повторяйте подключение.

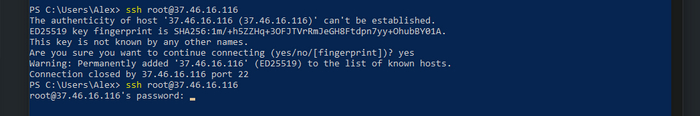

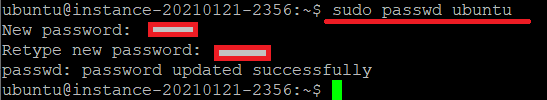

Вводите пароль от root-пользователя:

Ввод пароля полностью скрыт, то есть вы не будете видеть ни то что вводите, ни даже звездочек, вместо символов. На скриншоте выше пароль уже введён, но ни вы ни я его не видят.

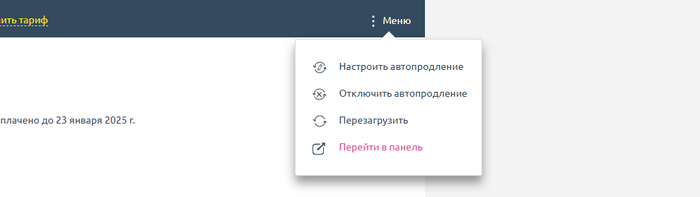

В случае с HSHP пароль указан в настройках вашего виртуального сервера:

У других провайдеров он тоже указан где-то в настройках сервера, либо приходит на почту при покупке сервера, либо устанавливается в панели управления сервером

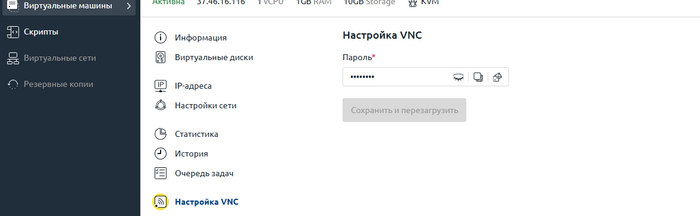

Если вдруг что-то идет не так на этапе ввода пароля, то его можно поменять зайдя в Панель управления:

И поменять в разделе Настройка VNC

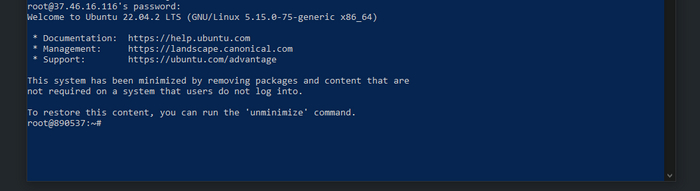

Успешный вход на сервер выглядит так:

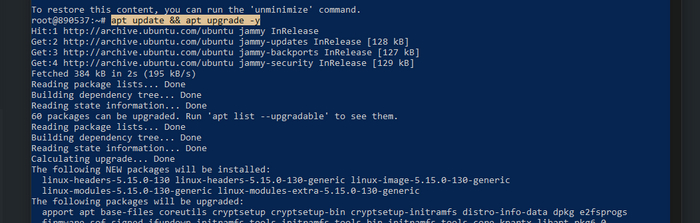

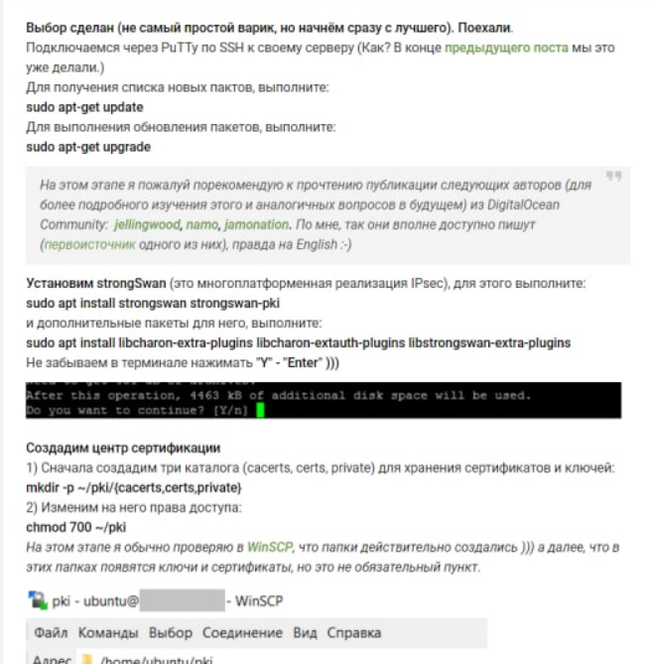

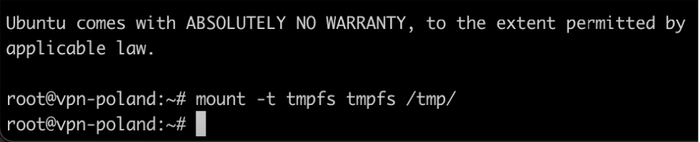

Первым делом, не только в этом случае, а вообще всегда при работе с серверами - обновляем всё, что обновляется. Для этого вводим команду:

apt update && apt upgrade -y

команда update обновляет базы пакетов, upgrade обновляет установленное до свежих версий, команда -y автоматически соглашается на всё за вас.

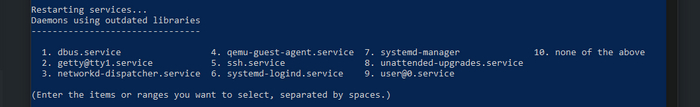

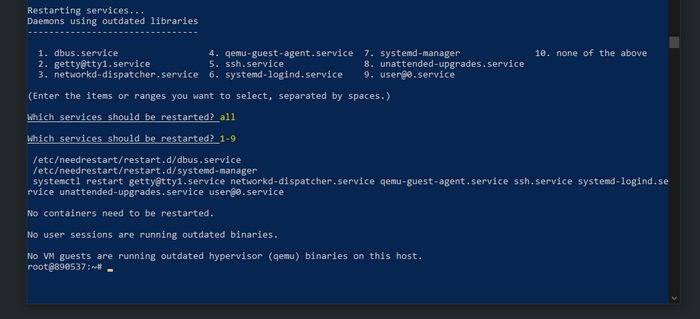

В процессе обновления может встать вопрос о перезапуске служб:

Мы с вами понятия не имеем, что это за службы, ведь мы им не служим, поэтому соглашаемся на перезапуск всего вписав команду:

all

Видим, что команда не срабатывает, еще раз убеждаемся в своем величии относительно бездушной и глупой машины, так как можем мыслить шире и глобальнее, поэтому вводим другую команду:

1-9 (или 1-8, или 1-15, зависит от того, сколько служб перечислено в списке)

Машина побеждена и обновлена, мы всё еще подключены к серверу, а значит пока что ничего не сломали и можем продолжать

Если у вас будут появляться другие какие-либо предупреждения, то просто соглашайтесь на всё. Это же сервер, а не звонящий через вацап финансовый защитник Сбербанка фиксирующий подозрительный перевод от вашего имени на имя Крымнашевой Шконки Олеговны, серверу можно верить.

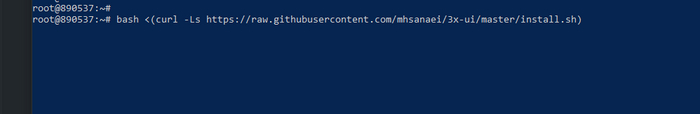

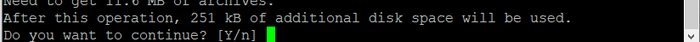

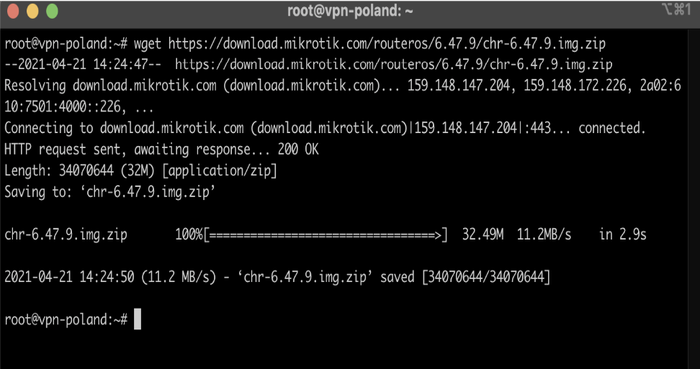

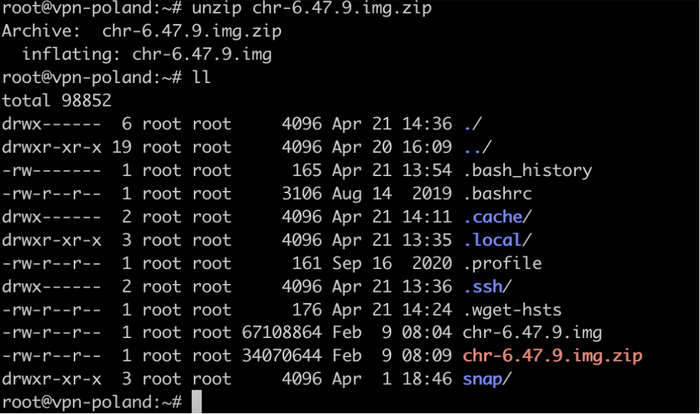

После обновления вводим команду установки панели 3X-UI, в которой мы и будем настраивать и управлять нашим VPN'ом. Вводим команду:

bash <(curl -Ls https://raw.githubusercontent.com/mhsanaei/3x-ui/master/inst...)

Да, кстати, те кто внезапно впервые пользуются терминалом, Ctrl-V тут не работает, как вы могли заметить, поэтому вставить скопированный текст можно нажатием правой кнопки мыши.

В будущем разработчики могут что-то поменять, поэтому актуальную команду можно посмотреть на их странице: https://github.com/MHSanaei/3x-ui

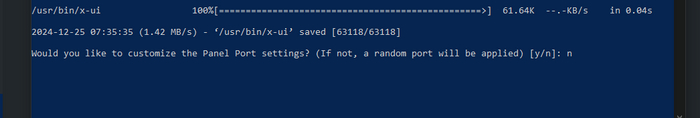

В процессе установки вас спросят о том, хотите ли вы определить какой-то конкретный порт для работы, и если вам совершенно пофиг как и мне или вы не понимаете в какой момент мы начали говорить о кораблях, то пишите команду:

n

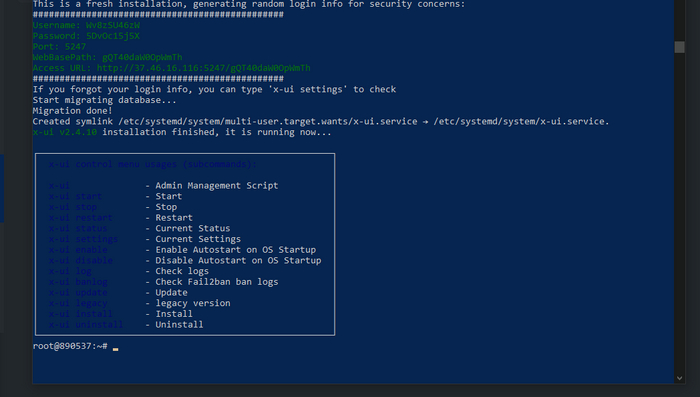

Финал установки выглядит так:

Сохраните себе куда-нибудь следующую информацию выделенную зеленым цветом:

Username - это ваше имя пользователя

Password - пароль от вашего имени пользователя

Access URL - это непосредственно ссылка, по которой вам нужно перейти для входа в панель управления, зайти просто по ip:порт не получится, нужно будет вводить ссылку целиком.

Всё это вам пригодится сейчас и в будущем при работе в панели управления VPN'ом.

Теперь мы можем закрыть и забыть про терминал, возвращаться к серверу отныне вам не придется, если, конечно, вы не потеряете учетные данные и ссылку, или не захотите внести какие-то изменения в работу сервера.

Для запроса учетных данных можно всегда воспользоваться командой: x-ui settings

Глава 3 - Создание VPN подключения

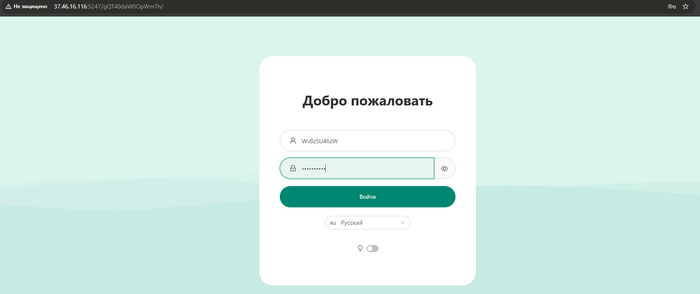

Заходим на страницу панели управления и вводим имя пользователя и пароль

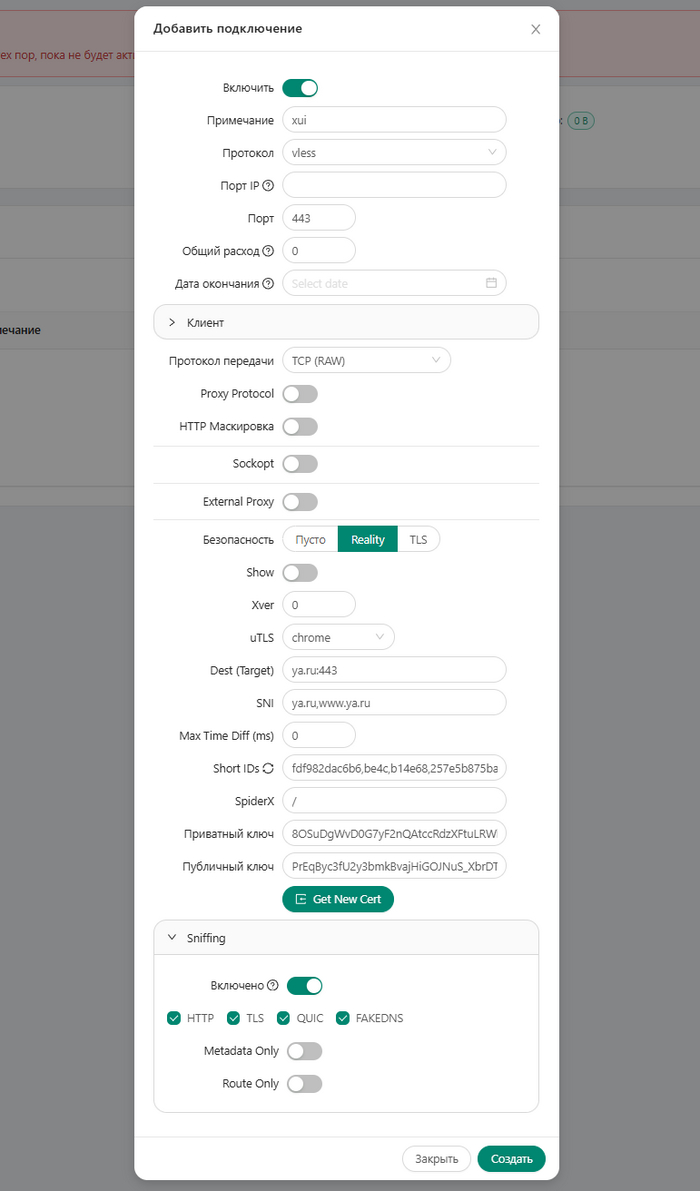

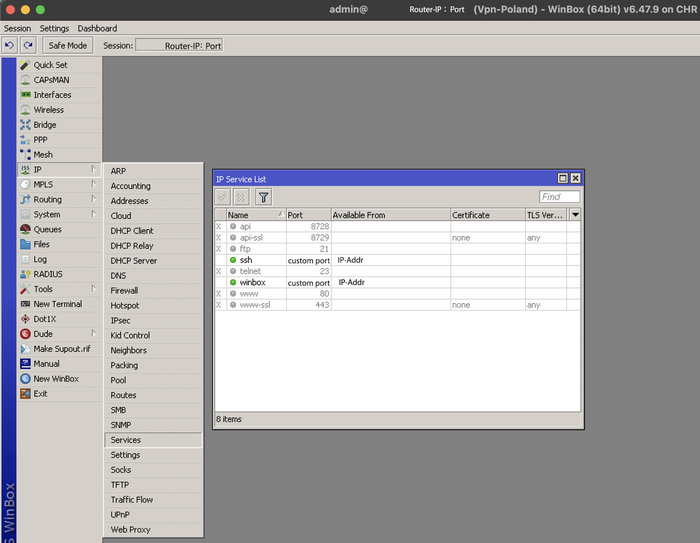

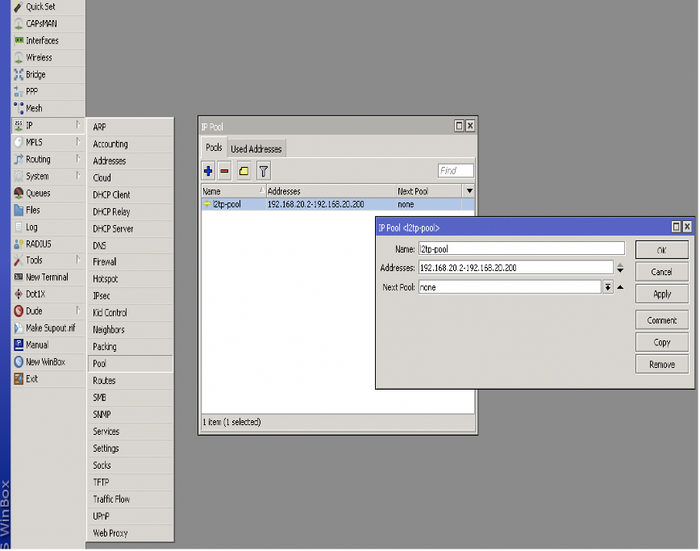

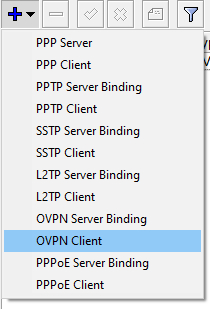

Далее заходим в "Подключения" - "Добавить новое подключение" и проверяем настройки по порядку:

Включить - вкл

Примечание - любое наименование

Протокол - в нашем случае vless

Порт IP - пусто

Порт - 443

Общий расход - 0

Дата окончания - пусто

Протокол передачи - TCP

Proxy Protocol, HTTP Маскировка, Sockopt, External Proxy - выкл

Безопасность - Reality

Show - выкл

Xver - 0

uTLS - любой на выбор

Dest (Target) - ya.ru:443 (или, например, google.com:443, а можно оставить и yahoo

SNI - ya.ru,www.ya.ru (или, например, google.com,www.google.com), как и тут

Max Time Diff (ms) - 0

Short IDs - не трогаем

SpiderX - /

Нажимаем кнопку Get New Cert для получения Приватного и Публичного ключей

Sniffing - вкл

HTTP, TLS, QUIC, FAKEDNS - вкл

Metadata Only и Route Only - выкл

Вы могли заметить, что я пропустил блок "Клиент". Сделал я это намеренно, чтобы отдельно заострить внимание на процессе добавления пользователей.

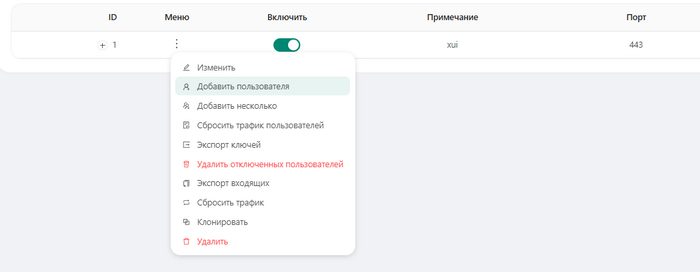

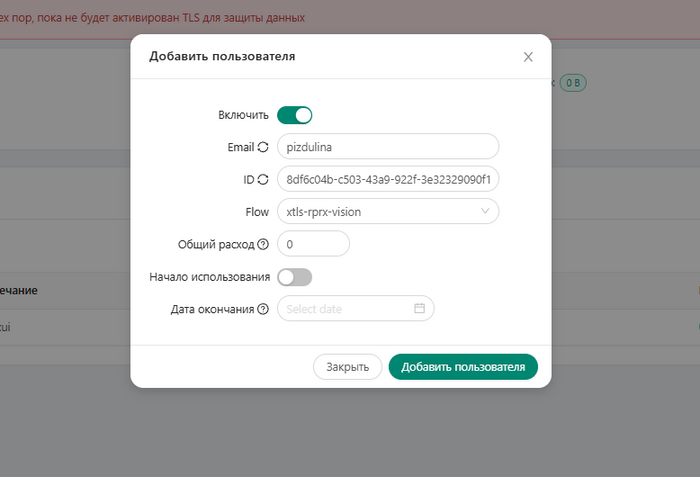

Для добавления новых пользователей нужно нажать по многоточию Меню - Добавить пользователя

Далее указываем:

Email - задайте уникальное имя, чтобы не запутаться потом какой для чего создан

ID - не трогаем

Flow - xtls-rprx-vision

Общий расход, Начало использования и Дата окончания - не трогаем, если вам не нужно как-то ограничить пользователя

Для раскрытия/скрытия списка пользователей достаточно нажать плюс/минус в колонке ID

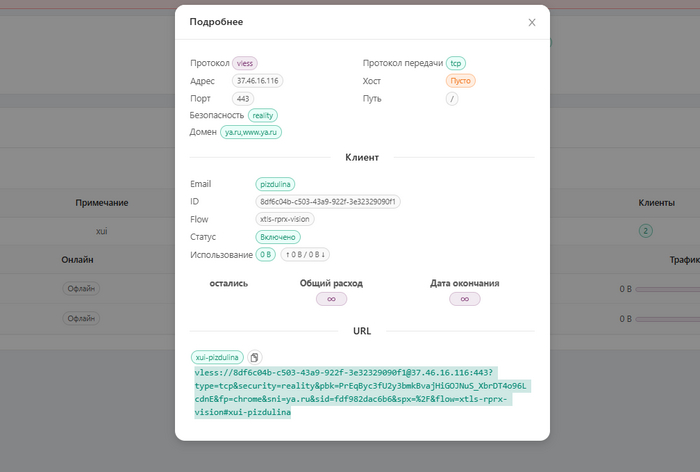

Далее просто либо жмете значок QR-кода и сканируете его приложением, если вам надо настроить VPN на мобильном устройстве, либо жмете значок Информация, там указан URL, который необходимо вставить в приложение на ПК. О нем далее отдельно.

Глава 4 - Приложение для ПК

Клиентов для ПК с возможностью создать подключение к серверу с протоколом VLESS много, это и Qv2ray, и Xray, и упомянутые выше клиенты для Mac V2RayU с V2RayTune, я же использую v2rayN, ссылка на его github: https://github.com/2dust/v2rayN

Качаем свежий релиз, разархивируем, запускаем

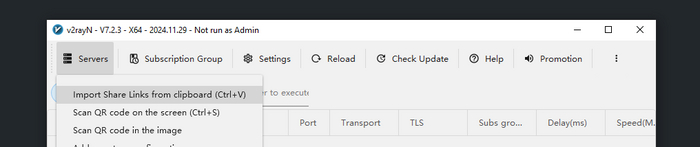

Копируем URL вашего пользователя (из того окна, которое открывается по кнопке Информация) с веб-страницы панели управления и нажимаем Servers - Import Share Links from clipboard

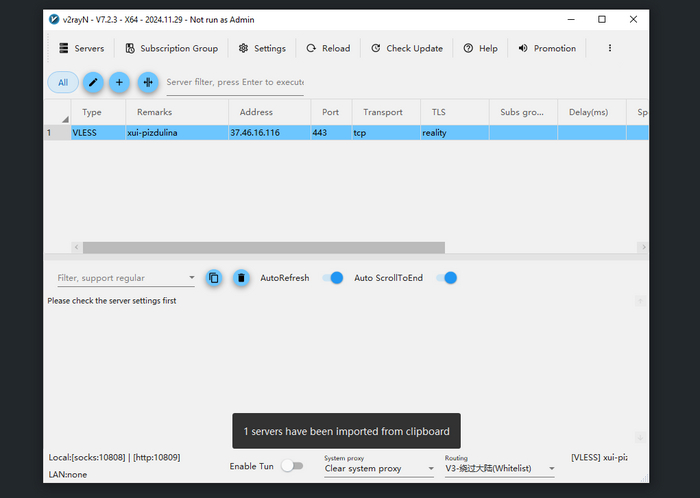

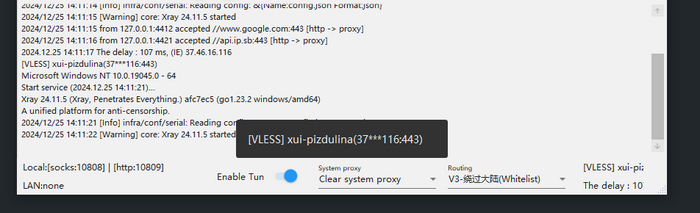

Сервер автоматически забирает нужные настройки и добавляется в список

Дёргаем внизу тумблер Enable Tun и готово, VPN работает

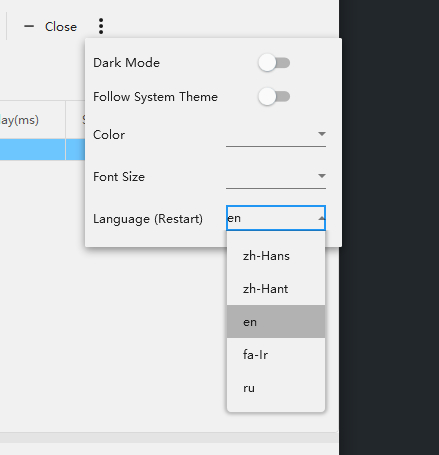

При желании, можете переключить интерфейс на родной скрепный язык или включить афроамериканскую тему.

На этом всё. Вопросы принимаю, смогу помочь и ответить на абсолютно все, до тех пор, пока в очередной раз не улечу в бан на несколько месяцев в политических постах.