Ни для кого не секрет, что по сети гуляет масса шифровальщиков, которые могут в считанные минуты превратить данные на компьютере в тыкву. Учитывая, что занимаюсь я в том числе и приходящим админством, для меня людские слёзы о потере данных не были чем-то необычным. Но одно дело, когда данные теряет условная тётя Глаша из отдела кадров условной ООО "Автопилот", и совсем другое дело, когда беда касается тебя самого. Руки начинают трястись, а яйца покрываются инеем.

Ночью один из наших партнёров 1с занимался сочинением кода подключившись к нашему серверу по рдп. К 12 ночи я получил от него смс, что его выкинуло с сервера, а учётная запись для входа отключена. Стало понятно, что кто-то нам подкинул неприятностей.

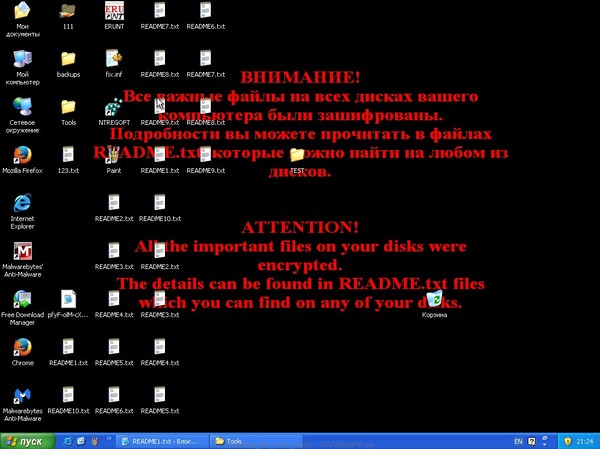

Утром, добравшись до места и реанимировав учётку админа, глазам предстала картина маслом - все файлы, связанные с работой БД, были заботливо упакованы в архивы rar с паролем.

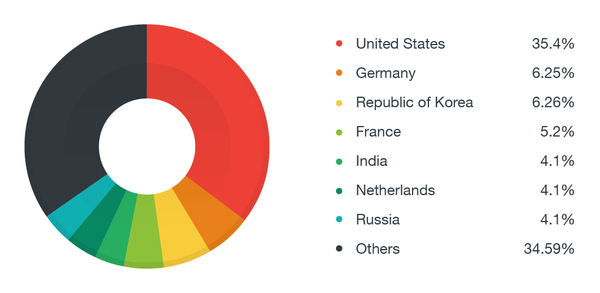

Что произошло? Злоумышленник получил доступ по протоколу RDP и целенаправленно натворил дел, потребовав за искупление нашей глупости и недальновидности денег. Стандартная история, которая происходила уже с кем-то из знакомых. Но в нашем случае на кону стояли БД объёмом 50 с мелким Гб и работа магазина.

Ежу понятно, что контроллер домена, сервер БД и подключение к нему через рдп без впн - страшный сон любого айтишника. Каждый уважающий себя "тру админ" может сказать в мой адрес что угодно, но так было сделано и это не моя заслуга.

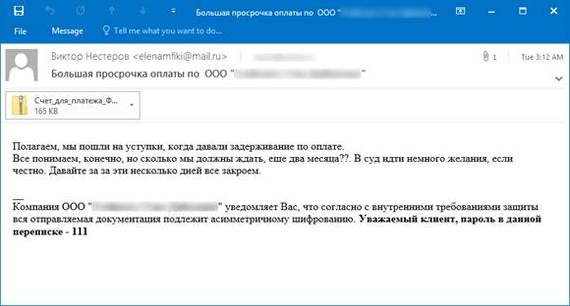

Недолго подумав с руководством, было решено выходить на связь со злоумышленником и пытаться договориться. Нужно отдать должное, но на том конце нас ждали и были готовы принять наши доводы в криптовалюте. Забегая вперед скажу, что всё закончилось для нас благополучно и данные были восстановлены, а дыры на скорую руку залатаны. О степени глупости такого исхода судить не берусь, ибо отдать 19 тыщ и продолжить работать всяко выгоднее, чем разворачивать базы магазина с нуля.

Тем не менее хочу обратиться ко всем потенциальным жертвам. Безотносительно вашей крутости, просвящённости и прочих админских регалий. Проверьте себя и своих клиентов на предмет уязвимости подобным атакам. Ниже я приведу рекомендации от самого автора злодеяний и немного дополню своими размышлениями.

Поставьте политику сложных паролей для входа юзеров по RDP или разрешите вход на терминалку только из локальной сети или только определенным маскам IP адресов + запрет юзерам на действия с файлами на дисках с БД (удаление) и бекапами.

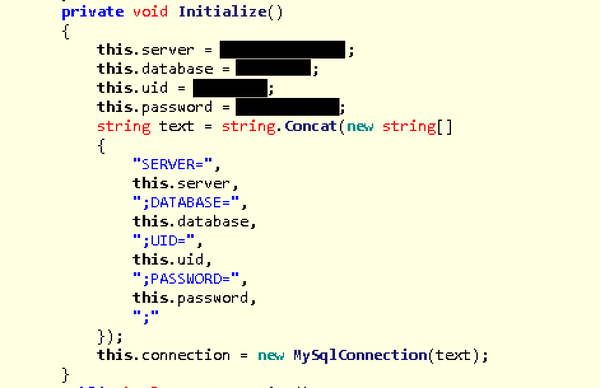

В нашем случае был подобран пароль учётной записи, которая входила в группу Администраторы домена, но имела пароль неустойчивый к перебору - 123456.

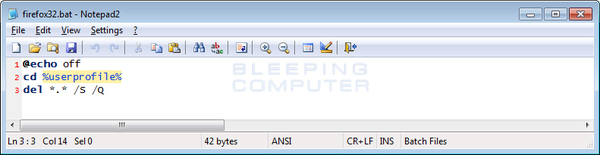

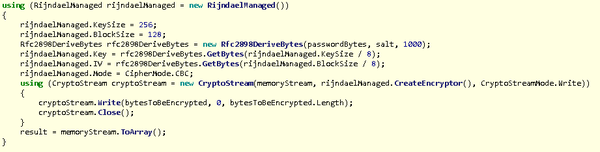

уберите уязвимость, связанную с выполнением команды REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File ExecutionOptions\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

На пятикратное нажатие шифта нам заботливо навесили запуск cmd с правами администратора прямо в окне авторизации. Крайне неприятная вещь.

Помимо этого заботливыми руками злоумышленника были полностью удалены бекапы БД хранившиеся на отчуждённом носителе, но, к сожалению, в этой же локальной сети.

Всё это навело на многие размышления и вынудило играть по правилам взломщика. Очутись на его месте школьник или менее предприимчивый злодей, последствия могли быть гораздо более плачевными.

Ну и как устраняли последствия. Первым делом на маршрутизаторе перенаправили порт для подключения по рдп со стандартного, на случайный 5 значный. Удалили подозрительные учётные записи в AD. Сменили пароли пользователям, входящим в группу Администраторы домена. Исключили из этой группы всех недостойных. Ограничили доступ к сетевым шарам и разделам дисков со служебной информацией. Просканировали все диски сервера доктор вебом.

В целом охренев от такого "счастья", решили задуматься о более строгом разграничении прав, выделении сервера терминалов в DMZ, приобретении файервола, организации VPN подключений.

Надеюсь эти очевидные и простые правила, а так же этот смешной, но в то же время грустный, пример послужат для кого-то уроком и стимулом не оставлять подобные вещи без внимания.

Всем добра и поменьше дыр в безопасности.