kliMaster

DLН .net взломан, похищено более 9 млн цифровых ключей Steam.

Ресурс (DLН.net) — это известнейший сайт для геймеров, где публикуются новости, обзоры игр, читы и все, что связано с играми. Также пользователи ресурса имеют возможность обмениваться цифровыми ключами Steam.

Неизвестному злоумышленнику удалось найти уязвимость в CMS ресурса и провести успешную атаку. В ходе взлома было похищено порядка 9,1 млн ключей для активации, киберпреступник получил также информацию миллионов учетных записей пользователей (DLН.net).

Сотрудники сайта LeakedSource, получившие копию похищенной базы, утверждают, что массив данных содержит имена, логины, пароли в зашифрованном виде, адреса e-mail, даты рождения, аватары, логины Steam и данные об активности пользователей на форумах ресурса. 84% украденных паролей были получены в виде MD5 хэша, часть паролей — в виде SHA-1. Ряд цифровых ключей уже отозваны Steam, но многие остаются валидными.

Интересно, что взлом произошел 31 июля, а известно о проблеме стало только сейчас. Специалисты по информационной безопасности считают, что злоумышленник получил доступ к закрытой информации в результате эксплуатации уязвимости в устаревшей версии форумного движка vBulletin.

Сотрудники самого ресурса (DLН.net) опровергают факт взлома, утверждая, что изучение логов не показывает никакой подозрительной активности за последние четыре недели. Тем не менее, и главный сайт (DLН.net) и форумы ресурса попали в список Leakedsource в качестве скомпрометированных.

Эксперты, изучившие особенности взлома сайта считают, что злоумышленник, осуществивший эту атаку, отвечает и за взлом известнейшего форума, посвященного Dota 2. Кибепреступнику удалось похитить данные более 2 млн учетных записей пользователей этого форума. Здесь также использовалась уязвимость в vBulletin, благодаря чему стала возможной атака с использованием SQL-инъекции.

Об этом взломе стало известно спустя месяц после осуществления атаки. Взлом подтверждают специалисты все того же ресурса Leakedsource. На этом сайте, кстати, можно проверить свою учетную запись на предмет ее компрометации. Правда, в этом случае взломщику удалось получить только логины, e-mail, IP-адреса пользователей. Также получены и хэшированные пароли (MD5 алгоритм). По мнению специалистов по информационной безопасности, 80% этих паролей можно расшифровать без особых проблем в силу их простоты. Хуже всего то, что половина пользователей идентифицируется на ресурсе с использованием данных своего Gmail-аккаунта.

Источник: https://geektimes.ru/post/279636/

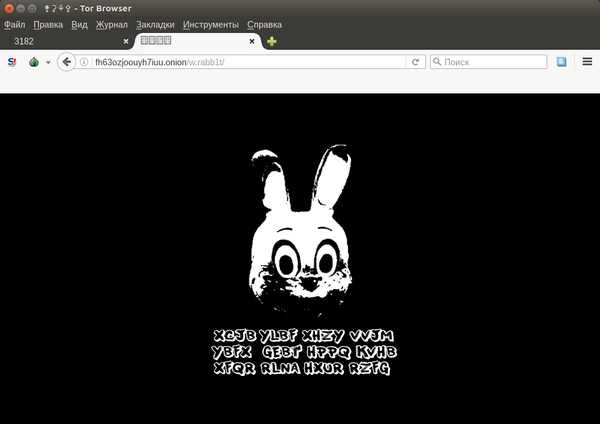

Давайте развлечемся дешифровкой.

Добрый вечер уважаемые подписчики, сегодня обратил внимание на данный пост:

http://pikabu.ru/story/zagadka_v_seti_tor_4406595

Кому как не нам помочь разобраться хотя бы с отдельными частями этой загадки?

Заинтересовало именно это:

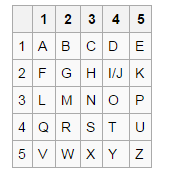

Если попробовать прогнать данный код по Квадрату Полибия (https://ru.wikipedia.org/wiki/%D0%9A%D0%B2%D0%B0%D0%B4%D1%80...)

А именно:

То получаются аббревиатуры довольно известных мест, такие как

TFWA: Tax Free World Association

SCUT - South China University of Technology

Хотя возможно это просто совпадение, будут интересны ваши рассуждения по этому поводу.

Уязвимость в WPAD позволяет получать доступ к данным, защищенным при помощи HTTPS и VPN.

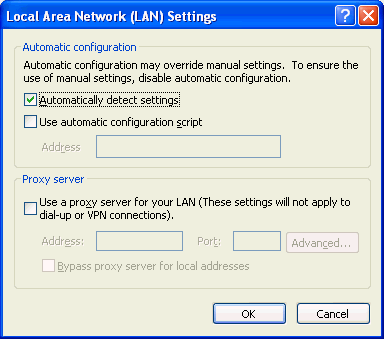

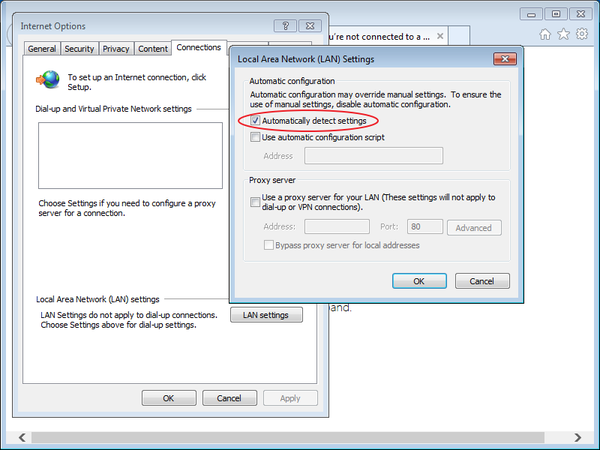

Web Proxy Auto-Discovery Protocol (WPAD) — это протокол автоматической настройки прокси, который используется клиентами (браузером) для определения места (URL) расположения конфигурационного файла с использованием технологий DHCP и/или DNS. При совершении запроса браузером вызывается функция FindProxyForURL из PAC-файла, куда передается URL и хост. Ожидаемый ответ — список прокси, через которые будет осуществляться выход на этот адрес.

WPAD включен по умолчанию в Windows, поддерживается он и другими операционными системами. Но этот протокол подвержен ряду уязвимостей, что показали специалисты по информационной безопасности Алекс Чапман (Alex Chapman) и Пол Стоун (Paul Stone) на Defcon. Злоумышленники, используя эти уязвимости, могут получить данные жертвы (история поиска, доступы к аккаунтам, фото, документы и т.п.), несмотря на HTTPS или VPS соединения. Тип атаки, который применяется в этом случае — man-in-the-middle.

Размещение конфигурационного PAC-файла можно определить с использованием Dynamic Host Configuration Protocol (DHCP), Domain Name System (DNS) или Link-Local Multicast Name Resolution (LLMNR). Киберпреступники при желании могут использовать уязвимость в WPAD, указав размещение специально сконфигурированного PAC-файла, который направит запрос браузера через прокси-серверы, находящиеся под контролем злоумышленников. Этого можно добиться в открытой беспроводной сети, скомпрометировав роутер или точку доступа, либо открыв для всех желающих доступ к собственной точке доступа, сконфигурированной должным образом.

Компрометировать собственную сеть атакуемого ПК не обязательно, поскольку система будет использовать WPAD для обнаружения прокси в случае подключения по открытой беспроводной сети. При этом WPAD используется и в корпоративном окружении, эта опция включена по умолчанию на всех Windows-ПК, как уже говорилось выше.

Собственный прокси-сервер позволяет злоумышленникам перехватывать и модифицировать незашифрованный HTTP-трафик. Это не дает слишком многое киберпреступникам, поскольку большинство сайтов сейчас работает по HTTPS (HTTP Secure). Но, поскольку PAC-файлы обеспечивают возможность задавать различные адреса прокси для определенных веб-адресов, и для этих адресов можно принудительно выставить DNS lookup, хакеры-«белошляпники» создали скрипт, который позволяет получать все защищенные HTTPS URL на собственный сервер.

Полный адрес HTTPS URL должны быть скрыт, поскольку он содержит токены аутентификации и другую частную информацию. Но злоумышленник может восстановить адрес. Например, example.com/login?authtoken=ABC1234 может быть восстановлен путем использования DNS-запроса https.example.com.login.authtoken.ABC1234.leak и восстановлен на сервере киберпреступника.

Используя такой метод, атакующий может получить список поисковых запросов жертвы или просмотреть, какие статьи определенного ресурса жертва сейчас читает. Это не слишком хорошо с точки зрения информационной безопасности, но вроде бы не слишком опасно. Правда, неприятности жертвы на этом и не заканчиваются.

Исследователи разработали еще один тип атаки, который может использоваться для перенаправления пользователя открытой беспроводной точки доступа на фейковую страницу точи доступа. Многие беспроводные сети собирают данные о пользователях при помощи специальных страниц. После ввода своих данных пользователь получает доступ к интернету (часто такая схема используется провайдерами беспроводной связи в аэропортах).

Страница, сформированная злоумышленниками, загружает в фоне привычные пользователю Facebook или Google, а затем выполняет 302 HTTP редирект на другие URL при условии аутентификации пользователя. Если пользователь уже вошел в свою учетную запись, а большинство людей не выходят из своих учетных записей на различных ресурсах, работая со своего ПК или ноутбука, то мошенник может получить идентификационные данные жертвы.

Это касается учетных записей на самых разных ресурсах, причем по прямым ссылкам злоумышленник может получить доступ к личным фото жертвы, равно, как и другим данным. Злоумышленники могут похищать и токены для популярного протокола OAuth, который позволяет логиниться на различных сайтах, используя данные своего Facebook, Google или Twitter аккаунта.

Возможности нового метода специалисты показали на Defcon. Используя свою технологию, эксперты получили доступ к фото жертвы, истории координат, напоминаниям календаря и данных профиля аккаунта Google, а также доступ ко всем документам жертвы на Google Drive. Здесь стоит подчеркнуть, что атака не затрагивает HTTPS-шифрование, данные по-прежнему защищены. Но если в ОС включен WPAD, то HTTPS уже гораздо менее эффективен в плане защиты приватных данных пользователя. И это также касается информации тех пользователей, кто работает c VPN. WPAD позволяет получить доступ и к этим данным.

Все дело в том, что популярные VPN-клиенты, вроде OpenVPN, не очищают сетевые настройки, заданные WPAD. Это означает, что если атакующему уже удалось установить на ПК жертвы свои настройки прокси, прежде, чем на этом ПК было установлено соединение с VPN, то трафик также будет идти через прокси-сервер злоумышленника. Это открывает возможность получения всех данных, указанных выше.

Большинство операционных систем и браузеров работают с WPAD, и являются уязвимыми к такому типу атаки. Эксперты, обнаружившие проблему, сообщили о ней разработчикам различных уязвимых программных продуктов. Патчи выпущены для OS X, iOS, Apple TV, Android, Google Chrome. Microsoft и Mozilla все еще работают над исправлением проблемы.

Самый простой способ — отключить WPAD. Если вам нужны PAC -файлы для работы, отключите WPAD и сконфигурируйте исключения URL самостоятельно.

Чапман и Стоун — не единственные эксперты по информационной безопасности, кто обратил внимание на уязвимость протокола WPAD. Несколькими днями ранее схожий тип атаки был продемонстрирован на конференции Black Hat. А в мае объединенная команда специалистов Verisign и Мичиганского университета рассказала о том, что десятки миллионов WPAD-запросов идут в сети каждый день, когда ноутбуки пользователей отключаются от корпоративных сетей. Эти машины дают запросы на внутренние WPAD домены с расширениями типа .global, .ads, .group, .network, .dev, .office, .prod, .hsbc, .win, .world, .wan, .sap, and .site.

Проблема в том, что такие доменные зоны уже существуют в глобальной сети, и при желании злоумышленник может зарегистрировать себе домены, на который идут запросы с корпоративных машин, отключенных от сети предприятия. А это, в свою очередь, позволяет злоумышленникам «скормить» самостоятельно сконфигурированных PAC-файл машинам, которые отключены от корпоративных сетей, но которые дают WPAD запросы на обнаружение упомянутых выше адресов в глобальной сети.

Источник: https://geektimes.ru/post/279472/

Советую посмотреть сериал: По волчьим законам / Animal Kingdom

Премьера (мир) 14 июня 2016

Страна США

Режиссеры: Кристофер Чулак, Джон Уэллс, Карен Гавиола, Реджина Кинг

В главных ролях: Молли Гордон, Даниэлла Алонсо, Эллен Баркин, Скотт Спидман,

Шон Хэтоси, Бен Робсон, Джейк Вири, Финн Коул, Си Томас Хауэлл, Эллен Ро.

Премьера криминально-драматического сериала, основанного на австралийском фильме "По волчьим законам". Семнадцатилетний Джошуа после смерти матери от передозировки героином переезжает к родственникам в прибрежный городок в Южной Калифорнии. Семью возглавляет его родная бабушка , которая вместе со своими сыновьями ловко управляет преступным бизнесом. Вскоре Джей понимает, что его пребывание в кругу семьи намного опаснее, чем можно было предполагать вначале.

ФСБ утвердила порядок получения ключей шифрования от интернет-сервисов.

В чёрный день для России 7 июля 2016 года, вместе с подписанием пакета поправок Яровой, президент Путин поручил правительству обратить внимание на применение норм закона «об ответственности за использование на сетях связи и (или) при передаче сообщений в информационно-телекоммуникационной сети интернет несертифицированных средств кодирования (шифрования)», а также на «разработку и ведение уполномоченным органом в области обеспечения безопасности Российской Федерации реестра организаторов распространения информации в сети интернет, предоставляющих по запросу уполномоченных ведомств информацию, необходимую для декодирования принимаемых, передаваемых, доставляемых и (или) обрабатываемых электронных сообщений в случае их дополнительного кодирования».

ФСБ было поручено утвердить порядок сертификации средств кодирования при передаче сообщений в интернете, определить перечень средств, подлежащих сертификации, а также порядок передачи ключей шифрования в адрес уполномоченного органа в области обеспечения госбезопасности. Это нужно для того, чтобы спецслужбы могли получить ключи и расшифровать трафик HTTPS и другие зашифрованные данные пользователей, в случае необходимости. Данная мера вступает в силу уже сейчас, то есть за полтора года до вступления в действие нормы об обязательном хранении всего трафика сроком до шести месяцев.

12 августа 2016 года Федеральная служба безопасности Российской Федерации опубликовала приказ № 432 от 19.07.2016 № 432 «Об утверждении Порядка представления организаторами распространения информации в информационно-телекоммуникационной сети «Интернет» в Федеральную службу безопасности Российской Федерации информации, необходимой для декодирования принимаемых, передаваемых, доставляемых и (или) обрабатываемых электронных сообщений пользователей информационно-телекоммуникационной сети «Интернет»».

Этим приказом устанавливается процедура получения ключей шифрования у владельцев серверов и других интернет-сервисов. Процедура вполне логичная и простая.

1. Организатор распространения информации в сети «Интернет» осуществляет передачу информации для декодирования на основании запроса уполномоченного подразделения, подписанного начальником (заместителя начальника).

2. Запрос направляется заказным письмом с уведомлением о вручении.

3. В запросе указаны формат и адрес предоставления информации для декодирования.

4. Информация передаётся на магнитном носителе по почте или по электронной почте. Как вариант, можно согласовать с ФСБ доступ специалистов к информации для декодирования.

Уполномоченным подразделением ФСБ по получению ключей шифрования назначено Организационно-аналитическое управление Научно-технической службы Федеральной службы безопасности Российской Федерации.

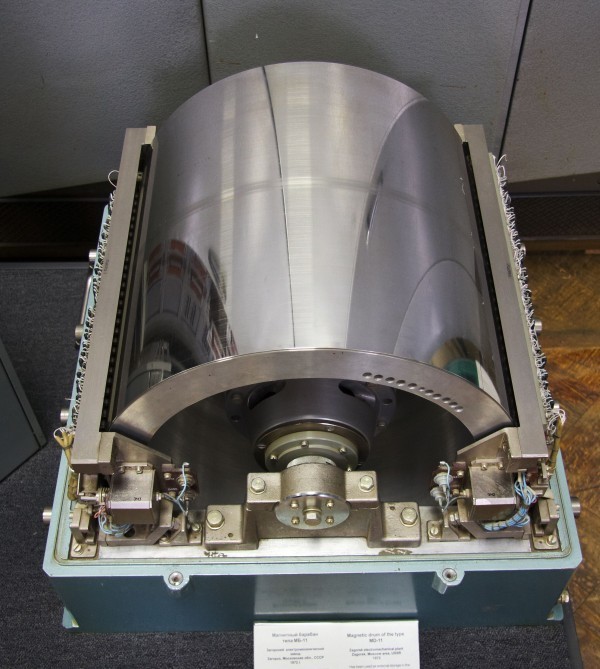

Для справки, к магнитным носителям относятся магнитные диски, магнитные карты, магнитные ленты и магнитные барабаны.

Если владелец сервера отказывается предоставить ключ, необходимый для расшифровки HTTPS или другого зашифрованного трафика, на него может быть наложен штраф в миллион рублей.

Ещё до публикации конкретного порядка передачи ключей представители некоторых интернет-компаний выразили сомнение в возможности исполнения закона в части передачи ключей шифрования. Они говорят, что при использовании протокола HTTPS ключи шифрования хранить нельзя технически.

Но, как говорится, проблемы индейцев шерифа не волнуют. Процедура установлена — её нужно соблюдать.

Фишинг на новом уровне: Cloudflare + Protonmail + Unvalidated Redirects – набор юного фишера.

Фишинг все еще самый популярный и самый успешный тип хакерских атак. Все просто, атакуются не софт, не сервера, не сети, а самые уязвимые компоненты информационных систем – пользователи. Я часто встречаюсь с фишингом, как единичными, направленным на личные адреса, так и массовыми атаками. В большинстве случаев это неумело составленные письма и коряво сварганенные фишинг страницы. До недавнего времени большинство таких атак срывалось уже на уровне пользователей: письма или сразу игнорировались (так как признаки фишинга были очень явными) или, в худшем случае, письма перенаправлялись в службу поддержки с вопросом «безопасно ли вводить пароль на этой странице?». Конечно, какая-то часть пользователей все-таки попадалась, но в процентном соотношении это был реально минимум. Но буквально на прошлой неделе я столкнулся с фишинг атакой, уровень которой меня удивил. Я провел небольшой анализ, и выяснил как именно она была организована и какие инструменты были при этом использованы.

Надеюсь, это не будет выглядеть как инструкции для подготовки фишинг атак, на самом деле, цель статьи – рассказать о конкретном случае из практики. Я также поделюсь результатами небольшого анализа действий злоумышленников.

Phishing page

Последовательность соблюдать не буду (как уже говорилось, это не руководство к действию), и начну с того, что меня удивило больше всего, а именно поддельная страница, куда направлялись жертвы атаки. Страница была точной копией ADFS страницы жертвы. Кроме визуальной схожести, страница была на домене того же уровня и URL отличалась только одной буквой: реальный адрес ADFS портала был

, адрес фишинг страницы —

(здесь и далее — название фирмы заменено на contoso). И да, протокол совпадал, фишинговая страница использовала SSL с полноценным сертификатом от COMODO!.. Конечно, без Extended Validation, но тем не менее, Chrome отображал адрес «зелененьким».

«Расследование»

Как же так? Совсем глупые «хакеры»! Домены второго уровня и сертификаты COMODO кому попало не дают, их будет легко вычислить! Но это на первый взгляд…

Домен

Google подсказал, что .cf домены раздают бесплатно. В данном случае важна не цена, а возможность приобрести домен, не оставляя следов в виде кредитной карты (или другого способа оплаты). То есть, обычного (левого) адреса электронной почты более чем достаточно. Один из регистраторов, Freenom, помимо cf, предлагает еще и tk, ml, ga. Единственное неудобство, при регистрации не получается указать некоторые адреса бесплатной электронной почты (mail.ru, yandex.ru, yahoo.com) но с большинством других адресов зарегистрировать домен удается.

Электронная почта

Какой почтой пользовался наш фишер для регистрации домена мы узнать не смогли, так как whois server выдал такое сообщение: «Due to restrictions in [] Privacy Statement personal information about the user of the domain name cannot be released». Однако, можно предположить, что protonmail, так как сами фишинг сообщения отправлялись с помощью этого сервиса. Это не удивительно, так как на protonmail можно зарегистрироваться абсолютно анонимно, и, даже если привлечь соответствующие органы для расследования, заставить protonmail сотрудничать, как показывает практика, будет не так-то просто.

SSL сертификат и хостинг

До этого случая мы наивно полагали что поднять web сервер с валидным ssl сертификатом от COMODO, не оставив никаких следов, невозможно. Как оказалось, это не так. В нашем случае атакующие воспользовались Cloudflare. Небольшой анализ предлагаемых функций бесплатного пакета от Cloudflare выявил кладезь возможностей для фишинга:

— Полностью анонимная регистрация. Адреса почты (от того же protonmail) более чем достаточно. Теоретически, они могут выяснить с какого IP адреса была регистрация/вход, но я более чем уверен, что наши злоумышленники с легкостью могли скрыть реальный адрес.

— Бесплатный сертификат от COMODO. Он не только бесплатный, но и выдается за несколько минут без какой-либо дополнительной проверки.

— Скрытие реального IP адреса веб-сервера. Весь трафик идет через Cloudflare (это в первую очередь CDN-сервис)

— SSL offloading. Реальный веб сервер может работать и по незащищенному http, с применением Cloudflare весь трафик пойдет через SSL. Это важно потому что, бесплатный хостинг с HTTP найти реально, а за хостинг с поддержкой SSL надо платить (оставляя следы).

Unvalidated Redirects на службе у Phishing

Теперь самое интересное. В фишинг письме, которое само по себе представляло шедевр социальной инженерии, естественно, была ссылка, но не на фишинг страницу. Ссылка была на сайт компании, на страницу с уязвимостью типа Unvalidated Redirects. Это, возможно, было одной из причин того что письмо прошло все анти-спам фильтры, в письме на адрес user@contoso.ch была единственная ссылка на

http://contoso.ch/vulnerable.php?url=https%3A%2F%2Flogin.con...

Реально ли их найти?

Без сомнения, сами мы их найти не сможем. Смогут ли их найти «органы»? Можно попробовать запросить данные у регистратора или у Cloudflare и выйти на тот же protonmail. Если они и пойдут на сотрудничество, максимум что можно получить – это IP адрес. Можно ли по IP адресу «вычислить» преступника? Я в этом сомневаюсь.

Итог

Мы не знаем какое количество пользователей «купилось» — сами признаваться не будут. На всякий случай, мы посоветовали всем поменять пароли AD. Самой компании было настоятельно рекомендовано включить двухфакторную авторизацию на ADFS c помощью Custom Authentication.

P.S. И еще, я не уверен, что я бы сам не повелся на это – уровень меня впечатлил.

Источник: https://habrahabr.ru/post/306706/