Продолжение поста «Берегите свои интернеты»2

Интересно, на Пикабу куча людей от провайдеров, ну сис админов уж с парочку точно наберётся, но статей толковых нет.

Пост будет короткий, про то что обязаны ставить провайдеры поверх своих "сетей" оборудования от рнк и ФСБ (СОРМЫ). Дальше просто вырезки и ссылка:

Основная задача СОРМ — обеспечение безопасности государства и его граждан, что достигается выборочным контролем прослушиваемой информации. Разработка СОРМ ведется согласно приказам Госкомсвязи, Минкомсвязи и постановлениям Правительства РФ, смысл которых – обязать операторов связи «предоставлять уполномоченным государственным органам, осуществляющим оперативно-розыскную деятельность или обеспечение безопасности Российской Федерации, информацию о пользователях услугами связи и об оказанных им услугах связи, а также иную информацию, необходимую для выполнения возложенных на эти органы задач, в случаях, установленных федеральными законами».

СОРМ-1, разработанная еще в 80-х годах, необходима для прослушивания телефонных разговоров и никакой другой функции не несет. СОРМ-1 обычно реализована как штатная функция АТС. Внедрение СОРМ-1, как правило, не требует от оператора связи существенных дополнительных усилий.

СОРМ-2 обрабатывает поступающий трафик в режиме реального времени и передает трафик на пульт управления СОРМ, используемый ФСБ. Оператор обеспечивает внедрение СОРМ-2 в свою сеть и его подключение к пульту управления, используемому ФСБ. Для этого он обращается к производителям СОРМ, которые поставляют необходимое оборудование и проводят работы.

Как осуществляются оперативно-розыскные мероприятия с помощью СОРМ-2?

Спецслужбы начинают контроль за человеком и его трафиком, если он попадает под подозрение в совершении или планировании незаконных действий (воровство, взломы, терроризм, вымогательство и другие уголовные и серьезные административные правонарушения).

СОРМ-2 передает трафик на пульт ФСБ в случае, если абонент, осуществляющий обмен трафиком, либо содержимое трафика соответствует критериям, заданным сотрудниками ФСБ. Человек, за которым установлена слежка, никаким образом не может определить, что это происходит, также как и провайдер не знает, за кем следит спецслужба.

Не буду переписывать всю статью. Вот один из источников. Берегите себя и помните, не нужно ничего скрывать!

Продолжение поста «Берегите свои интернеты»2

Попробую объяснить поэтапно что происходит.

Как работает блокировка ресурсов когда есть https, tls, dnsOHttps, vpn wireguard, openvpn, pptp и т.д.

Если просто, то весь трафик маркируется и изучается. (Специальные органы ставят специальные железки у провайдеров) Кстати за счёт провайдеров))

А когда он помечен и изучен то можно им управлять. То есть каждый раз когда кто-то использует какой-то "шаблон" например определенный VPN протокол на определенном порту с определенным размером и ещё кучей таргетов то трафик считается читаемым. (Заметьте если трафик слишком не читаемый то он тоже легко блокируется, мол какого х, темните там?)

Блокировать протоколами тут тоже безумие

(Например говорят блокируют ppptp, нет его блокируют до зарубежных друзей тут у нас он входит в читаемые шаблоны)

а вот например если такой шаблон соеденился до "чьих-то" тут уже можно эти 'покеты' портить.

Повторим, берём трафик маркируем пакеты если выходят они из нормы то управляем ими если нет то они в любом случае помечены (доп оборудование у провайдеров)

Сегодня нет необходимости заниматься этим операторам, этим занимается рнк и те кто страшнее. Да и плевать кто ещё.

В целом вся ваша инфа сливается от начала стуков по клавиатуре до серверов провайдера, Пикабу , и ещё целой цепочки где каждый писая кипятком обязан при необходимости предоставить всю инфу.

Как защитить себя хоть как-то?

есть "безумные" иранцы и китайцы которые нам с этим помогают, но своими легендами эти истории тоже очень хорошо обрастают.

Не знаю как.

Мне кажется в идеале сливаться в пулы и мешать трафик.

Если добавить ещё керосин в огонь, то скажу так: современное оборудование просто псдц какое производительное чтобы использовать какой-нибудь DPI, изучать нас и находить подозрительное поведение.

Короче удачи.

Берегите свои интернеты2

У меня провайдер Ростелеком, и статический адрес. Несколько дней назад на микротике подключила dns over HTTPS от cloudflare. Последнее время стараюсь использовать любые способы защитить свою личную жизнь. Работала эта история прекрасно до вчера.

Сейчас не работают все адреса из пула cloudflare, а это speedtest, vimeo, да и тысячи остальных сайтов в том числе сервисы того же STEAM. Остальной интернет работает (кстати Ютуб тоже не работает и не работал до этого но грузила его через vlees)

Ростелеком говорит что проблема не у них. Но на самом деле все верно. ФСБ обязывает провайдеров ставить специальные фильтры поверх оборудования операторов, которые живут без участия провайдера. Поэтому тут есть доля правда.

Пробовала все и разное толку нет. Написала в саппорт заявку на отключение статики. Меняла в микроте ac name pppoe тоже толку нет.

К чему это я все?

If - юзаете статику не пытайтесь защищать свою личную жизнь, с этим покончено.

Else - Пользуйтесь открыто и не будет никаких казусов, ведь не может у гражданина РФ быть каждый день трафика на десятки гигабайт и не понятно куда отправляться.

Совет: статику забываем, арендуем VPS где-нибудь в Москве ну и далее развиваем фантазию. Всем удачи. Ну и картинка взятая где-то тут с ленты.

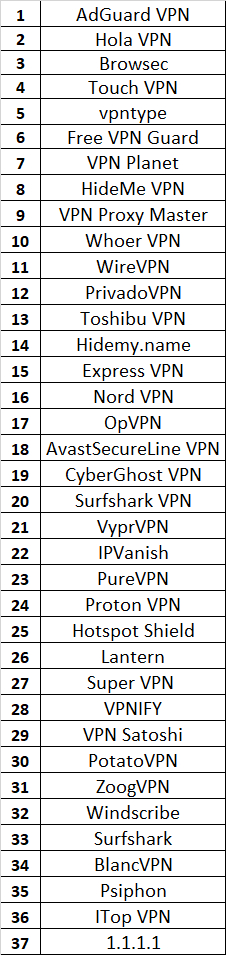

VPN голосование

Народ привет. В связи с тем что С 1 марта 2024 г. на территории России начнет действовать запрет на популяризацию VPN-сервисов, а также других сервисов по обходу блокировок, которые запрещены в РФ с 2020 г.

Можете написать какими ВПН сервисами вы пользуетесь (именно сейчас) и кратко описать их плюсы и минусы.

Или можно сделать так, вы пишите в комментариях только название ВПН сервиса (только просьба не повторяться), а все остальные голосуют за тот или иной ВПН.

! Так мы выявим наиболее популярные сервисы, но не факт что они будут лучшими. Тут уж придется вам делать выбор самостоятельно.

Собрал вот такой список, может кому пригодиться. (Тут не перечислены сервисы, где можно создать свой VPN сервак)

Как защититься от слежки спецслужб разных стран мира

С момента разоблачений Эдварда Сноудена прошло уже шесть лет, но ситуация с приватностью в интернете не становится лучше. Спецслужбы всего мира по прежнему стремятся узнать как можно больше информации о простых пользователях сети. Регулярно появляются сливы о новых программах глобальной слежки.

Сегодня мы поговорим о том, как можно снизить вероятность утечки своих данных в руки правительственных агентств со всего мира.

Используйте инструменты шифрования

Инструменты, которые позволяют пользователям шифровать данные и коммуникации, очень не нравятся спецслужбам во всем мире. Они ищут уязвимости в алгоритмах шифрования, внедряют в них бэкдоры, пытаются блокировать доступ к таким сервисам. Стопроцентной гарантии защиты не даст ни один инструмент, однако их комбинация может значительно снизить вероятность утечки ваших личных данных. Вот, какие из них стоит использовать:

- Установите Tor и VPN (например, iNinja), всегда используйте их для веб-серфинга.

- Для email-коммуникаций используйте клиенты с поддержкой шифрования, вроде ProtonMail.

- Файлы на диске можно шифровать с помощью FileVault для Mac и BitLocker для Windows.

- Используйте мессенджеры, которые позволяют шифровать переписку (Signal, Telegram).

Не выпускайте в интернет все свои устройства

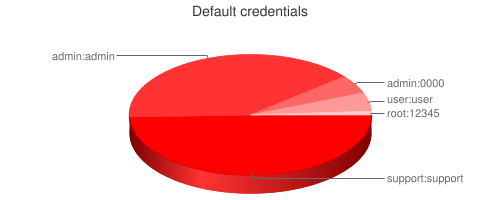

Развитие интернета вещей с одной стороны удобно, а с другой к сети сейчас подключается все больше устройств, и даже те, кому этого не очень-то и нужно. Smart TV, видеоняни, веб-камеры – все эти устройства можно взломать, зачастую удаленно и без всяких затрат.

Исследования показывают, что разработчики подключаемых гаджетов не очень заботятся о безопасности и оставляют в прошивках множество уязвимостей, включая вшитые пароли по умолчанию – не нужно быть хакером, чтобы прочитать их в документации, найти «торчащий» в сеть девайс через Shodan и захватить полный контроль над ним. В итоге возможны ситуации, когда взломщикам удавалось подглядывать за семьями, которые использовани видеоняни, и даже разговаривать с детьми через встроенный микрофон или фотографировать их и выкладывать снимки в сеть.

Один из утекших снимков

Исследователи безопасности установили, что пароли примерно 15 из 100 девайсов никогда не менялись с дефолтных значений. И зная всего пять самых популярных пар, можно получить доступ к «админке» каждого десятого устройства:

Популярные стандартные логины/пароли, которые устанавливаются по-умолчанию производителями IoT-устройств

Поскольку вы не сможете повлиять на уязвимости такого рода, выход один – отключать доступ в интернет для всех устройств, которым он не нужен для выполнения основных функций. Если умный холодильник может охлаждать еду без подключения к сети – пусть так и работает.

Устанавливайте обновления

Удивительно, как много людей не следуют этому простому, но эффективному совету. По статистике, средний возраст прошивки на среднестатистическом домашнем роутере составляет 3–4 года. За это время в них находят десятки уязвимостей, в том числе критических. В итоге любому, кто захочет проникнуть в домашнюю сеть, не нужно предпринимать усилий, а просто использовать эксплоит к уже известной ошибке.

Установка обновлений – не самое веселое занятие в мире, но оно реально повышает уровень защищенности.

Не разменивайте безопасность на удобство

Главным образом этот совет подразумевает ограниченное использование облачных сервисов. Вы не можете быть уверены в безопасности своих данных и файлов, если они хранятся не на вашем сервере, агде-то в облаке. Даже в случае утечки с личного сервера, отследить ее источник будет проще.

Спецслужбы США и других стран используют системы фильтрации интернет-трафика, поэтому данные, отправляемые в сторону облачных сервисов можно перехватить.

Используйте сервисы и инструменты с фокусом на приватности

Понятно, что полностью отказаться от использования различных цифровых сервисов не удастся, но вы всегда можете отобрать те, что помогут защитить приватность. Вот список полезных инструментов:

- DuckDuckGo – поисковик, главным приоритетом которого является приватность.

- Haveibeenpwned.com – сайт, с помощью которого вы можете найти информацию о наличии своих данных среди утечек, доступных онлайн.

- Fastmail – email-хостинг, который позволяет использовать множество разных доменов и одноразовых адресов вида first@me.nospammail.net. Если вы регистрируетесь где-то с их помощью, а потом получаете спам, то точно знаете, кто именно слил ваши данные.

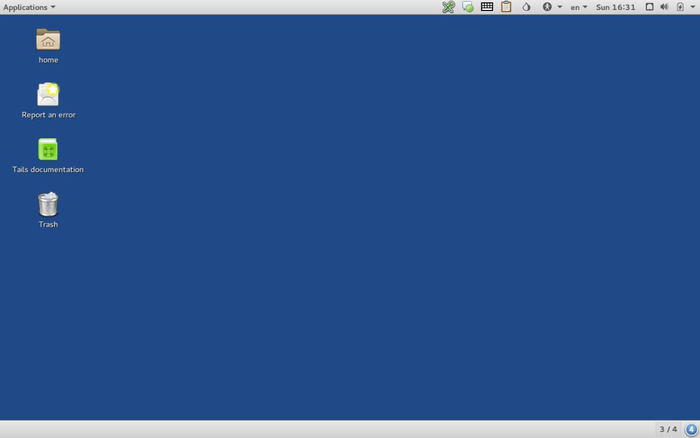

- Tails OS – полноценная операционная система, главная задача которой – защита приватности пользователей. Запускается с диска или флешки, позволяет использовать Tor Network и Tor Browser, а также встроенный мессенджер. Она не предназначена для использования в ежедневном режиме, но может быть крайне полезна.

Скриншот Tails OS

Заключение: только комплексные меры дают результат

Обеспечение приватности – это процесс, который никогда не должен заканчиваться. Чтобы добиться результата необходимо погрузиться в тему глубже, чем чтение пары поверхностных статей в интернете.

К примеру, в сети немало статей, которые рассказывают о пользе использования режиме инкогнито в браузере – на деле же он никак не помешает спецслужбам и обычным хакерам отследить онлайн-активность пользователя. Точно также многое написано об анонимности биткоина, но на практике криптовалюта не является приватной – все транзакции записываются в блокчейн, а использование сервисов вроде криптокошельков позволяет связать личность с конкретными транзакциями.

Только комплексные меры, включающие анализ подключений к сети, установку обновлений, шифрование и использование защищенных инструментов позволят усложнить работу тем, кто хочет шпионить за вами.

Фейсбук, как самая большая угроза приватности.

Думаю не нужно отдельно рассказывать о том, что фейсбук знает о вас безумно много. Как не нужно объяснять маркетологам и разработчикам о том, сколько из полученных данных он отдает для того, что бы больше зарабатывать (на рекламе).

Например: Facebook позволил поисковой системе Microsoft Bing просматривать имена практически всех друзей пользователей социальной сети без согласия пользователей или дал Netflix и Spotify возможность читать личные сообщения пользователей Facebook.

Передача данных социальной сетью подается под видом нового "пользовательского опыта" (если вы следите за нашими статьями - то читали о том, как это делает Google). Но на лицо - подмена фактов и сокрытия условий нового "опыта".

Эти случаи далеко не единичные, и продолжаются даже после публичных заявлений Марка цукерберга о прекращении передачи данных третьим лицам.

Социальная сеть, конечно, вяло оправдывается, мол: спрашивали пользователя о возможности передачи их данных третьим лицам, но СМИ слабо верит, да и доводы не подкреплены документами.

К слову - фейсбук не единственная социальная сеть, которая торгует данными. В US затраты компаний на покупку и хранение "новой нефти" XXI века потратили за текущий год $20 млрд.

Проблема стоит не только в техническом плане, но и в юридическом: систематический подход к регулированию доступа к личным данным отсутствует - по сути он имеется только в Евросоюзе, где в 2017 году выпущен закон о защите персональных данных. В US такая практика отсутствует. По сути этим вопросом занимается торговая палата. В России начало положено (закон Яровой, хранение данных на территории РФ), но они принимаются не с целью защиты интересов пользователя, а с целью контроля информации пользователя и о пользователе.

Кстати - несколько недель назад Марк Цукерберг сообщил что Яндекс является партнером социальной сети. Как то так.

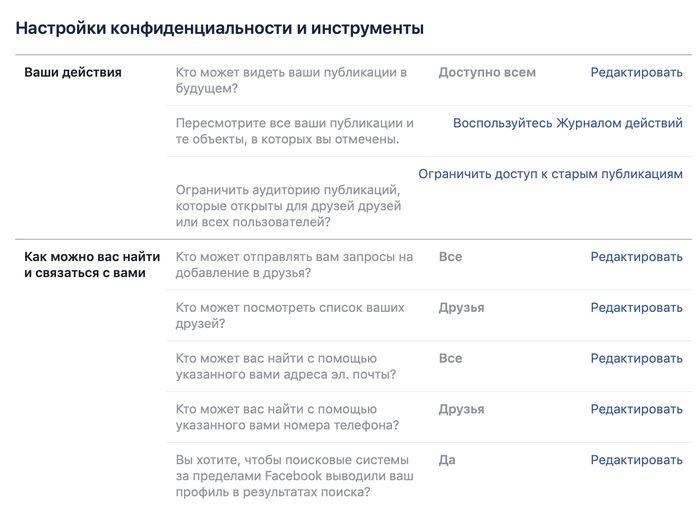

"Что мне с этим делать теперь? Не отказыватться же теперь от использования социальной сети? Там же все мои друзья". Да ничего. Если вы не готовы отказаться от использования социальной сетью - то зайдите в настройки конфиденциальности и выставьте максимальный уровень закрытости. Не факт что поможет (в странах не существует механизмов, которые обяжут фейсбук этому придерживаться) - но шансы ваши возрастут.

Также можете пользоваться #VPN - как выбрать его можете прочитать в нашей статье (раздел заметки).

На этом все. Берегите себя, своих близких и ваши данные.

Какой VPN выбрать? Советы начинающим

Думаю, что у большинства собравшейся тут аудитории, знающей цену своей безопасности, ламерских вопросов "зачем мне нужен VPN?" не возникает. У кого такие вопросы возникают - в гугл, читать про Сорм, Эшелон и Большого брата. :)

Мы же рассмотрим параметры выбора инструмента для безопасного (относительно) серфинга в интернате.

Какой VPN выбрать?

Из-за большого количества предложений на рынке VPN, у новых пользователей часто возникает проблема выбра. Но не стоит покупать первый попавшийся или сервис с наиболее дешевыми ценами. Прежде чем сделать выбор, постарайтесь найти в сети отзывы о разных VPN, возможно вы узнаете, что заинтерисовавший вас сервис уже был скомпроментирован сотрудничеством со спецслужбами, выдачей логов или уязвимостью кода.

Одним из таких скомпроментированных сервисов является сервис Секретслайн (www.secretsline.biz). Российские, а также любые "иностранные" сервисы, принимающие Webmoney отметайте сразу! Если сервис принимает вебмани, значит он как-то связан с Россией, а значит легко досягаем для ФСБ. Вебмани - это зло! В мире анонимности об этом важно помнить. Предпочтение отдавайте сервисам принимающим оплату в Liberty Reserve и криптовалютах Bitcoin, Litecoinи тп. Также перед покупкой не поленитесь перевести через гугл и внимательно изучить пользовательское соглашение и политику конфеденциальности сервиса. Не верьте, тому что какой-то сервис не ведёт логи. Логи ведут все! В 99% случаев. Некоторые сервисы открыто пишут, что выдают логи по первому запросу любой страны, другие - только по решению суда страны, в которой распологается сервис. Естественно, что второе предпочтительнее. Если у сервиса есть возожность демо-использования - воспользуйтесь ей. Возможно вам не понравится программа-клиент или скорость серверов. Если решили купить - не покупайте сразу на год, купите на как можно меньший период времени и зацените всё, чтобы потом небыло разочарований. При выборе VPN обращайте внимание на количество и географию серверов. Чем их больше - тем лучше. Особо важным является открытость исходного кода программы-клиента VPN сервиса. Если исходный код закрыт, вы не можете быть уверены, что программа-клиент действительно надёжно шифрует трафик, да и шифрует ли вообще? Поэтому, предпочтение отдаем только сервисам с клиентами на базе OpenVPN.

Какие сервера выбрать?

Если в приоретете скорость - выбирайте самый близкий к вам географически и менее загруженный сервер. Если анонимность - ищите сервера стран, с которыми у вашей страны нет дипломатических отношений, напрмер Грузия, и страны с либеральным законодательством, например Швеция, Нидерланды. (Говоря об этих странах, стоит вспомнить эпопеи вокруг скандальных хостингов PRQ и CyberBunker, не выдававших логи местной полиции). Также можно использовать сервера стран "третьего мира", Индии или Мексики к примеру. Интересны в плане анонимности и Китайские, (японские, корейские) сервера, но это редкость. Сервера таких стран обычно сильно перегружены и тормозят, но зато их админы, упоротые китайцы, клали на всякие там запросы логов, отвлекающие их от просмотра порнушки.

Для нелегальных дел не рекомендуется использовать сервера Германии и США. Германия сотрудничает с Россией в раскрытии уголовных преступлений, а в США по закону во всех датацентрах устанавливается оборудование легального перехвата, известное как - Solera (гуглим). Что же делает это оборудование? Пока вы ничего не подозреваете и продолжаете использовать VPN, это оборудование автоматически пишет весь входящий и исходящий трафик (современное оборудование может писать ВЕСЬ трафик на скоростях до 20 Гбит/сек в течение нескольких часов на дисковый массив), и автоматически сопоставляет тайминги принятых и переданных пакетов, с целью воссоздать ту часть логов, которая отсутствтует на VPN сервере. Перехваченные пакеты могут использоваться как доказательство в суде.

А вообще, лучше не заниматься "грязью" напрямую со серверов VPN, т.к он предназначался не для этого. Да и вообще лучше не заниматься.

Выводы:

Обращаем внимание только на VPN с оплатой через Биткон, Лайткоин и Либерти.

Предпочтение отдаем только сервисам с клиентами на базе OpenVPN.

Внимательно читаем политику конфиденциальности сервиса.

Ищем в интернете отзывы о VPN сервисах.

Отдаем предпочтение серверам Швеции, Нидерландов, Китая, Мексики и Индии.

Стараемся не использовать сервера Германии и США.

На этом все. Не шалите и берегите себя, своих близких и информацию на своих дисках