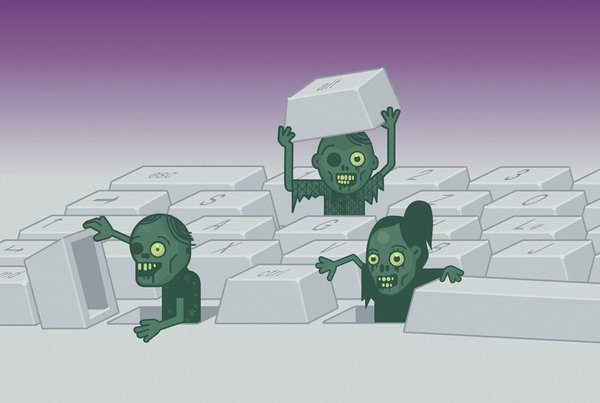

После загрузки вредоносного приложения, код расшифровывает и запускает файл, внедренный атакующими. На втором этапе файл связывается с управляющим сервером и загружает основной модуль трояна, содержащий ссылки для загрузки ряда дополнительных файлов, в том числе эксплоита для получения прав суперпользователя, новых версий вредоносного ПО и пр. Количество ссылок зависит от цели злоумышленников. Более того, каждый из файлов может загружать с сервера, расшифровывать и запускать новые модули. В результате преступники получают набор функций, позволяющих удаленно получить контроль над устройством и похитить деньги.

Вредоносное ПО способно:

-перехватывать, отправлять и удалять SMS-сообщения;

-записывать, перенаправлять, совершать и блокировать звонки;

-проверять баланс на счете;

-менять C&C-сервер;

-загружать и запускать файлы;

-устанавливать и удалять приложения;

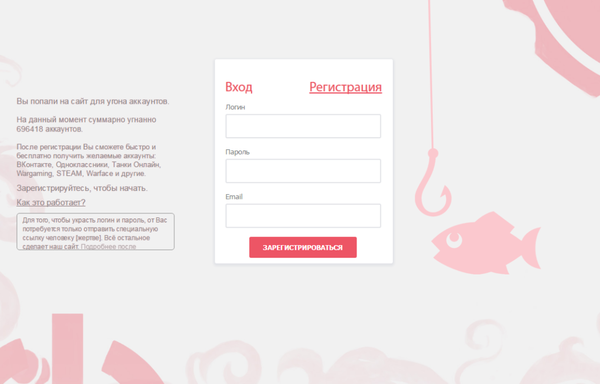

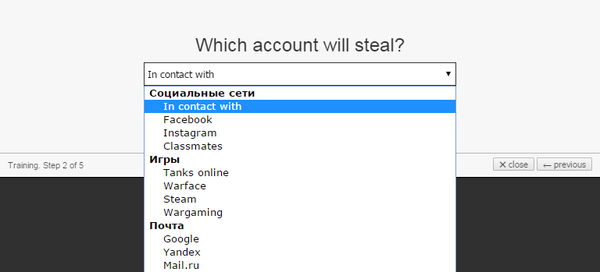

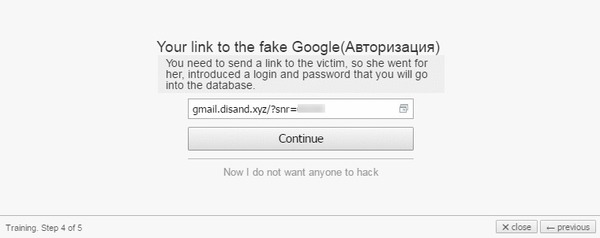

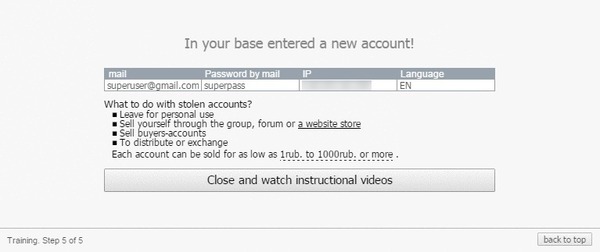

-отображать нужные злоумышленникам интернет-страницы;

-генерировать и оправлять на управляющий сервер список с файлами, содержащимися на устройстве;

-перезагружать смартфон.

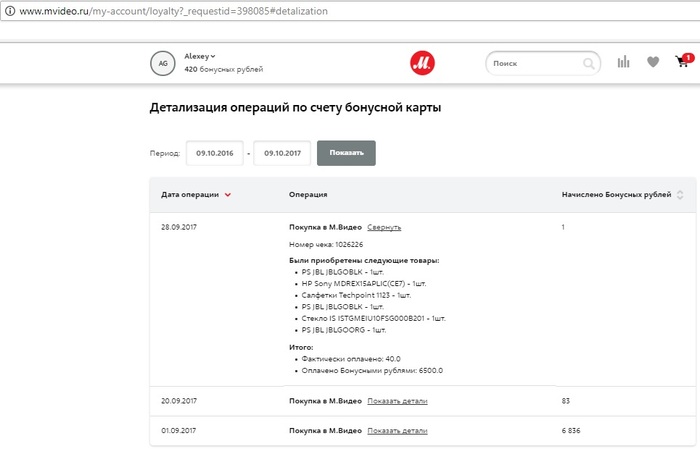

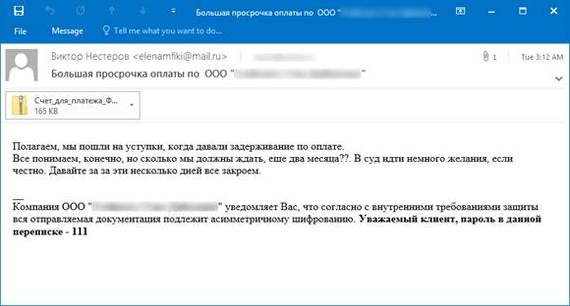

Помимо вредоносных модулей, Tordow загружает популярный набор эксплоитов для повышения привилегий на системе и получения прав суперпользователя. Далее вредонос похищает базу данных браузера, установленного по умолчанию в Android, и Google Chrome, если он инсталлирован. БД содержат все сохраненные пользователем в браузере логины и пароли, историю посещений, файлы cookies и в некоторых случаях банковские сведения. В итоге злоумышленники могут получить доступ к нескольким учетным записям жертвы на различных сайтах.

Обладая правами суперпользователя, вредонос может похитить практически любые данные на системе – от фотографий и документов, до файлов, содержащих банковскую информацию.

Пост.