Как нас взломали... или уносите бэкапы на флешке домой

Всем привет, недавно устроился (2 месяца) на работу сисадмином в одну контору, она имеет 2 подразделения, одно в пригороде.

Сегодня звонят из пригорода, к серваку с удалённым доступом где крутится 1С с базой не могут подключиться пользователи. Попросил их перезагрузить сервер, не помогло. Пришлось ехать самому, думал может сетевой кабель отошёл или ещё что-нибудь на 5 минут работы.

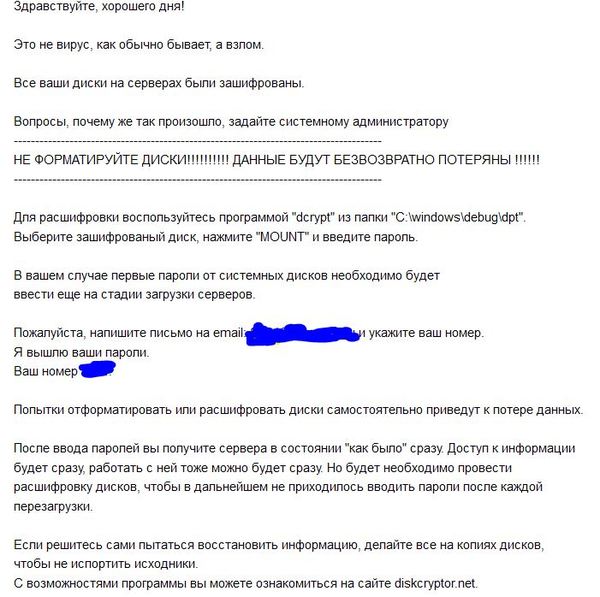

Но, по приезду понял что нас взломали, и зашифровали все диски на 2х серверах. На рабочий ящик пришло письмо

Начал искать возможности восстановить данные самому, но облазив кучу сайтов стало понятно, что ничего не поможет. В некоторых случаях помогает R-Studio, но у нас зашифрован весь диск, а не заголовок.

Пытался восстановить: лайвUSB от каспера и др.веба (который чудесным образом увидел убитый винт, который вылетел год назад, и там были бэкапы, я по началу обрадовался, но увы..), вышесказанный R-Studio, который "видел" файлы с непонятными расширениями, но ни одного нормально.

И... мы решили платить. Надежды никакой не было, но и восстанавливать базу 1С было бы ОЧЕНЬ геморно.

Написав по указанному адресу, в ответе была указана сумма в 150 т.р. Потом сторговались до 90 т.р. и совладелец поехал платить на киви счёт. В полицию тоже решили не обращаться, не хотело начальство из-за своих соображений. К слову сказать пароли выслали, пароли подошли, и предложили слить того кто слил нас и как.

А теперь о том, как такое произошло.

Ещё до меня решили удалённый доступ (RDP) сделать открытым во вне, для пользователей, не удаляли уволенных. Стоял Каспер Эндпоинт Сесурити 10, в логах которого потом обнаружился Брутфорс РДП.

Дальше, как я понял, был подобран один из паролей пользователя (у некоторых как оказалось он был 12345), запустили вирус для полного доступа, каспер не спас, и установили шифровальщик DiskCryptor, прога легальная и с открытым кодом. Ну а дальше зашифровали все диски.

Мораль тут есть))): Храните бэкапы в труднодоступных местах, которые не видно если подключиться к серверу.