Специалисты «Доктор Веб» рассказали, как мошенники зарабатывают на «договорных матчах»

Обычно создатели таких ресурсов выдают себя за отставных тренеров или спортивных аналитиков. Но на самом деле никакой инсайдерской информации у мошенников, конечно, нет. Просто часть пользователей получает один спортивный прогноз, а другая часть — прямо противоположный. Если кто-то из пострадавших заподозрит обман и возмутится, ему предложат получить следующий прогноз бесплатно в качестве компенсации за проигрыш.

Казалось бы, причем здесь хакерство и современные технологии? Однако им действительно нашлось применение и здесь. Мошенники по-прежнему создают сайты «договорных матчей» (или действуют в социальных сетях), но теперь в качестве подтверждения качества своих услуг они предлагают пользователям заранее скачать защищенный паролем самораспаковывающийся RAR-архив. Якобы он содержит текстовый файл с результатами грядущего матча. Пароль от архива злоумышленники высылают лишь после завершения состязания. Предполагается, что таким образом пользователь сможет сравнить предсказанный результат с реальным и убедиться, что все было честно.

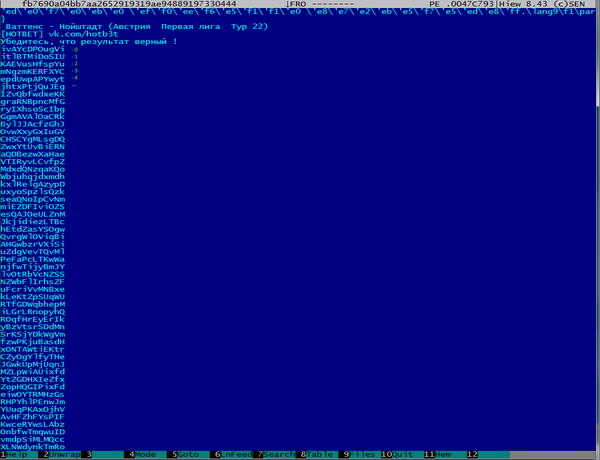

Специалисты «Доктор Веб» выяснили, что вместо настоящих архивов мошенники отправляют своим жертвам ПО собственного производства. Их программа полностью имитирует интерфейс и поведение реального SFX-архива, созданного при помощи WinRAR; она получила идентификатор Trojan.Fraudster.2986. Исследователи пишут, что подделка не только внешне практически неотличима от обычного RAR SFX-архива, но схожим образом реагирует даже на попытку ввести неправильный пароль и на другие действия пользователя.

Специалисты отмечают, что существует и альтернативный вариант данной схемы: злоумышленники отправляют жертве защищенный паролем файл Microsoft Excel, содержащий специальный макрос. Этот макрос аналогичным образом подставляет в таблицу требуемый результат в зависимости от введенного пароля.

Исследователи напоминают, что не стоит доверять сайтам, предлагающим разбогатеть благодаря ставкам на тотализаторе с использованием инсайдерской информации, даже если обещания мошенников выглядят правдоподобно и убедительно.