Лечение от нежелательного ПО от Yandex, Mail.ru, Amigo, Kometa и т.д.

Итак, доброго времени суток подписчики.

Много копий было сломано и текста писано-переписано по поводу и на тему лечения от нежелательного/рекламного/вирусного ПО/adware вышеуказанных компаний.

Я не буду, да и не скажу что здесь будет что-то новое на рынке решений этой проблемы. Здесь будет моя инструкция и подборка софта которая помогает мне в борьбе с этой дрянью.

Краткая версия инструкции - выделена жирным. Остальное для любителей деталей :)

ЛЛ должна одобрить :)

Инструкция:

0. Делаем все на свой страх и риск, делаем резервные копии всего ценного и никто кроме вас не несёт ответственности за выполнение действий указанных в посту. Не забудьте создать точку восстановления системы. Удачи :)

1.Удаляем всё подозрительное через панель управления или любимым uninstall-софтом.

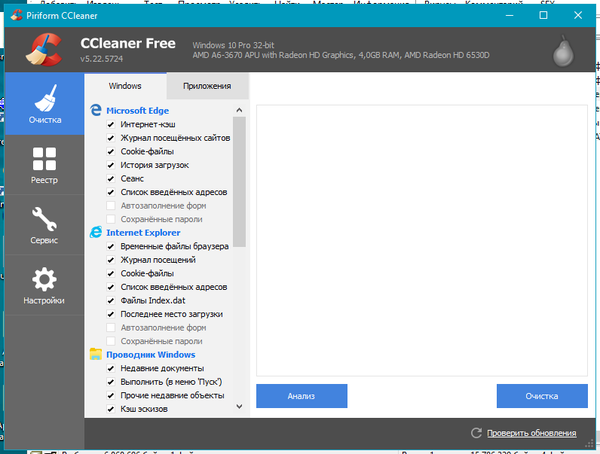

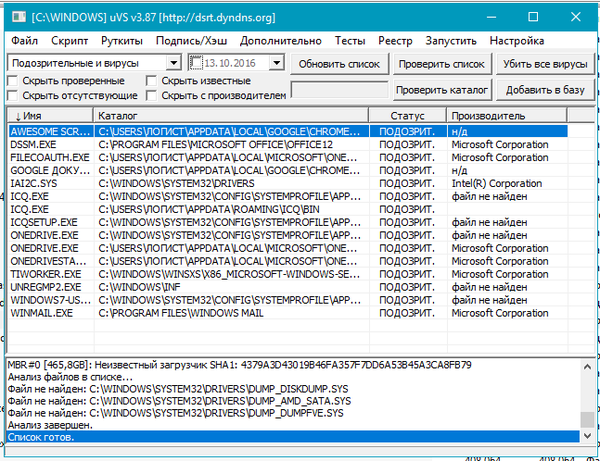

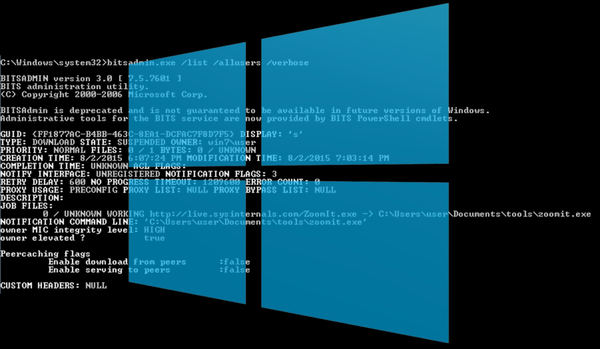

2.Запускаем CCleaner. Чистим. Повторяем это действо после каждого последующего пункта и после каждой перезагрузки которую предложит та или иная программа.

3.Запускаем AdwCleaner. Чистим.

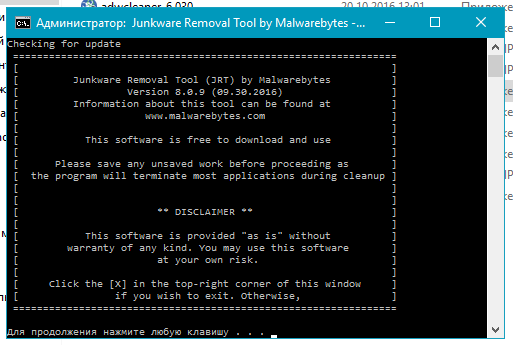

4.Запускаем JRT. Чистим.

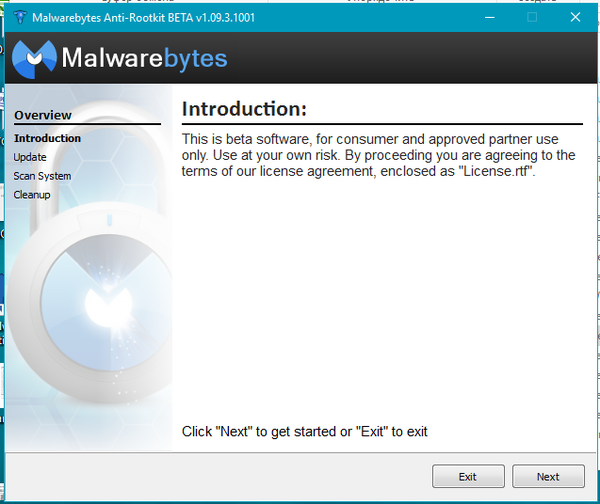

5.Запускаем MBAR Чистим.

6. НЕОБЯЗАТЕЛЬНО Проверьте файл hosts (https://ru.wikipedia.org/wiki/Hosts) на наличие посторонних строк. В стандарте должна быть только одна запись 127.0.0.1 localhost

Однако если вы когда-либо использовали DWS (Destroy Windows Spying) для отключения шпионства то файл hosts будет заполнен адресами телеметрии Microsoft.

7.НЕОБЯЗАТЕЛЬНО Удалить все расширения в браузерах и установить AdBlock или AdBlock Plus.

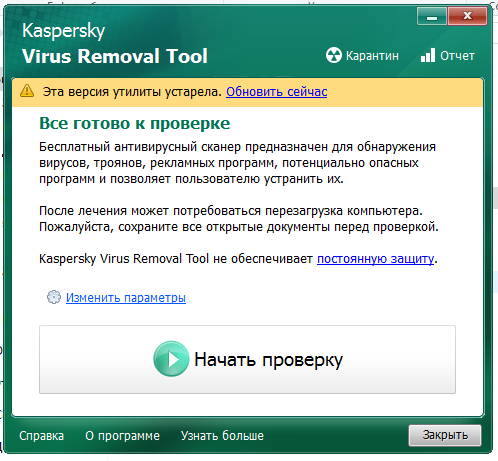

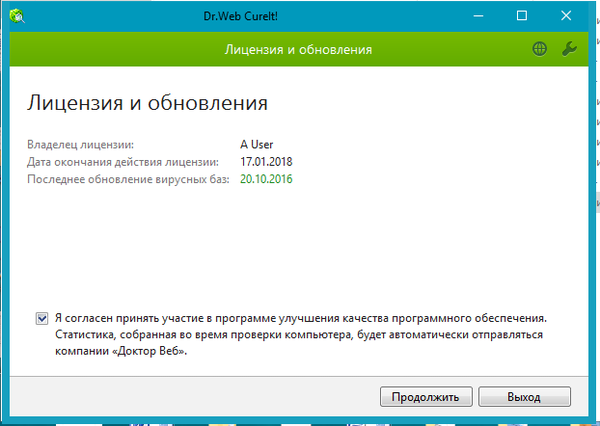

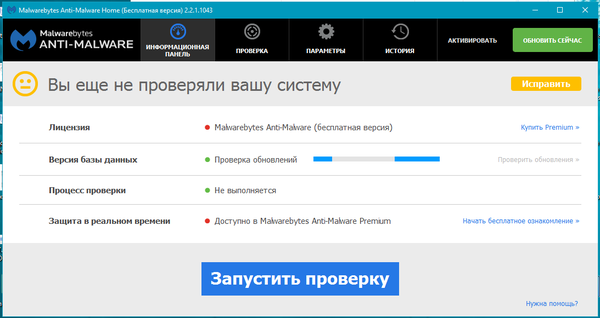

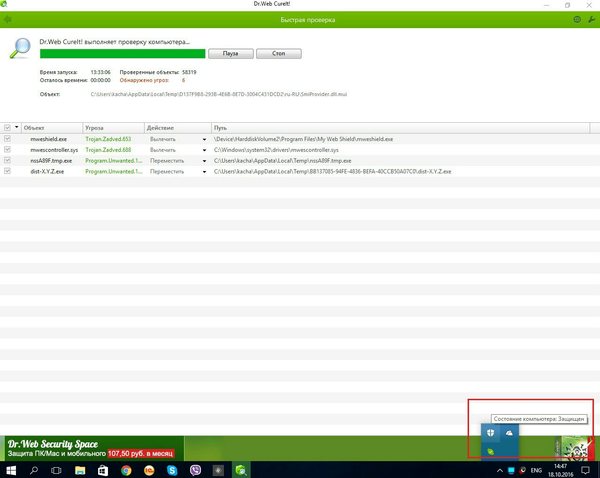

8.НЕОБЯЗАТЕЛЬНО Также желательно пройтись KVRT, Dr.Web CureIt и Malwarebytes Antimalware (бесплатная практически не имеет отличий от pro версии).

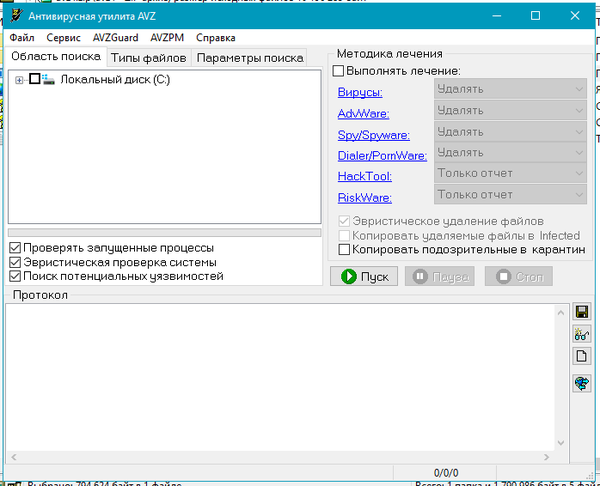

9.НЕОБЯЗАТЕЛЬНО Для глубокой очистки воспользуйтесь утилитами AVZ и Universal Virus Sniffer. ВНИМАНИЕ, эти программы при неправильном использовании могут нанести не пользу, а вред вашей системе.

10.НЕОБЯЗАТЕЛЬНО Проверить и почистить автозапуск. Можно через тот же CCleaner.

11.НЕОБЯЗАТЕЛЬНО После всего и вся перезагружаемся.

Ссылки на упомянутый выше софт:

К основной инструкции:

http://www.piriform.com/CCleaner/download/portable

https://toolslib.net/downloads/viewdownload/1-adwcleaner/

https://ru.malwarebytes.com/junkwareremovaltool/

https://ru.malwarebytes.com/antirootkit/

Дополнительно:

https://github.com/Nummer/Destroy-Windows-10-Spying/releases

http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/fu...

https://ru.malwarebytes.com/antimalware/

http://z-oleg.com/secur/avz/download.php

http://dsrt.dyndns.org/uvs.htm

Готовые файлы, для личного использования, прилагаю на Яндекс.Диске. Кроме плагинов. Вирусов нет.

https://yadi.sk/d/jr2QT0BOxDE8v

Спасибо за просмотр. Предлагайте темы для следующих постов. Оставляйте комментарии. Ваше мнение очень важно для нас. Пожалуйста оставайтесь на линии, вам ответит первый освободившийся консультант :D

Также смотрите мой предыдущий пост по теме:

Работа с разделами диска и загрузчиками Windows

http://pikabu.ru/story/rabota_s_razdelami_diska_i_zagruzchik...

Все товарные знаки и торговые марки являются собственностью их владельцев.