Последнее обновление антивируса Webroot привело к тому, что ряд системных файлов Windows начал распознаваться как вредоносное ПО, а ряд крупных ресурсов, в том числе Facebook и Bloomberg — как фишинговые сайты. Жертвами ошибки стали миллионы пользователей Webroot.

Карантин для файлов Windows

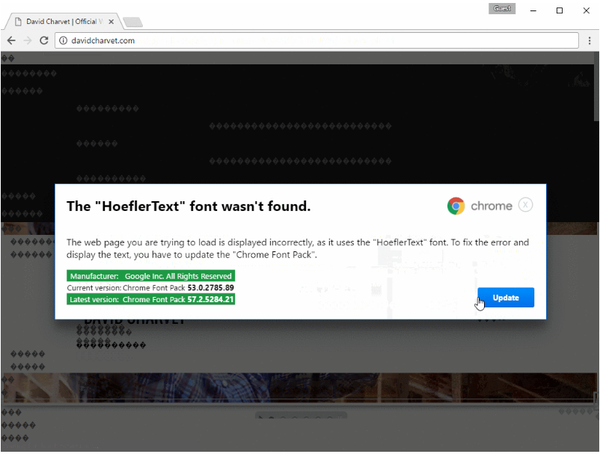

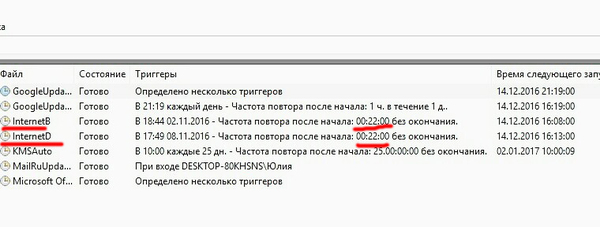

Обновление сигнатур вредоносного ПО к антивирусу Webroot привело к тому, что системные файлы Windows, необходимые для эффективного функционирования операционной системы, оказались в карантине. Webroot распознавал их как типовых троянцев (W32.Trojan.Gen) и отправлял в карантин, делая недоступными для операционной системы. Кроме того, ряд популярных ресурсов, включая Facebook, оказались недоступными, поскольку из-за ошибки в обновлении Webroot начал рассматривать их как фишинговые и блокировать к ним трафик.

Обновление было доступно на протяжении всего лишь 13 минут, однако оно успело распространиться очень широко и, соответственно, причинить немало вреда.

Разработчики Webroot очень быстро выпустили экспресс-исправление («live fix») для обеспечения доступа к Facebook, а также опубликовали рекомендации для пользователей домашней версии и версии для бизнеса с инструкцией о том, как «выручить» попавшие в карантин файлы и запретить Webroot детектировать их как вредоносы. Проблема в том, что их оказались тысячи для каждой отдельной машины, в то время в «белый список» можно было занести только 50 файлов за один раз.

Частичное поражение

По счастью, изолированными оказались далеко не все критические файлы: Webroot не добрался до тех из них, что были необходимы для загрузки ядра системы, так что по крайней мере Windowsможно было запустить, хоть и с ошибками.

Антивирус Webroot начал распознавать системные файлы Windows как вредоносное ПО

С другой стороны, как указывали некоторые пользователи на форумах Webroot, ряд файлов оказались удалены без помещения их в карантин, что делало проблему восстановления более серьезной.

Компания пока так и не выпустила полноценных обновлений, которые исправляли бы ошибку во всех версиях ее продукта, но обещает сделать это в ближайшее время. Для некоторых бизнес-клиентов и MSP компании предстоит подготовить отдельные исправления, чтобы решить проблему окончательно.

«Причин, почему антивирусное ПО так могло себя начать вести, может быть много, — говорит Георгий Лагода, технический директор компании "Монитор безопасности". — Например, банальная ошибка на сравнении по сигнатурам и принятие ложного решения за истину. Либо был сбой в дереве вызовов функций: где-то в одном из них произошло исключение (обрабатываемое или нет), но программа продолжила работу. Данное исключение не позволило записать правильно логический результат сравнения, что и привело к сбою. Странно то, что в больших компаниях сборка такого ПО сопровождается, как правило, предварительными тестами — подобные ошибки должны были быть обнаружены на этом этапе».

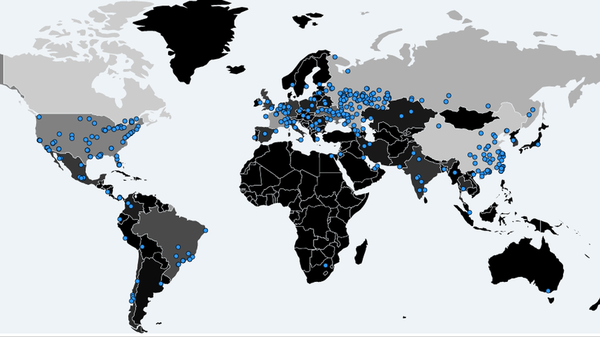

Компания Webroot утверждает, что у ее продуктов более 30 млн пользователей по всему миру. Реакция со стороны пользователей оказалась весьма бурной.

Стоит отметить, что около двух месяцев назад корпоративные пользователи Webroot уже испытывали некоторые проблемы, связанные с обновлениями программы. В частности, после их установки под Windows Server 2008 R2 система падала, выводя «синий экран смерти». В некоторых случаях то же самое происходило и под Windows 7.