Обновленный ботнет Mirai вернулся, став еще мощнее

В общем-то, Mirai особо никуда и не пропадал, ведь в сети есть несколько его вариантов. Однако, специалисты по сетевой безопасности обнаружили интересный вариант Mirai, с обширными возможностями. Его нашли после анализа мощной DDoS-атаки продолжительностью в 54 часа. Судя по всему, сейчас ботнет стал мощнее, чем когда-либо.

Со времени обнаружения первой версии Mirai внимание специалистов по кибербезопасности и киберпреступников было приковано к этой системе. Ее особенность — взлом «умных» устройств, включая камеры, термостаты и прочее с последующим использованием этих девайсов в качестве ботов для осуществления DDoS атак. Первая версия Mirai включала около 400-500 тысяч подключенных устройств. Вскоре после того, как о ботнете стало известно, контроль над ним смогли захватить сторонние взломщики, судя по всему, это два человека.

Ранее сообщалось, в изначальной версии Mirai была обнаружена уязвимость. Ее нашли после того, как исходный код Mirai попал в Сеть. И за контроль над ботнетом развернулась борьба среди разного рода взломщиков. В итоге операторами ботнета стали хакер с ником BestBuy и его напарник Popopret (кстати, есть предположение, что это один и тот же человек, а вовсе не два взломщика). Жертвами DDoS-атак, проведенных этими деятелями, стали специалист по информационной безопасности Брайан Кребс, французский хостинг-провайдер OVN, компания Dyn и ряд других лиц и организаций.

В этом году, около месяца назад BestBuy был арестован в аэропорту Великобритании. Эта операция стала возможной благодаря объединению усилий правоохранительных органов Германии, Кипра, Великобритании, Европола и Евроюста. После ареста BestBuy прекратил всякое общение в сети и предполагаемый напарник Popopret. Причем время последнего выхода одного и второго киберпреступников примерно совпадает. Да и один из аккаунтов BestBuy был взломан, после чего выяснилось, что он вел общение от своего имени и от имени Propopret.

Как бы там ни было, ботнет вовсе не умер, как надеялись правоохранители. В феврале 2017 года (как раз после ареста предполагаемого оператора ботнета) в США была проведена атака на одно из учебных заведений. Как уже говорилось выше, продолжительность атаки составила более 54 часов. Это значительно отличалось от обычного времени работы Mirai, ранее продолжительность атак составляла около 24 часов и не более.

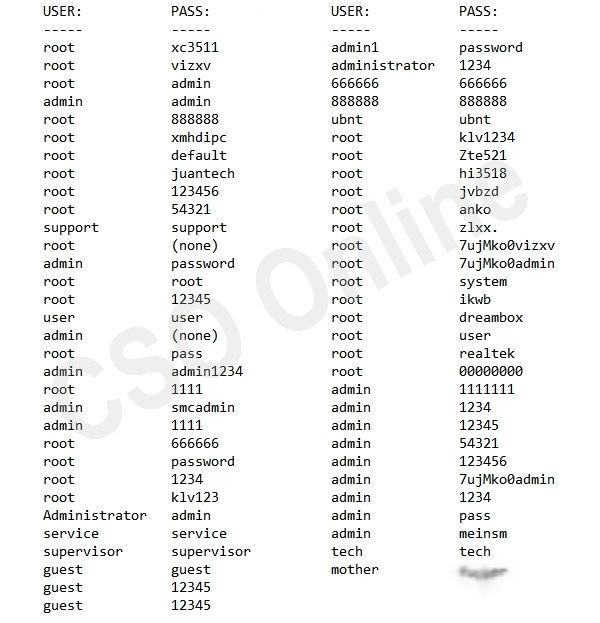

Стоит отметить, что сейчас Mirai состоит из новых устройств, которые были взломаны относительно недавно. Все элементы ботнета проводили атаку на цель с использованием HTTP-флуда. В этой атаке участвовало около 10000 устройств «Интернета вещей», включая камеры, роутеры и прочие девайсы. Их производители пока не исправили уязвимости ПО, выявленные в ходе работы первой версии Mirai, поэтому нет ничего удивительного в том, что работа Mirai снова стала возможной.

Мощность атаки была довольно большой. В секунду цель ботнета получала около 30000 HTTP запросов. Такая мощность поддерживалась в ходе всех 54 часов атаки. Вероятно, в дальнейшем мощность будет только расти, поскольку операторы (кем бы они ни были) нового Mirai совершенствуют и дорабатывают программную основу ботнета.

Последняя его версия включает 30-user agent альтернатив, это шаг вперед по сравнению с 5 у оригинального ботнета. Большее число user agents позволяет Mirai успешно противодействовать большинству мер защиты, предпринимаемыми специалистами по информационной безопасности. Разброс по IP довольно большой. Примерно 18% элементов ботнета расположено в США, 11% в Израиле и 11% в Тайване.

Сейчас остается лишь следить за дальнейшим развитием событий и гадать, какой мощности будет следующая атака. В том, что она будет, можно практически не сомневаться.