Хакеры взломали компьютеры СБУ и национальной полиции Украины. В сеть утекло более двадцати тысяч файлов.

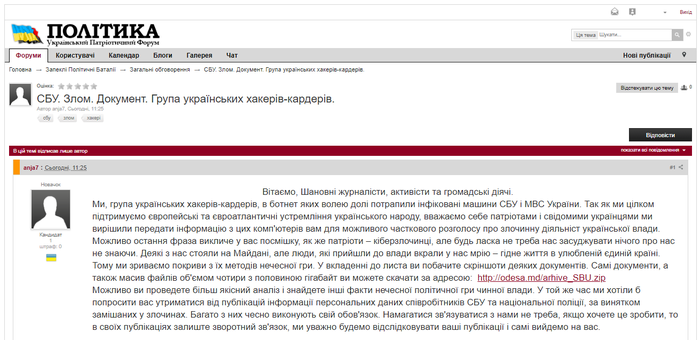

Неизвестные хакеры выложили в открытый доступ архив размером 2,5 гигабайт по адресу: http://odesa.md/arhive_SBU.zip. Свой манифест, а также политический мотив хакеры изложили в своеобразном манифесте, который выложили на нескольких политических форумах и разослали через организованную спам-рассылку лидерам националистических движений.

Украинские исследователи по кибербезопасности, проанализировав содержимое, сообщили о том, что он содержит 24 380 файлов в 3 145 папках, общим объёмом 4,43 гигабайта. Основной тип файлов – документы, созданные при помощи тестового редактора word (98%), графические файлы и документы иных форматов (2%).

Исходя из анализа метаданных файлов, сделан вывод о том, что документы были похищены минимум с трех машин, принадлежащим неизвестному подразделению Службы безопасности Украины, дислоцированному в зоне АТО на юго-востоке страны, Управлению национальной полиции в г. Днепр (бывш. Днепропетровск) и Главному управлению национальной полиции (в последнем случае выложен также бэкап электронного почтового ящика данной структуры).

Наибольший интерес представляет папка СБУ, в которой наряду с оргштатной структурой подразделения, персональными данными оперативных сотрудников, кадровых документов присутствуют документы, добытые оперативным путем о деятельности ДНР и ЛНР, а также секретные документы о передачи своей агентуре в этих организациях персональных данных об иностранных добровольцах в националистических формированиях, об активистах Гражданского корпуса и Правого сектора. Сделано это согласно документов: «закріплення позицій агента за місцем служби». Кроме того, интересен документ, регламентирующий создание неких оперативных групп «з завданням пошуку відомостей про співпрацю кандидатів пост президента країни із російськими спецслужбами».

Что касается выборов, то в документах принадлежащих национальной полиции можно также найти указание на содействие действующему президенту. Например, при организации в г. Днепр П. Порошенко руководитель криминальной полиции просит ректора университета не пускать на встречу неких «неблагонадійних студентів з числа доданого додатка». В следующем письме из ГУНП Украины в г. Днепр указывается необходимость «посприяти у забезпеченні безпеки осіб з його групи підтримки громадських активістів»

Ранее власти Украины неоднократно предупреждали о возможных хакерских атаках в преддверии выборов Президента-2019, и готовности к отражению этих атак. Были проведены даже совместные учения со структурами кибербезопасности ЕС. Но, судя по всему, целей они так и не достигли.

Информационная безопасность IT

1.4K постов25.5K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.