Информационная безопасность в реальной жизни

Сегодня, освобождая место на телефоне, разумеется просматривая файлы перед удалением, обнаружил один, как мне кажется интересный, которым хотел бы с вами поделиться.

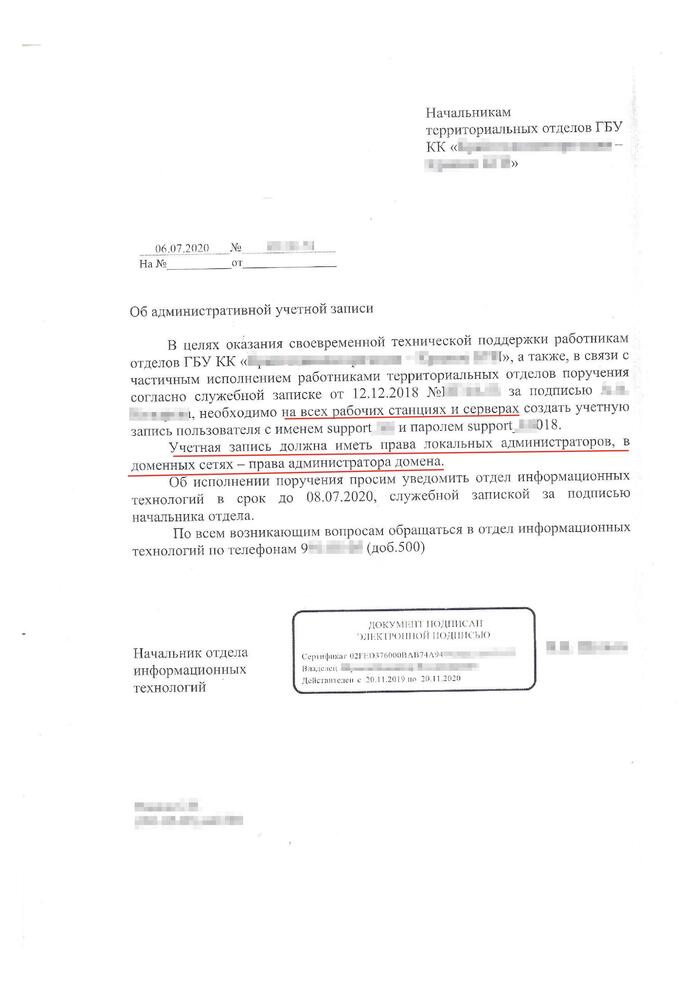

Кто немного в теме, тот понял. Ну а тем кто далек от "компьютерной" тематики, объясню доступно.

ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРЕДПРИЯТИЕ КРАСНОДАРСКОГО КРАЯ - штат более 1300 сотрудников; 44 территориальных отдела; более 1, 7 млн. единиц хранения в архивах, содержащих информацию об объектах недвижимости Краснодара и Краснодарского края (информация взята с официального сайта учреждения). И на всех рабочих компьютерах и серверах учреждения на протяжении полутора лет одинаковая учетная запись с правами администратора и одним паролем, известным неопределенному кругу лиц... Какая информация и куда за это время утекла - одному богу известно.

Для лучшего понимания это можно представить как большой многоквартирный дом с тысячей квартир (рабочие компьютеры) и сотней магазинов на первом этаже (серверы), и у всех одинаковые ключи от входных дверей. То есть я своим ключом, могу открыть как входную дверь в свою квартиру, так и родственника, живущего этажом ниже. А сосед-наркоман своим ключом и свою дверь и мою, и любую дверь в соседнем подъезде... и даже дверь на склад супермаркета на первом этаже. Понятное дело, что один ключ ко всем дверям - это удобно... Но нужно было сделать это по тихому как то. В нашем же случае письмо было отправлено в отделы по электронной почте, и логин и пароль стали известны всем, кто имел доступ к почте. Только в нашем отделе его прочитали 4 человека: начальник, бухгалтер, кассир и я. И через десять минут меня встречает бухгалтер, и спрашивает: "Там письмо пришло, видели? Я логин и пароль записала на всякий пожарный. Зная логин и пароль из письма можно же на любой компьютер зайти? Я правильно понимаю? Это же не правильно". Понятное дело, она за свой рабочий компьютер переживала и информацию на нем. НО, простой бухгалтер в территориальном отделе поняла, что это не безопасно, а начальник отдела информационных технологий не понял. И где была служба информационной безопасности в этот момент?

А служба безопасности, во главе с начальником отдела информационной безопасности после того, как я выполнил поручение по письму и все таки открыл доступ к серверу нашего отдела, в приоткрытую дверь затащили "троянского коня" - удаленно по тихому установили "программу мониторинга действий пользователя", которая позволила собрать "компромат" на меня, для последующего увольнения... Так после 16 лет работы в этом учреждении началась моя финишная прямая. Через 24 дня меня уволили, по статье: "За разглашение коммерческой тайны, в том числе персональных данных другого сотрудника". Но это уже совсем другая история, как говорится!

Информационная безопасность IT

1.5K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.