Зашифровали файлы. Мошенничество.

Сегодня с почты одного из партнёров по работе пришло письмо

"Высылаем Вам акт сверки, просьба подписать и вернуть обратно"

Во вложении архивный файл.

Открыл, и через 30 минут на компе ни одного файла не осталось, все зашифрованные(((

Списался с этими пидорами, просят 600 евро за восстановление 15000 файлов.

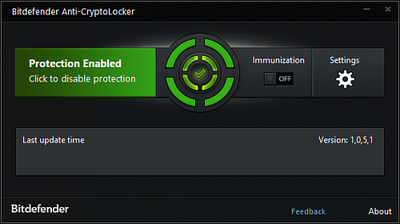

Касперский молчал...

Интернет прошерстил, на форуме касперского и доктора web написали -без вариантов!

Или формат всех дисков с полным удалением ВСЕХ файлов (вся база, вся переписка, база 1С, все фотографии за 7 крайних лет)

Или платите деньги!

Адрес с которого пишут Вам мошенники может быть любым, масса способов написать Вам письмо "с почты знакомого Вам человека"

а сам потом они выходят на связь с почты PayCrypt Seller

Будьте аккуратны!!!

П.С. Если Вы мошшеники это читаете - желаю Вам ведро соуса Табаско в ваши пидарские жопы!

"Высылаем Вам акт сверки, просьба подписать и вернуть обратно"

Во вложении архивный файл.

Открыл, и через 30 минут на компе ни одного файла не осталось, все зашифрованные(((

Списался с этими пидорами, просят 600 евро за восстановление 15000 файлов.

Касперский молчал...

Интернет прошерстил, на форуме касперского и доктора web написали -без вариантов!

Или формат всех дисков с полным удалением ВСЕХ файлов (вся база, вся переписка, база 1С, все фотографии за 7 крайних лет)

Или платите деньги!

Адрес с которого пишут Вам мошенники может быть любым, масса способов написать Вам письмо "с почты знакомого Вам человека"

а сам потом они выходят на связь с почты PayCrypt Seller

Будьте аккуратны!!!

П.С. Если Вы мошшеники это читаете - желаю Вам ведро соуса Табаско в ваши пидарские жопы!