Исследователи из Вустерского политехнического института в Массачусетсе и университета в Любеке (Германия) опубликовали документ, в котором рассказали о новой уязвимости процессоров Intel. Уязвимость получила имя «Spoiler» и она не относится к уязвимостям Spectre и Meltdown, что означает полную беззащитность перед новыми атаками на микроархитектуру процессоров Intel. Проще говоря, все ранее выпущенные заплатки против Spectre и Meltdown не будут защищать от уязвимости Spoiler. Надёжнее всего от нового варианта уязвимости могут защитить архитектурные изменения, но когда они будут реализованы, не знает никто. По оценкам специалистов, у Intel на это может уйти до 5 лет.

Компания Intel была предупреждена об уязвимости Spoiler в ноябре 2018 года, но видимых усилий для её устранения не предприняла. Хуже всего, что Spoiler затрагивает все процессоры Intel Core, начиная с первого поколения и во всех операционных системах. Как и в случае Spectre и Meltdown, проблема лежит в реализации механизмов спекулятивного исполнения команд, ускоряющих работу ПО за счёт упреждающего исполнения команд. В процессорах AMD и ARM, кстати, атаку типа Spoiler исследователи не смогли реализовать. Сказалось различие архитектур в области управления операциями в оперативной памяти и в кеше.

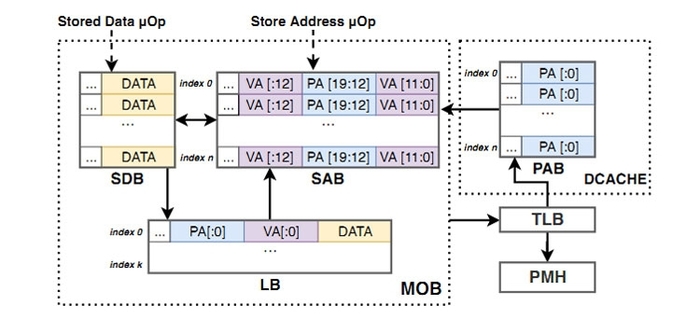

Уязвимость Spoiler эксплуатирует буфер изменения порядка обращения или, по-английски, MOB (Memory Order Buffer). «Основная причина для [появления] Spoiler кроется в уязвимой реализации спекулятивной адресации, задействованной в проприетарной подсистеме памяти [процессоров] Intel, что ведёт к прямым утечкам временнóй активности вследствие конфликта физических адресов». Используя конфликты адресов, злоумышленник может получить доступ к чувствительной информации в виде паролей и других данных в активных приложениях. Правда, для этого необходимо иметь доступ к системе хотя бы на уровне простого пользователя для установки зловредного ПО.

Также сообщается, что уязвимость Spoiler можно использовать во вкладке браузера с помощью кода JavaScript. Более того, Spoiler может многократно ускорять работу браузерного эксплоита. Кроме этого Spoiler может в 256 раз ускорять атаку с помощью эксплоита Rowhammer. Эта атака предполагает запись в разрешённые ячейки DRAM с воздействием электромагнитным полем на защищённые ячейки с целью перезаписи в них данных. Многогранный инструмент. Ждём, что на это ответит Intel. На момент написания новости компания не предоставила комментариев.

Информационная безопасность IT

1.4K постов25.5K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.