Российские вооруженные киберсилы

Как государство создает военные отряды хакеров.

Сегодня наткнулся на Медузе.

Букоф много, но! позновательно.

5 ноября телеканал NBC сообщил, что работающие на американское правительство хакеры получили доступ к российским энергосистемам и другим элементам критической инфраструктуры. Кибербезопасность стала одной из главных тем последних месяцев в Америке вообще и в президентской кампании в частности. Власти США неоднократно заявляли, что именно Россия стоит за взломами переписки руководства Демократической партии и членов предвыборного штаба Хиллари Клинтон, а также документов Всемирного антидопингового агентства. В России отрицают причастность государства к стоящей за атаками группировке Fancy Bear. Тем не менее российские кибервойска в структуре Министерства обороны существуют вполне официально, а сотрудников в них набирают ровно для того, чтобы искать уязвимости в программах и системах. Спецкор «Медузы» Даниил Туровский выяснил, чем занимаются эти войска.

НИИ «Квант»

На пятиэтажном здании из грязного серого кирпича нет таблички с названием. Вокруг — забор с колючей проволокой; окна первых этажей закрашены белой краской, некоторые заклеены фиолетовой пленкой. Дом стоит на задворках московского района Ховрино, рядом — промзона и железнодорожные пути, и случайные прохожие здесь не появляются.

Научно-исследовательский институт «Квант», располагающийся внутри, появился в 1978 году на базе конструкторского бюро промышленной автоматики, которое создавало первые советские ЭВМ. Сейчас «Квант» считается базовым научным центром по созданию компьютерных систем специального назначения и систем защиты информации. «Направления работ института имеют государственную значимость», — указано на сайте НИИ. Представитель одной из российских компаний, занимающихся цифровой безопасностью, сказал «Медузе», что «ничем хорошим в „Кванте“ не занимаются», и посоветовал «держаться от таких историй подальше».

В 2008 году «Квант» перешел в ведение ФСБ. К тому моменту в нем уже третий год заместителем директора работал выходец из спецслужб Георгий Бабакин; в 1998 году он закончил институт криптографии, связи, информатики академии ФСБ, до 2005 года служил в ФАПСИ и ФСБ.

1 апреля 2011 года Бабакину пришло деликатное письмо из Италии. Ему писал Марко Беттини, сотрудник компании Hacking Team. К письму он приложил три файла: руководства по использованию программы-вируса Remote Control System, ее демоверсию и ссылки на скачивание.

Remote Control System (еще программу называли «Галилей») позволяла отслеживать все действия на зараженном устройстве: делать снимки экрана, подключаться к веб-камере и микрофону, перехватывать переписку в мессенджерах и электронной почте, распознавать, какие клавиши нажимал обладатель компьютера или смартфона. Все эти данные собирались в анкету цели — владелец RCS мог просматривать их в удобном интерфейсе. Программа продавалась и продается легально, ее покупали в странах с диктаторскими режимами — «для улучшения борьбы с преступностью».

4 апреля Беттини отправил россиянину еще одно письмо: «Попробовали демо? Как оно? Сообщите, как будете готовы к заражению. Как думаете, кому мне отправить расценки, вам или „Инфотекс“?» (Российский разработчик защищенных программ для спецслужб и Минобороны — прим. «Медузы».)

Бабакин тут же ответил: «Скачал, спасибо. Мы сейчас вместе с „Инфотексом“ работаем над установкой демо и подсоединением к вашему серверу. Расценки можете отправить и мне, и „Инфотексу“, мы партнеры. Правда, думаю, они не используют PGP, так что я им все перешлю :)».

5 апреля Бабакин снова написал Беттини. «Как у вас со временем для презентации в мае в Москве?» — спросил он итальянца.

По всей видимости, речь шла о презентации программы для ФСБ. В другой переписке указано, что через месяц после этого диалога RCS в Москве продемонстрировали двум разным группам сотрудников силового ведомства. Им показывали, как программа может отслеживать зараженные ноутбуки. «Реакция [ФСБ] была крайне положительной, нам задали много вопросов о возможностях. Из их вопросов стало понятно, что у них есть опыт легальных взломов, но, видимо, у них нет возможности заражать мобильные устройства и Mac», — обсуждали в переписке представители Hacking Team.

В 2012–2014 годах «Инфотекс», представляя НИИ «Квант», выплатил итальянской компании 451 тысячу евро. Позже компания заявила, что приобрела RCS для «повышения уровня экспертизы компании в области практической информационной безопасности».

«Государственные компании и органы, которые покупали что-то у Hacking Team, покупали это для слежки, — утверждает специалист одной из ведущих российских компаний по кибербезопасности в разговоре с „Медузой“. — Уязвимости (бреши в защите программ, через которые можно атаковать устройства, на которых они установлены — прим. „Медузы“) покупают не для защиты инфраструктуры, а для активных мероприятий».

В 2013 году Георгий Бабакин, больше пятнадцати лет проработавший в структурах ФСБ, перешел на должность руководителя проектов в департамент информационной безопасности «МТС». Это «Медузе» подтвердил представитель мобильного оператора Дмитрий Солодовников.

Российские оппозиционеры настаивают, что «МТС» сотрудничает со спецслужбами. В апреле 2016 года российский оппозиционер Олег Козловский и сотрудник Фонда борьбы с коррупцией Георгий Албуров обвинили «МТС» в участии во взломе их аккаунтов в Telegram — неизвестным тогда удалось перехватить авторизационные коды от аккаунтов жертв взлома, которые должны были прийти им по SMS (но не пришли). Козловский позже рассказал, что «МТС» в момент взлома отключил службу доставки SMS. В службе поддержки ему заявили, что сделал это отдел технической безопасности «МТС». Позже активисты выложили квитанции за услуги за апрель 2016 года: и у Козловского, и Албурова в них указано отключение услуг коротких сообщений.

Георгий Бабакин не ответил на вопросы «Медузы».

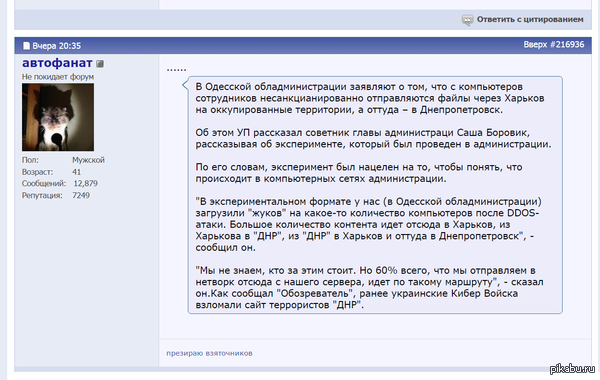

Покупкой средств для кибератак интересовались не только в ФСБ. В прошлом году «Медуза» рассказывала, как представители госкорпорации «Ростех» участвовали в тестировании системы для организации мощных сетевых DDoS-атак. Бывший сотрудник российской IT-компании Qrator Александр Вяря сообщил «Медузе», что в феврале 2015 года вместе с Василием Бровко, тогда занимавшем в «Ростехе» пост директора по коммуникациям, наблюдал, как во время встречи в Болгарии представители компании Packets Technologies демонстрировали систему, позволяющую быстро вывести из строя желаемые сайты, на примере Slon.ru и сайта Министерства обороны Украины.

Бровко тогда сообщил «Медузе», что был на встрече, чтобы проанализировать системы от угроз. Александр Вяря после этой истории, опасаясь за свою безопасность, переехал в Хельсинки, где попросил политического убежища.

Истории «Кванта» и «Ростеха» — редкие случаи, когда интерес российского государства и связанных с ним структур к кибероружию вышел в публичное пространство (причем оба произошли благодаря утечкам). При этом за последние годы российские военные чиновники сделали немало заявлений, из которых можно понять: у России уже есть собственные кибервойска в структуре спецслужб и Минобороны — специалисты, работающие там, хорошо разбираются во взломах и использовании уязвимостей в безопасности программ (эксплойтах).

В конце 2015 года представитель Минобороны Роман Кордюков прямо заявил: «Россия разрабатывает технологии для ведения кибервойны».

Войска информационных операций

Мужчина перезаряжает автомат и кладет его на стол рядом с ноутбуком. Потом открывает крышку и начинает набирать на клавиатуре программный код. Под старомодный хардрок поверх картинки появляется надпись: «Научная рота РФ». В видео, оформленном в духе фильмов про хакеров, мелькают фразы: «Если ты успешно закончил вуз», «Если ты специалист технических наук», «Если ты готов применить свои знания», «Мы предоставим возможность!». Заинтересовавшимся обещают работу на «мощных вычислительных комплексах».

Частично материалом для видео послужили кадры вирусного ролика «Я — русский оккупант», герой которого «извиняется» за оккупацию Сибири, Прибалтики, Средней Азии, Украины: «Поймите: мне не нужна ваша лицемерная „свобода“, мне не нужна ваша гнилая „демократия“, мне чуждо все, что вы называете западными ценностями. Вежливо предупреждаю в последний раз: не нарывайтесь! Я строю мир, я люблю мир, а воевать я умею лучше всех».

«Хакерский» рекламный ролик появился в одном из сообществ Министерства обороны России в июле 2015 года. Такой же был выложен на сайте научнаярота.рф (зарегистрирован в мае 2015 года). Почти карикатурная манера изображения киберсолдата чем-то роднит видео с сайтом Fancy Bear — он принадлежит хакерской группировке, в последние годы неоднократно совершавшей кибератаки на цели, которые могли быть в сфере интересов России.

Идеи о «научных ротах», которые должны стать основой российских кибервойск, военные чиновники начали высказывать в 2013 году.

6 ноября 2012 года министром обороны стал Сергей Шойгу. Сразу после назначения он начал проявлять интерес к кибербезопасности и высказываться о необходимости создания российских кибервойск — аналога американских Cyber Command, подведомственных Минобороны США и занимающихся военными кибероперациями и защитой американских компьютерных сетей. В июле 2013 года Шойгу объявил о начале «большой охоты» на молодых программистов. «Охоту в хорошем смысле этого слова, это продиктовано объемом программного продукта, который необходим армии в ближайшие пять лет», — объяснил он на встрече с ректорами технических вузов, в которых есть кафедры информационной безопасности.

Какое конкретно применение найдут математикам и программистам, объяснил вице-премьер Дмитрий Рогозин, курирующий оборонзаказ. Он первым из российских чиновников заявил о создании киберкомандования. «Это связано с обеспечением информационной безопасности инфраструктуры государства», — сообщил Рогозин. Источники указывали, что основными задачами российских кибервойск станут «обработка информации, поступающей извне, а также борьба с киберугрозами»; все служащие в ротах должны были пройти лингвистическую подготовку и выучить английский язык.

Серьезность намерений Сергей Шойгу подтвердил в программе «Вести недели» через год после назначения — в октябре 2013 года. Он сравнил кибератаки с оружием массового поражения. «Эту угрозу я сегодня уже могу назвать кибероружием — оно, конечно, все ближе и ближе идет к понятию „оружие массового поражения“, — рассуждал министр обороны. — Мы уже вплотную подошли к тому, и это показывают хакеры разных стран, что за счет [кибероружия] можно добраться до чего угодно». По сути, Шойгу тогда повторил слова президента Владимира Путина о «поражающей силе информационных атак», прозвучавшие в рамках его выступления на Совете безопасности.

Весной 2014 года в Минобороны появились «войска информационных операций» для «кибернетического противоборства с вероятным противником»; позже источники в Минобороны объяснили, что они созданы для «нарушения работы информационных сетей вероятного противника».

Их создали в формате «научных рот» в военных частях по всей стране. Набирать туда начали выпускников технических вузов — математиков, программистов, криптографов, инженеров. В анкете для поступления просили указать знание языков программирования, программных сред. Новосибирский государственный технический университет объявлял среди студентов набор в научную роту ЦНИИ Министерства обороны РФ в Сергиевом Посаде для участия в «применении суперкомпьютерных технологий». В сентябре 2015 года при Минобороны открылась кадетская школа IT-технологий, а тремя месяцами позже Военную академию связи окончили первые выпускники научной роты «спецназа информационной безопасности».

Помимо студентов Минобороны собиралось призывать «имевших проблемы с законом хакеров». Один из руководителей киберрасследовательской компании Crowdstrike (она, в частности, расследует взломы, совершенные Fancy Bear), Дмитрий Альперович, подтверждал эту информацию. «Когда замечают кого-то технически подкованного в российском подполье, на него заводится уголовное дело, потом он просто исчезает», — объяснял он.

Одну из научных рот сформировали в Межвидовом центре подготовки и боевого применения войск радиоэлектронной борьбы под Тамбовом. Именно в сообществе этого центра во «ВКонтакте» выложен рекламный ролик, призывающий заменить автомат на компьютер; в том же сообществе в открытом доступе выложены документы и требования для новобранцев.

Один из преподавателей учебного центра — Анатолий Балюков объяснял, что «основная задача наших ребят — изучать методы [кибератак] и поставить им надежный заслон». Помимо этого студенты должны были «отрабатывать алгоритмы кибератак, чтобы максимально эффективно воспользоваться ими при случае».

В одном из выложенных в сообществе научной роты документов указывается, что в подразделении исследуют «уязвимости сетей, программного обеспечения».

В ответ на запрос о посещении научной роты и интервью с военными представитель Минобороны перезвонил корреспонденту «Медузы» и сообщил, что ведомство никому их не показывает и никому о них не рассказывает, «чтобы никто не мог узнать, как мы их можем применить». «Эта тема закрыта такими органами, как федеральная служба… следующая буква „о“ и ФСБ, — добавил представитель ведомства. — Не рискуйте дальше ничего делать, не ставьте на себе прицел».

Минобороны никогда публично не рассказывало об устройстве кибервойск, их размерах и количестве сотрудников. При этом в изданиях, близких к министерству, и на сайте самого ведомства периодически появляются материалы об их достижениях.

Например, в сентябре 2014 года заместитель министра обороны Юрий Садовенко рассказывал на встрече в рязанском воздушно-десантном училище о начале «освоения вопросов кибербезопасности». Минобороны сообщало, что в сентябре 2015 года российские военные на учениях «Щит Союза — 2015» отражали кибератаки с помощью системы обнаружения сетевых атак (СОА) — они выставляли программные файерволы, которые фильтровали проходящие через компьютер сетевые пакеты.

Для продвижения научных рот телеканал «Звезда» выпустил в 2014 году 40-серийный сериал «Ботаны» о новобранцах, попавших в кибервойска. В нем начальник генштаба Минобороны поручает начальнику одной из военных частей создать подразделение, которое будет заниматься кибероружием. В сериале звучат шутки вроде «за каждое подтягивание — час пользования интернетом». Телеканал «Звезда» анонсировал его так: «На завершающем этапе съемок стало известно, что в Министерстве обороны РФ было принято решение, что защитой российских военных систем связи и управления от кибератак различного характера будут заниматься специально созданные войска информационных операций».

Издание «Армия сегодня», освещающее деятельность Минобороны, сравнивало работу научных рот с фильмами о Джеймсе Бонде: «В последнем фильме компьютерный спец Кью протягивает агенту небольшой кейс и говорит: „Я могу доставить им больше неприятностей, сидя в пижаме перед ноутбуком, чем вы за год оперативной работы“. Вот таких специалистов хотят готовить в российских „кибервойсках“».

«Предполагать, что до 2014 года Россия не занималась проблемой своего присутствия в киберпространстве, довольно наивно, — сказал „Медузе“ главный антивирусный эксперт „Лаборатории Касперского“ Александр Гостев. — Вероятно, что для такой работы им требуются специалисты со стороны — именно поэтому и выбран формат „научной роты“».

Гостев передал «Медузе» фотографию страницы из буклета Минобороны. В нем под заголовком «Основные направления научной деятельности операторов научной роты главного управления ГШ ВС РФ» опубликована фотография солдат за компьютерами и указано, что их задача — «разработка специального программного обеспечения».

Примерно в начале 2014 года при Минобороны создали Центр специальных разработок. Сотрудников в него начали искать на сайтах вакансий среди выпускников технических университетов. Больше других искали сотрудников для анализа эксплойтов (программ для проведения компьютерных атак) и «реверс-инжиниринга» (исследования механизмов работы программ и устройств для их последующего воспроизведения).

В вакансиях указывалось, что центр ищет сотрудников с «хорошими знаниями в области анализа исходных кодов различных программных продуктов для интересной работы в области ИБ». Сотрудники получали форму допуска № 3 (с уведомительным порядком выезда за границу) и зарплату до 120 тысяч рублей. В объявлении указывалось, что офис находится в тихом районе — у реки на севере Москвы.

Как сказал «Медузе» источник в российской компании по защите информации, работать в российские кибервойска из коммерческих компаний ушли около сотни человек по всей стране.

Первая мировая кибервойна

С 2007 года эскалации конфликтов России с другими странами начали совпадать по времени с кибератаками на оппонентов российского правительства.

Происходили они по похожему сценарию: параллельно с тем, как шли военные действия, митинги или переговоры, неизвестные люди проводили DDoS-атаки на государственные сайты, взламывали почтовые ящики политиков и их сайты, выкладывали на них оскорбительные изображения, а также передавали компромат в близкие к российским властям СМИ.

Впервые это случилось с Эстонией весной 2007 года. Дискуссия вокруг переноса памятника советским солдатам, погибшим во Второй мировой войне, из центра города на военное кладбище переросла в международный конфликт: МИД РФ вручил послу Эстонии ноту протеста, у посольства Эстонии в Москве проходили пикеты прокремлевского движения «Наши».

Именно тогда хакеры атаковали сайты президента, премьер-министра, госучреждений, банков — они перестали на несколько недель открываться из-за DDoS-атак. На главной странице правящей Реформистской партии появилось обращение, которое, по мнению хакеров, должен произнести глава партии и председатель эстонского правительства Андрус Ансип — в нем он просил прощения у русского населения страны и обязывался вернуть памятник на место. Один из атакованных банков потратил на восстановление от атаки около 10 миллионов евро. В докладе Elliot School of International Affairs атаки называли «первой мировой кибервойной».

Ответственность за организацию атак взял на себя комиссар движения «Наши» Константин Голоскоков. На вопросы «Медузы» он не ответил.

В 2008 году история повторилась во время военного конфликта с Грузией. Хакеры снова атаковали правительственные ресурсы, сайты банков, транспортных и телекоммуникационных компаний. На главной странице личного сайта президента Михаила Саакашвили они разместили карикатуру, на которой сравнивали его с Гитлером.

В том же году хакеры атаковали государственные сайты Литвы — после того, как в стране наравне с нацистской символикой запретили советскую. На сайте правящей Социал-демократической партии они разместили советский флаг.

В середине 2010-х атаки стали происходить еще чаще — и для них выбирались все более серьезные цели. «Российских хакеров спустили с поводка», — говорил Том Келлерман, директор одной из главных мировых компаний по киберзащите — Trend Micro. Директор Национальной разведки США Джеймс Клэппер называл Россию самой серьезной киберугрозой.

В ноябре 2015 года хакеры атаковали турецкие правительственные сайты — это произошло сразу после того, как Турция сбила российский самолет Су-24 на границе с Сирией.

Cразу несколько атак было совершено в 2014–2015 годах после того, как на Украине сменилось правительство, а затем начался вооруженный конфликт на юго-востоке страны. Так, в мае 2014 года хакеры атаковали ЦИК Украины накануне президентских выборов. Организация, называвшая себя «Киберберкут», блокировала работу сайтов МВД и Генпрокуратуры Украины, украинских телеканалов, взламывала почтовые ящики украинских политиков. В декабре 2015-го нападавшим удалось найти уязвимость в так называемой критической инфраструктуре — электросетях. Тогда без электричества на непродолжительное время осталась Ивано-Франковская область. Атака произошла вскоре после того, как украинские активисты обесточили Крым.

Crowdstrike в отчете за 2015 год указывала, что «Киберберкут» связан со спецслужбами России. Threatconnect считает, что они или часть группы Fancy Bear, или управляются из одного места.

«Киберберкут» и «Киберхалифат»

6 февраля 2016 года сотрудник расследовательской команды Conflict Intelligence Team Руслан Левиев засиделся до ночи. Утром он собирался выпустить громкий материал. В нем рассказывалось об участии 6-й танковой бригады из-под Нижнего Новгорода в боях под Иловайском и Дебальцево; одним из доказательств участия российских военных в украинском конфликте была найденная Левиевым фотография, на которой министр обороны Сергей Шойгу награждает часами одного из раненых солдат в клиническом госпитале имени Бурденко в Москве. Публикацию Левиев проанонсировал в своем твиттере.

К тому моменту он уже привык публиковать тексты с серьезными обвинениями российских властей, которые отрицали присутствие кадровых российских военных в Донбассе. Он чувствовал себя в относительной безопасности в своей московской квартире на юге Москвы — хотя ему не раз угрожали, а на улице он замечал слежку.

Последние годы Левиев сотрудничал с командой Bellingcat — они, используя открытые источники вроде выложенных в социальные сети фотографий, расследовали участие российских военных на Украине и в Сирии. Нидерландские власти использовали данные Bellingcat в расследовании крушения малайзийского «боинга», сбитого неподалеку от Донецка в июле 2014 года.

Представляя уровень возможного внимания к себе, Левиев — на случай визита правоохранительных органов и отключения электричества — установил в квартире четыре запасных аккумулятора и продублировал интернет, дополнив связь по кабелю модемом «Йоты».

Около трех ночи Левиев продолжал перепроверять текст и верстку расследования. Рядом спали два кота — Котопус и Десантник. В этот момент экран мобильного телефона, лежавшего у Левиева на столе, засветился.

Левиев увидел, что ему пришли подряд несколько оповещений из твиттера, а через минуту — еще два оповещения от фейсбука. Во всех говорилось о попытках взлома аккаунтов. Левиев тут же поменял пароли в социальных сетях и начал проверять остальные аккаунты. С мессенджерами и рабочей почтой ничего не произошло, но хакерам удалось взломать почту Левиева на «Яндексе» — хотя как это получилось, он не понимает до сих пор: там стояла двухфакторная авторизация, привязанная к сим-карте «Мегафона».

С помощью нее они восстановили доступ к LiveJournal Левиева и зашли через его аккаунт в административную панель Bellingcat. Ответственность за взлом взял на себя «Киберберкут».

На странице Левиева в Bellingcat они разместили обращение: «Bellingcat — это про-НАТО и проамериканская организация провокаторов, они врут и шпионят, проблемы других — их хлеб. Они мусорщики, а не расследователи».

Также «Киберберкут» получил доступ к iCloud Левиева. Скачанные оттуда личные фотографии, сканы паспортов и домашний адрес расследователя они позже выложили у себя на сайте.

Левиев не раз получал фишинговые письма и до этого случая. Приходили они и другим сотрудникам Bellingcat — один из руководителей проекта, Элиот Хиггинс, с февраля 2015 года насчитал шестнадцать таких писем.

Компания Threatconnect, занимающаяся расследованиями киберпреступлений, подробно разобрала атаки на Левиева и Bellingcat. Фишинговые письма выглядели как оповещения Google о том, что в аккаунт жертвы вошел посторонний. Ссылки из письма переводили на фишинговые сайты. Threatconnect связала атаки на Bellingcat c Fancy Bear. «По тому, как они действуют и какую используют инфраструктуру, можно понять, что это либо одна группа, либо просто соратники, действующие совместно», — сказал «Медузе» ведущий аналитик компании Рич Баргер. Домены, которые, по данным Threatconnect, использовались для атаки, немецкая разведка и аналитические компании называли среди принадлежащих Fancy Bear.

Российских хакеров связывали и c «Киберхалифатом» — группировкой, действующей от имени «Исламского государства». Spiegel и Observer писали, что у сирийских боевиков (в отличие от российских спецслужб, где, по данным немецкого издания, работают 4 тысячи «киберагентов») нет технических и человеческих ресурсов для проведения масштабных хакерских атак. При этом в апреле 2015 года «Киберхалифат» взломал французский телеканал TV5 и его соцсети.

Эксперты одной из главных мировых компаний по киберзащите Trend Micro считают все эти атаки частью государственной разведывательной операции Pawn Storm — имеется в виду шахматная стратегия наступления пешками, очень простая, но очень масштабная стратегия атаки с массовой рассылкой зараженных писем. В компании указывали, что одна и та же группа с середины 2000-х атакует те организации и политиков, которые угрожают интересам России.

Со временем у Pawn Storm появились и другие названия — APT28, Sednit, Tsar Team. Ровно этой же стратегии придерживается и группировка Fancy Bear. За 2015 год они отправили минимум 4400 фишинговых писем — среди адресатов были российские оппозиционеры, блог «Шалтай-болтай», политики многих европейских стран, сотрудники НАТО, демократы США. Рассылали хакеры и письма с зараженными вложениями.

Впервые ответственность за атаку Fancy Bear взяли после взлома Всемирного антидопингового агентства. Тогда у группы появился сайт, fancybear.net, оформленный карикатурным медведем в маске Anonymous, где и были выложены документы ведомства. Взлом произошел через несколько недель после отстранения российских спортсменов от Олимпиады в Рио за допинг; из документов, украденных Fancy Bear, следовало, что допинг — с разрешения агентства — принимали и известные американские спортсмены. Представители ВАДА обвинили во взломе Россию.

Тем не менее прямых доказательств связей между Fancy Bear и российскими властями не существует. Среди косвенных свидетельств того, что связь существует, эксперты указывали то, что работают хакеры с 9 до 17 часов по московскому времени, в их коде можно обнаружить кириллические фрагменты, среди используемых ими серверов есть те, что располагаются в России, а для ответов на запросы журналистов они используют «российский VPN». Впрочем, главным доказательством все равно остается мотивация атак, а также то, что происходили они похожим образом.

Эксперты Eset говорили, что группа «отличается высоким уровнем технической подготовки». По их данным, группа постоянно использует «уязвимости нулевого дня» — ранее неизвестные уязвимости программного обеспечения (только в 2015 году Fancy Bear отыскали шесть таких дыр; для сравнения — в самом известном кибероружии Stuxnet использовалось четыре уязвимости нулевого дня). Для работы с похожими уязвимостями, видимо, набирали специалистов в Центр специальных разработок Минобороны.

Поиск и разработка таких «дыр» — сложная и долгая, а значит, требует серьезных финансовых вложений. При этом группировка не совершала «коммерческих взломов» вроде кражи денег с банковских счетов и не торговала своими разысканиями (стоимость уязвимостей нулевого дня на черном рынке начинается от нескольких десятков тысяч долларов).

После взлома Демократической партии США, результатом которого стала публикация писем, потенциально компрометирующих Хиллари Клинтон и ее штаб, в июле 2016 года «российские хакеры» стали одной из постоянных тем на выборах американского президента. (По данным Crowdstrike, которая расследовала взлом демократов, Fancy Bear проникали в систему дважды — летом 2015 года и в апреле 2016 года.) Штаб Клинтон сразу же обвинил Кремль в организации атак и помощи Дональду Трампу. Трамп во время предвыборных дебатов заявил, что взлом мог осуществить и «какой-нибудь двухсоткилограммовый мужик из своей кровати». Пресс-секретарь Владимира Путина Дмитрий Песков отрицал, что Россия каким-либо образом причастна к атаке.

Даниил Туровский. Москва

Источник - https://meduza.io/feature/2016/11/07/rossiyskie-vooruzhennye...

Продолжение в первом комменте - ругается на превышение знаков