UIWIX как последователь WannaCry. Патриотизм или киберподстава?

Тема с WannaCry уже настолько замусолила новости, что специалисты по ИБ от нее начинают морщиться и закатывать глаза, как Тони Старк. А вирусописатели - нет.

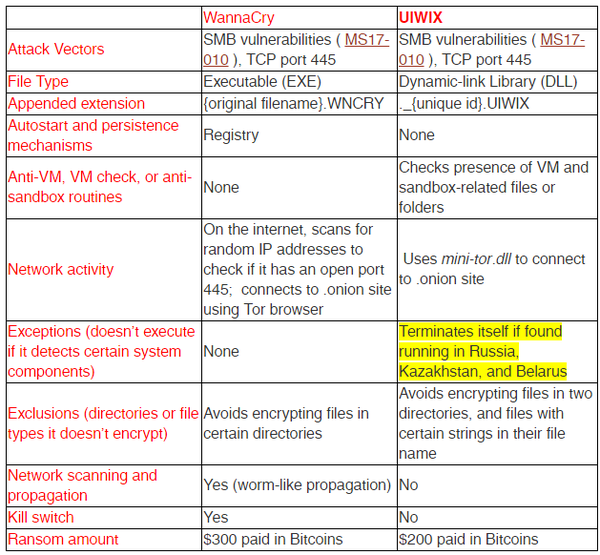

Специалисты TrendMicro обнаружили новый вирус-шифровальщик UIWIX, который использует те же уязвимости, что и WannaCry. Но есть определенные отличия. Ниже приводится табличка, которая говорит о том, что создатели учли ошибки WannaCry и несколько модернизировали механизм. Теперь и шифрует, и пароли крадет, и кошельки разные требует, и ближе к народу стал, снизив цену выкупа в полтора раза. Радует только то, что на фоне лихорадки WannaCry пропатчились даже те, кто не патчился уже давно.

В таблице показаны различия WannaCry и UIWIX.

Интересует выделенное желтым, особенно механизм верификации. Все помнят версии Conficker, которые пытались приписать России и Украине, но тогда не было так модно валить все на русских хакеров, больше на китайских. Одна из модификаций при наличии украинской раскладки уничтожала сама себя, за что и подумали на Украину. Подумали - и забыли, потому что другим версиям геолокация была не столь принципиальна и Украина тоже немало повозилась с дезинфекцией.

Здесь же пишут, что определяется любая из трех стран RU, BY, KZ. Как однозначно происходит идентификация - не знаю. Вопрос задал по ссылке на TrendMicro, подождем ответа.

Если пофантазировать:

- По наличию русской раскладки на ПК не вариант - она во всех странах СНГ есть.

- По IP. Адрес ПК не всегда белый, особенно корпоративный. Тогда нужно сверяться с некой базой. С собой ее носить не будешь - объем велик. Подключаться проверять - проявлять лишнюю активность, демаскирующий фактор.

- Ваш вариант.

А самое главное - зачем выбраны именно эти страны? Варианты:

- Эксперты TrendMicro слишком обобщили, не проверив остальные страны либо загрубив признаки.

- Чтобы было проще списать на русских хакеров либо Таможенный союз ЕврАзЭС. В последнем варианте забыли добавить Армению и Киргизию.

- Русские (ТС ЕАЭС) хакеры реально существуют, пишут вирусы, не берегут себя, и патриотизм их выдает.

- Ваш вариант.

Распространяется с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов (использует EternalBlue SMB Exploit), веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

UIWIX выполняется в памяти после использования эксплойта EternalBlue. При обнаружении виртуальной машины (Vmware, VirtualBox, Virtual PC и др.) или песочницы (Sunbelt Sandbox, Sandboxie, Cuckoo Sandbox) прекращает свое выполнение. Также прекращает работу, если IP компьютера принадлежит России, Беларуси или Казахстану. Имеет функционал сбора учетных данных из браузера, из FTP, email и мессенджеров.

Для каждой жертвы указывается новый Bitcoin-кошелёк.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_DECODE_FILES.txt

<random>.exe

mini-tor.dll

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

***07.super5566.com*** - C&C-сервер

***aa1.super5566.com*** - C&C-сервер

xxxxs://4ujngbdqqm6t2c53.onion.to

xxxxs://4ujngbdqqm6t2c53.onion.cab

xxxxs://4ujngbdqqm6t2c53.onion.nu

xxxx://4ujngbdqqm6t2c53.onion.to

xxxx://4ujngbdqqm6t2c53.onion.cab

xxxx://4ujngbdqqm6t2c53.onion

xxxxs://netcologne.dl.sourceforge.net/project/cyqlite/3.8.5/sqlite-dll-win32-x86-3080500.zip

xxxx://sqlite.org/2014/sqlite-dll-win32-x86-3080500.zip

См. ниже результаты анализов.

Анализ:

https://www.hybrid-analysis.com/sample/146581f0b3fbe00026ee3...

https://www.virustotal.com/ru/file/146581f0b3fbe00026ee3ebe6...

На всякий случай добавил тег "Политика"

Информационная безопасность IT

1.5K постов25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.