Как данные карт утекают из-за аналитики.

После недавнего шума по поводу сбора данных приложением Burger King я иногда стал проверять траффик приложений на моем телефоне под управлением iOS. Сегодня наткнулся на статью РБК о том, какие небезопасные приложения по заказу еды https://www.rbc.ru/technology_and_media/26/07/2018/5b58822d9... .

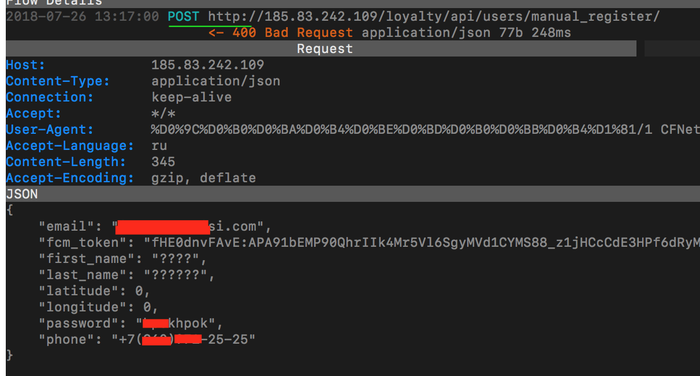

Решил посмотреть, что же шлет самое небезопасное приложение по версии Ростелеком-Solar. Оказалось все проще, они никак не шифруют траффик приложения. Т.е. любой маршрутизатор может без труда поймать email и пароль при регистрации приложения. Хотя стандартная регистрация у них "отключена" (так ответили на мое письмо), только с использованием Facebook я смог создать аккаунт. Притом, отключение достаточно странное, с сервера приходит ошибка

{"phone": "Ensure this field has no more than 12 characters.", "visible": false } которая в приложении отображается просто "Что-то пошло не так". Вот что им ушло по незашифрованному каналу.

Никаких серьезных функций я в приложении не обнаружил, например, оплата картой, и решил на этом закончить. Намного интересней смотреть есть ли уязвимости в приложениях, где есть оплата картой. В одном из таких я нашел отправку аналитику буквально о всех действиях юзера. Я не буду писать название приложения, надеюсь их представители мне ответят и/или примут меры.

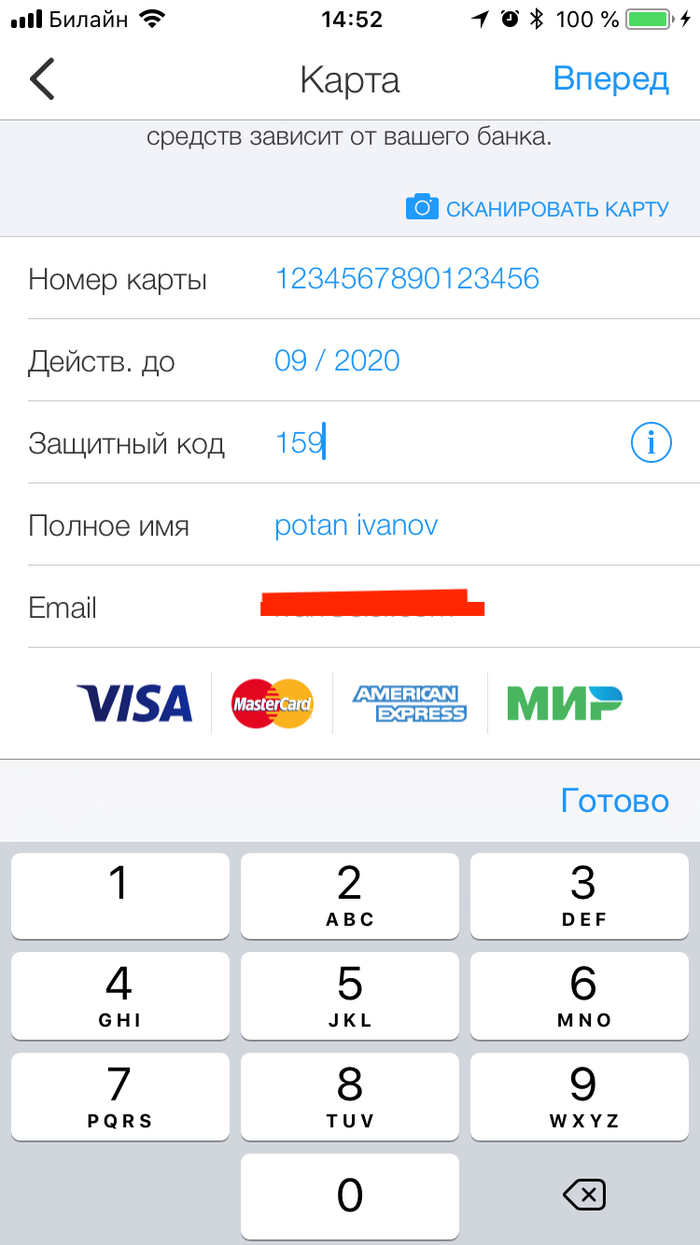

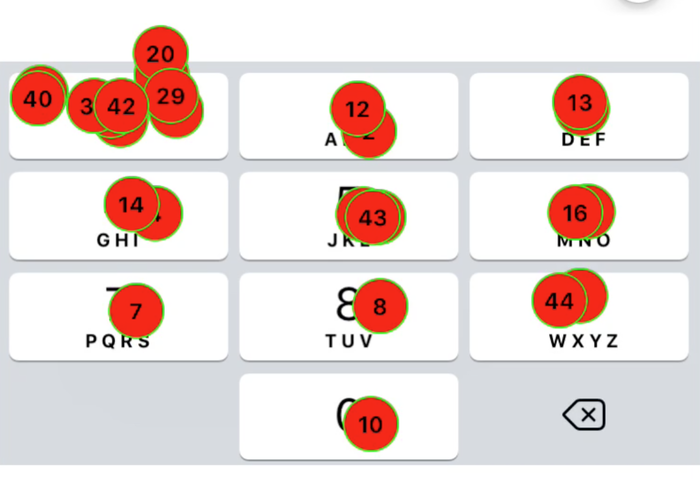

На каждое нажатие данное приложение отправляет аналитику сервису https://securedtouch.com/. Зайдя на форму ввода карты и введя определенную последовательность я получил набор нажатий достаточный для примерного определения всех введенных данных карты.

Что я ввел ниже:

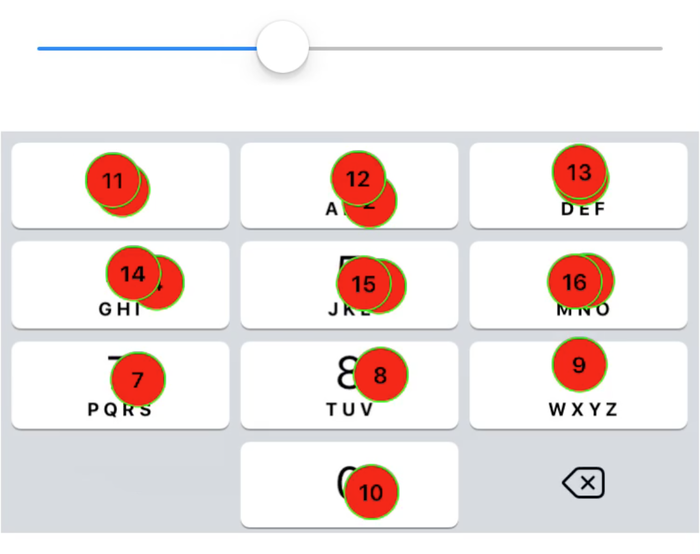

Собрав данные о нажатиях со всех запросов ушедших на сервер аналитики (в формате json), я написал простое приложение для iOS для визуализации полученных данных. Для наглядности поместил туда скриншот цифровой клавиатуры. Все нажатия оказались в записанных данных.

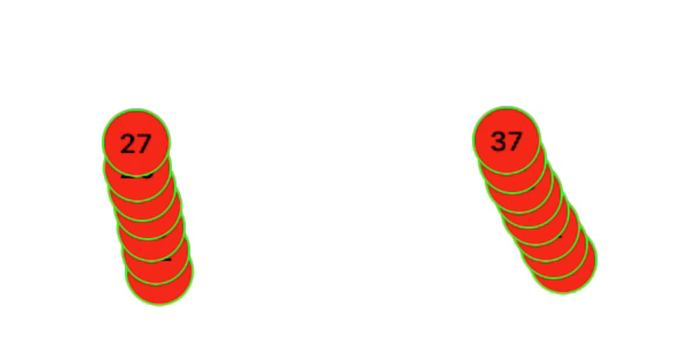

Цифры это номера нажатий. Я вводил 1234... 16 цифр. Затем при вводе срока действия карты появляется барабан и на нем скролом выбирается месяц (слева) и год (справа)

Т.е. барабан я прокрутил вверх выбрав 9 месяц и 20 год.

Ну и последнее это CVC

Здесь все нажатия с самого начала, я не углублялся чтобы отфильтровать лишнее, главная задача показать что эти данные пишутся. Нажатия 42, 43, 44 как раз введенные CVC.

Комментируя пост про Burger King я высказывал мнение, что именно факт записи видео сильно возмутил людей, хотя записав все что делал юзер можно почти такое же видео получить. Достаточно поместить все действия юзера на изображения форм приложения.

Использовать аналитику, которая пишет все и вся, нужно быть предельно внимательным к таким критическим частям приложения, где вводятся данные платежных карт или персональная информация.

Для анализа трафика я использовал https://mitmproxy.org/.

Информационная безопасность IT

1.4K постов25.5K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.