X-Box в России

Столкнулся тут с проблемой аутентификации серых X-Box в России. Ну, то есть, не баг, а фича, когда Microsoft-овский ресолвер приходящие с востока IP заворачивает. Подумаешь, проблема, скажут, подставляешь ему фэйковый DNS иранский, всё работает. Тьма инструкций в рунете. Так-то оно так, но есть куча но.

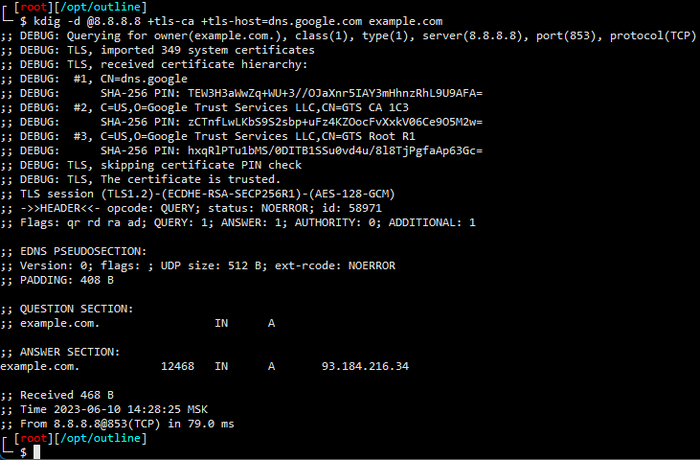

Во-первых сами устройства неуправляемые, им для ресолвинга внутри домашней сети нужен отдельный сервис, чтобы не отправлять все запросы по правоверному каналу, который может умереть от такого внимания и уж точно работает медленнее необходимого. А чтобы сделать нормальный ресолвер нужен умный клиент, который умеет обращаться хотя бы по DoH. К сожалению, половина роутеров, стоящих в домах, сейчас этого делать этого не умеет.

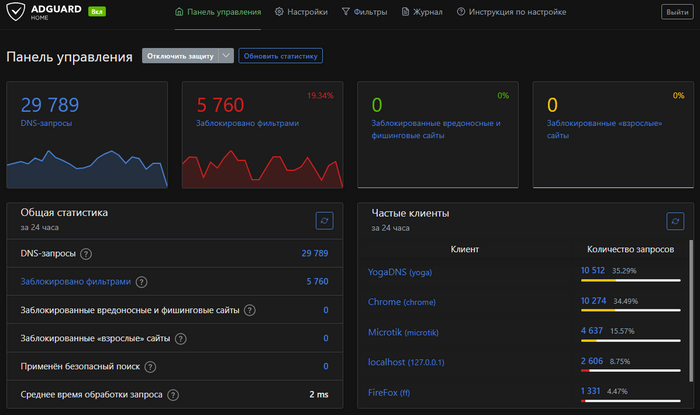

Более того, никто нормально не умеет. Но обо всём по порядку. Понятно, что есть внешние решения условно-бесплатные, как то Adguard, но они проприетарные и тоже требуют возни, я попробовал решить это своим путём.

У меня был нормальный сервер, там стоял много лет Bind с несколькими доменами, я его немного подвинул, поставил Unbound, но он постоянно терял контакт с действительностью на моей старенькой системе и после трёх дней мучений я его снёс и поставил AdguardHome — достойное решение, опенсорс, заработало почти сразу, кроме того, что пришлось его обработать напильником вне порта 443.

Что замечательно в AdguardHome — то, что можете прописать всех клиентов и, например, знать, кто у вас лезет в майкрософт, а кто в гугл. Я так и сделал, даже прописал Doh для каждого браузера, очень познавательная статистика. Но! Поскольку у меня Doh на нестандартном порту, все сходят с ума. Да, Хром шлёт безумные запросы, а стандартный Windows вообще не понимаю, как работает. Для перехвата запросов я поставил действительно умную штуку — YogaDNS, но она тоже просто монитор событий.

Невольно слышу жужжаший вопрос: чего так сложно, легко же бросить VPN… Нет. Во-первых не каждый домашний роутер умеет нормальный туннель кроме L2TP, во вторых внутри туннеля нужно раздать DNS, а это все всегда забывают. Управлять DNS внутри тоннеля — отдельная задача.

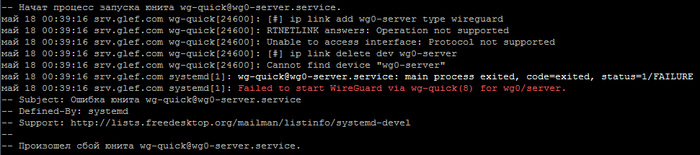

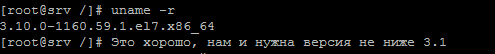

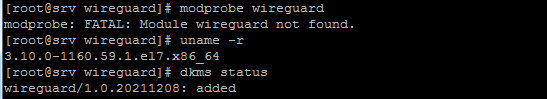

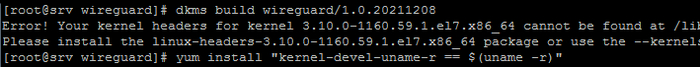

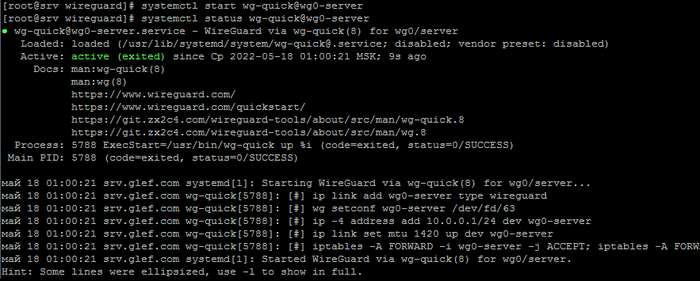

Резюме такое. Чтобы оградиться от нападок страшного Запада и родного любимого государства, нужно шифроваться действительно туннелем. Будь то DNSили основной трафик. И стремиться нужно к Wireguard, пусть этот протокол не так распространён ещё, но он действительно быстрее и эффективнее — когда я делал замеры, получалось что раза в два легче OpenVPN, по крайней мере. В общем, запасайтесь разными точками входа в Wireguard, пока эта технология работает.