Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки.

Ниже приведу список таких вирусов:

Dharma;

Crysis;

Chimera;

Rakhni;

Agent.iih;

Aura;

Autoit;

Pletor;

Rotor;

Lamer;

Lortok;

Cryptokluchen;

Democry;

Bitman (TeslaCrypt) version 3

Bitman (TeslaCrypt) version 4

CryptXXX versions 1

CryptXXX versions 2

CryptXXX versions 3

Marsjoke aka Polyglot;

Rannoh;

AutoIt;

Fury;

Crybola;

Cryakl;

Cry128

Amnesia

Cry9

Damage

Crypton

Merry X-Mas

BarRax

Alcatraz

Bart

Crypt888

HiddenTear

the Noobcrypt

CryptoMix

Popcorn

Marlboro

GlobeImposter

MRCR

Globe3

Derialock

PHP ransomware

Wildfire

Chimera

TeslaCrypt v3

TeslaCrypt v4

Shade (только файлы с расширениями .xtbl, .ytbl, .breaking_bad, .heisenberg)

Coinvault

Bitcryptor

Jigsaw

Trend Micro Ransomware (20+ разновидностей)

NMoreira

Ozozalocker

Globe

Globe2

FenixLocker

Philadelphia

Stampado

Xorist

Nemucod

Gomasom

Linux.Encoder.1

Linux.Encoder.3

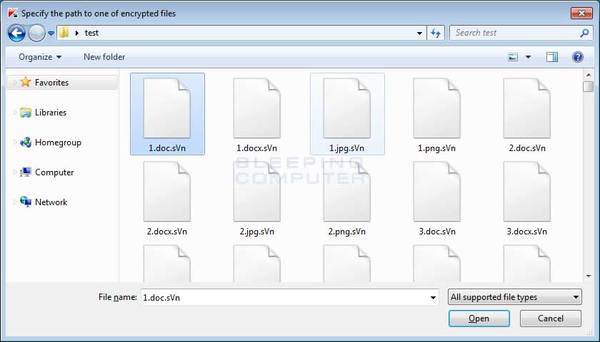

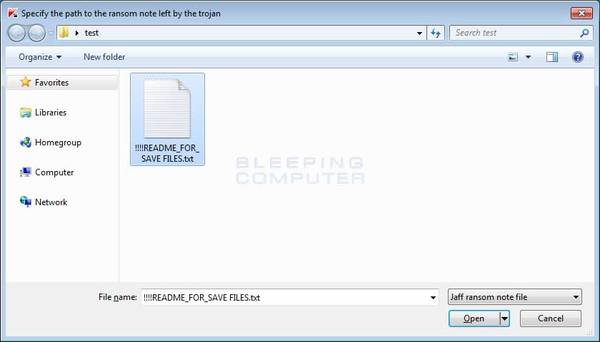

Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились.

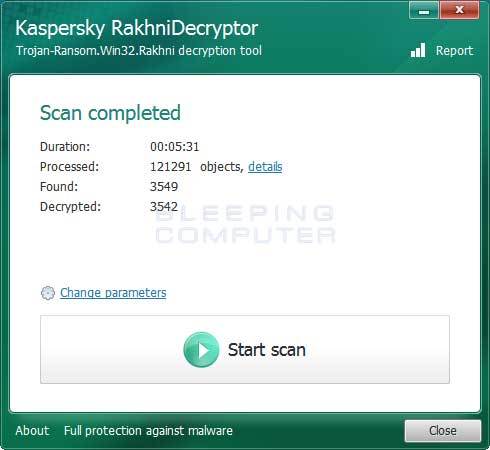

Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему.

Все утилиты и гайды собраны на сайте проекта https://www.nomoreransom.org/decryption-tools.html (не реклама), для некоторых зловредов аж по две разных утилиты (например от Касперского и Check Point).

Последовательность действий:

1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик;

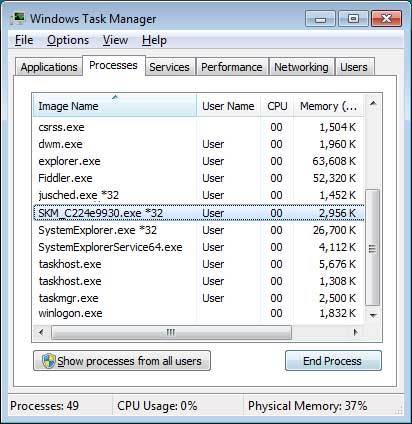

2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах);

3.Находим на NoMoreRansom нужную утилиту;

4.Читаем руководство (ссылка For more information please see this how-to guide);

5.Запускаем утилиту и выполняем действия по гайду (пункт 4).