СДЕК взломали?

Зайдя сегодня на сайт СДЕК многие могли заметить, что сайт перенаправлял с главной страницы на страницу /ru/ которая в свою очередь отдавала 404.

На первый взгляд, как и всем, мне просто подумалось что админы что-то накосячили при применении обновлений, тем более что сегодня понедельник, как не время для обновлений. Не пятница же.

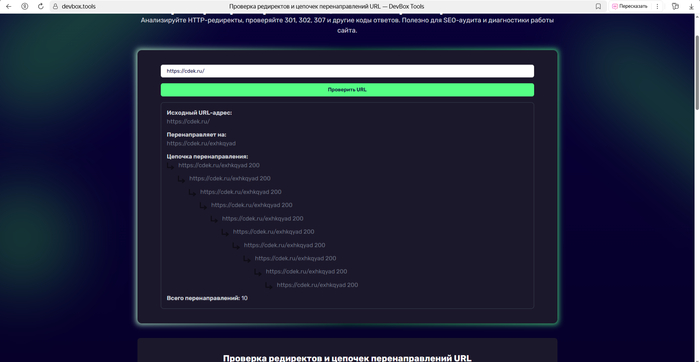

С этой мыслью, мне захотелось выяснить в чём же заключался косяк и начал я с простой проверки, нафига меня перенаправляет с главной на /ru/ да и ещё выдаёт ошибку 404.

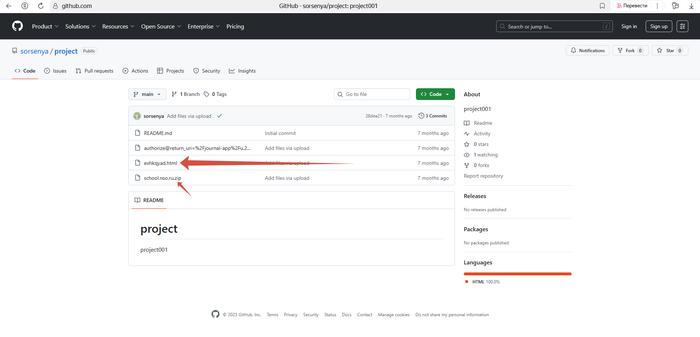

Простым запросом в яндексе, алиса сразу выдала мне ссылку на репозиторий гитхаб https://github.com/sorsenya/project (сразу хочу сказать, что не обвиняю данного пользователя во взломе, этим будут заниматься профильные органы, но хочу обратить ваше внимание на содержимое этого репозитория)

На скрине видно куда пытался попасть наш редирект. Так же можно заметить явно замаскированный архив, содержащий те же самые файлы, но назван он как сайт электронного журнала.

Так же опытный программист заметит, что выше лежит файл с именем явно рассчитанным на внедрение с помощью эксплойта. "authorize@return_uri=/journal-app/u.2476.html"

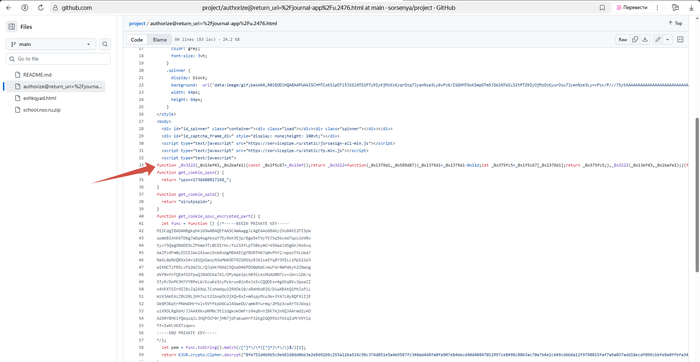

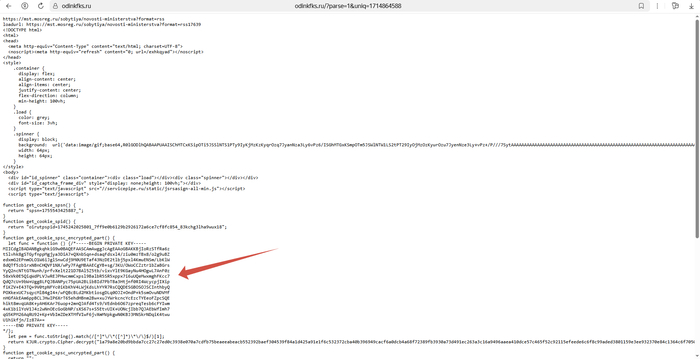

Содержимое обоих файлов одинаковое и не представляет сомнений что это эксплойт. Достаточно просто взглянуть на код, чтоб в этом убедиться:

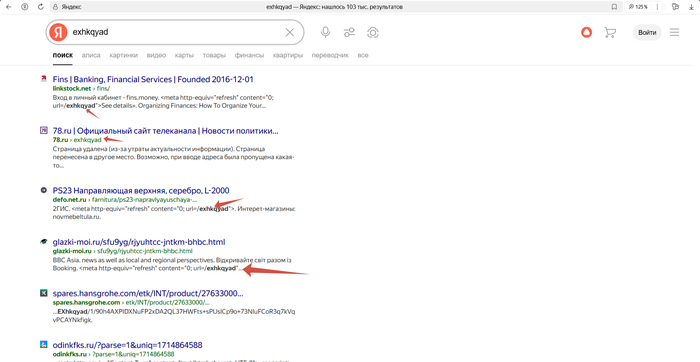

Как вы можете видеть, конкретный репозиторий скорее всего был использован именно для взлома электронного дневника, но если мы поищем наш эндпоинт, или как мы теперь выяснили "уникальное имя" нашего эксплойта, то увидим много похожих случаев. К примеру

Очень интересно выглядит 78.ru как видно страница удалена, но если мы перейдём на сохранённую копию, то увидим по этому адресу точно такую же проблему, как мы её наблюдали сегодня на сайте СДЕК. Ошибка 404 и редирект в коде

Но самое убедительное, это как раз сайт "КОМИТЕТА ФИЗИЧЕСКОЙ КУЛЬТУРЫ И СПОРТА

Администрации Одинцовского городского округа" они может даже и не в курсе, что по адресу

"https://odinkfks.ru/?parse=1&uniq=1714864588" у них открывается этот же эксплойт. Но только как текст, а сайт при этом работает нормально, админы берите в пример.

Напоследок, хочу уточнить, что данный набор символов может не относиться к автору гитхаба, а быть просто дефолтным именем этого эксплойта. Но то что это не плановые работы, это точно.