RAPID7: 15 МЛН устройств открыты для доступа через TELNET

Эксперты компании Rapid7 использовали всю мощность инфраструктуры Project Sonar, чтобы ответить на простые вопросы: почему небезопасен интернет, какие порты забывают закрывать администраторы в разных странах, и чем это грозит? Исследование вышло подробным и очень интересным, к примеру, исследователи обнаружили более 20 млн открытых FTP и почти 8 млн баз MySQL.

«Я вряд ли сумею перечислить вам топ-10 самых прослушиваемых портов в интернете. Наверное, я мог бы попытаться угадать первые два, однако не существует доступных данных о том, что именно уязвимо через те или иные порты в разных странах мира», —

рассказывает Тод Бирдсли (Tod Beardsley), главный ИБ-исследователь Rapid7.

Специалисты Rapid7 поставили перед собой амбициозную задачу: собрать такую информацию и сделать ее доступной для ученых, представителей IT-индустрии, исследователей и экспертов. Начиная с апреля 2016 года компания использовала свой Project Sonar для сбора нужных данных. По сути, исследователи Rapid7 провели глобальное сканирование портов по всему миру, изучив IPv4 диапазон (проверялись 30 самых используемых TCP портов) и вычислив наиболее уязвимые места.

Вышедший отчет обещает стать первым из многих, так как эксперты планируют продолжить наблюдения. Как часто будут публиковаться результаты сканирований, неизвестно, пока в Rapid7 выбирают между ежегодным и ежемесячным форматами.

С полной версией отчета можно ознакомиться здесь (PDF). Ниже перечислим наиболее интересные цифры и факты.

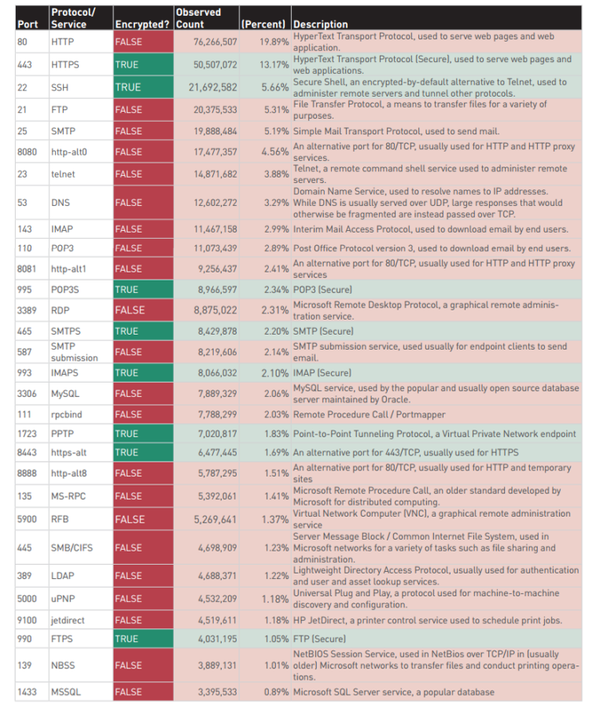

14,8 млн устройств открыты для Telnet-соединений. Так как Telnet-трафик не шифруется, злоумышленникам достаточно легко удается перехватить учетные данные. При этом Telnet до сих пор очень популярен на рынке IoT-устройств и домашних роутеров, чем и пользуются преступники.

К счастью, SSH все же популярнее Telnet в полтора раза: таких портов обнаружено 21,6 млн, а значит администраторы все чаще предпочитают использовать более защищенные технологии.

Также были замечены 76,2 млн устройств, полагающихся на HTTP, и 50,5 млн девайсов, использующих HTTPS.

Но Telnet, конечно, не единственное «слабое звено».

Отчет гласит, что было обнаружено:

-20,3 млн открытых FTP-портов;

-8,8 млн портов RDP (Remote Desktop Protocol);

-7,8 млн портов MySQL;

-5,2 млн портов RFB (используются для Virtual Network Computer – VNC-соединений);

-более 3,3 млн портов MSSQL.

В сумме 11,2 млн устройств предоставляют прямой доступ к различным БД. Еще 4,2 млн являются принтерами или подключены к ним. Более 4,7 млн систем имеют открытый порт 445/TCP, который является одним из самых атакуемых для систем Microsoft.

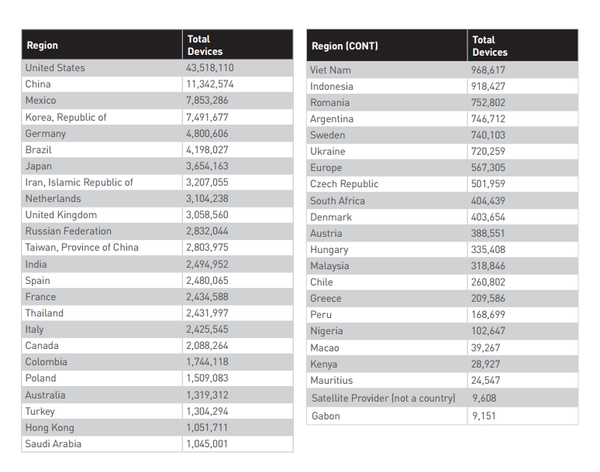

На основе собранных данных, исследователи также составили «индекс раскрытия» по странами. Он демонстрирует, сколько устройств было просканировано в каждом регионе, и какой результат показала каждая страна. Худшие показатели продемонстрировали Бельгия, Таджикистан и Самоа. В этих странах было обнаружено наибольшее количество устройств с открытыми портами, которые потенциально могут представлять опасность.

Информационная безопасность IT

1.4K постов25.6K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.