Компрометация организаций, взлом при физическом доступе

Кому из хакеров не хотелось попасть в серверную, что-бы воткнуть свою флешку в usb-порт сервера и протестировать свой шелл в действии?

В данной статье я хочу поднять тему о том как злоумышленник получив физический доступ к компьютеру обычного менеджера может получить полный доступ к серверам и паролям безопасников и системных администраторов.

Подобного результата добивался небезызвестный деятель с хакерской сцены событий Кевин Дэвид Митник, каким инструментом он пользовался я не знаю, но расскажу о способе, который придумал в 2012 году будучи 14 летним школьником.

(Как всегда я не побуждаю к преступным деяниям, а рассказываю с целью информативности и более усердной заботе о защиты своего кибер-пространства).

Способ подходит для систем под управлением Windows.

Тестировалась и должна безотказно работать на Windows 7/8/8.1/10.

1. Физический доступ.

Нам нужно получить физический доступ к компьютеру который будет "рассадником нашей заразы" с него будет начинаться атака.

Например мы устроились на работу менеджером, смоделируем ситуацию таким образом, чтобы свести к минимуму человеческий фактор.

2. Нужен загрузочный образ с Windows (версия не важна)

Рекомендую свой любимый образ от Ивана Дубского, удалены все трекеры и ненужный мусор встроенный в винду <скачать> (если боитесь maleware можете скачать любой образ или просканировать на Virus Total)

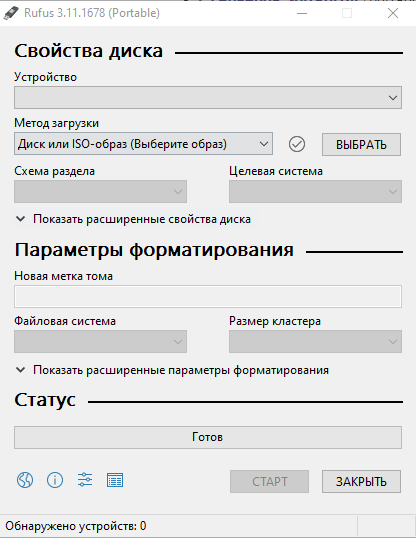

3. Скачиваем и записываем образ на флешку.

Программа для записи: <скачать>

Запускаем и делаем образ, если не знаете как, то я могу сделать отдельный урок, хотя материала в интернете полно.

4. Всё, наша флешка готова, теперь ее необходимо вставить в usb-порт машины подвергнутой атаке.

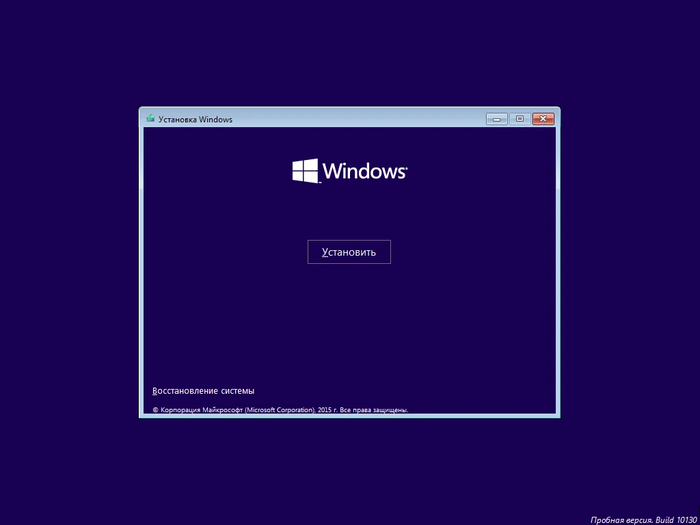

Заходим в биос, выбираем загрузку флешки и доходим до этапа когда появляется синее окно установки Windows.

◆ Нажимаем комбинацию клавиш shift + f10

◆ Открывается консоль, из неё ничего поменять и сделать мы не можем.

Переходим в корневую директорию любого диска и создаем текстовый файл.

cd c:/

nul > vampizda.txt

Вам может сказать "отказано в доступе" но это не имеет значения, файл все-равно будет создан.

Можете проверить это командой:

dir

Запускаем наш файл:

vampizda.txt

Суть в том, что мы должны заменить встроенную в оболочку Windows экранную клавиатуру.

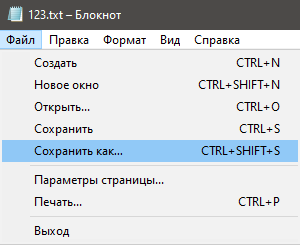

Нажимаем "сохранить как".

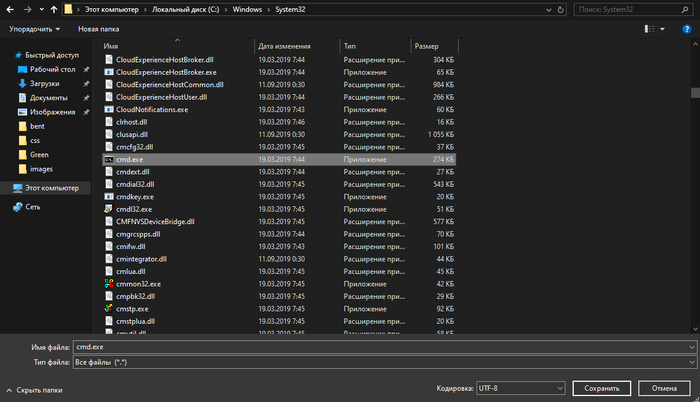

Путь до cmd.exe такой:

C:\Windows\System32\cmd.exe

В этом же каталоге находится нужный нам osk.exe (экранная клавиатура)

Выбираем тип "все файлы" и находим cmd.exe

◆Корневой каталог может быть не c:/ но путь останется такой-же.

Пролистаем сначала до osk и переименуем в osk1, затем находим cmd и переименовываем в osk.

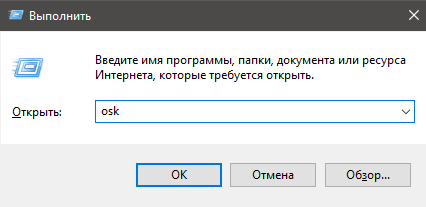

Отступление: < консоль в винде теперь будет открываться через команду osk >

Выключаем комп и перезагружаемся, флешку вынимаем.

Нажмём на кнопку специальных возможностей и выберем экранная клавиатура, у нас откроется консоль с рут правами.

"Во всех серьезных организациях стоят свои настроенные политики безопасности и запустить файл просто так вы не сможете, к тому-же ваш maleware может распознать анти-вирус, с этим методом мы получили полный доступ к системе, можно отключить автозагрузку антивируса и создать учетную локальную запись, чтобы запускать приложения от имени администратора

(вдруг firewall антивируса не дает вам зайти на PIKABU).

net user

//Выбираем пользователя.

net user maxim *

//меняем на нужный пароль.

Еще в консоль можно написать explorer и это должно открыть рабочий стол, но я не пробовал.

Зайдя с рут правами мы получаем полный доступ к системе, все ограничивается фантазией, если это сделать на компе системного админа, можно экспортировать и расшифровать все куки, узнать сохраненные пароли в браузере (а вдруг все пароли в текстовом файле на рабочем столе), получив доступ к серверу открываем входящий порт и можем настраивать сервак организации уже из дома предварительно настроя систему по прошлому гайду.

Можно сделать подобную махинацию и с самим сервером, но скажу вам, не часто сервера стоят на винде, у меня в конторе только сервер с 1С.

Можно поставить хук на приложение с которым взаимодействует сис. админ при удаленной настройке вашего компьютера, перехватить нажатия и узнать пароль от доменной админской учетной записи. С ее помощью на все пк в компании можно поставить на установку свой софт, еще раз предупреждаю, что всё это не законно и вас никто не похвалит, если не посадят.

Таким образом мы научились проводить бесплатный пинтест-аудит на своем предприятии.

Для защиты можно только посоветовать хранить пароли в KeePass и ставить мастер пароль в браузере.

Конечно тут написан один из способов, хотя их множество и всё ограничивается вашей фантазией.

Если у вас есть поправки или дополнения буду рад обсудить в комментариях или

в телеграме: @meterpreterqq

Информация взята с news.btc-wallet.org.