ИБ на пальцах. Предсказуемость паролей. Паттерны

Здравствуйте. Этот пост является логическим продолжением вчерашнего, в котором были рассуждения о 5 причинах предсказуемости паролей. Сегодня покажу несколько исследований на эту тему. К каким-то есть ссылки на первоисточник, к каким-то (за давностью лет), увы, нет.

Итак, жизнь, в том числе и корпоративная, заставляет людей использовать паттерны. Как нельзя впихнуть невпихуемое, так и мало кто может помнить в уме множество уникальных криптостойких комбинаций. Если "политика партии" заставляет вас раз в месяц придумывать новый пароль к учётке, который должен содержать цифры, буквы, завязку, развитие, кульминацию и неожиданный финал... Очень скоро вы на этот цирк с конями забьёте и скатитесь в паттерны. Вариаций таких шаблонов можно придумать множество.

Начнём с банального и очевидного для многих читателей. Но не упомянуть не могу. Пароль не должен содержать кусок логина или повторять его полностью. Если вы родились в 95 году, взяли себе логин megapihor, а в качестве пароля используете megapihor95, остаётся лишь процитировать кота Матроскина.

Поздравляю тебя, Шарик. Ты - балбес!

Благо, сейчас многие сайты проверяют это ещё на этапе регистрации учётки.

К банальным паттернам можно отнести и красоту. Красивенько часто не безопасненько. А "украшательства" в виде "666", "777" и прочего, растыканные в начале или конце пароля, делают его более предсказуемым. Потому что когда красивенько, тогда у людей появляется тяга таскать красивый пароль от сайта к сайту.

Часто паттерны берут своё начало из "лайфхаков" по созданию и запоминанию паролей.

Типичный лайфхак, которому не надо следовать: придумайте сложную "мастер-комбинацию" (например, 787^%^fndhjbkjvfvkj). Её выучите наизусть. Затем просто добавляйте к ней спереди или сзади название ресурса с большой буквы. Например, Pikabu787^%^fndhjbkjvfvkj. Вуаля! Вы - гений! (нет). Повторю простым и понятным языком: этот лайфхак - говно. Не используйте его. Опасность в том, что предсказать все ваши остальные пароли можно в результате утечки даже одного из них.

Ещё один популярный паттерн - замена букв на похожие спецсимволы. Не где и как попало, а в интуитивно понятных местах. К примеру, «Alex» в «продвинутом» варианте можно записать как «@1e}{» (вспоминается Хоттабыч с сосцами). И пользователю понятно, и спецсимволов выше крыши. Этот трюк давно учитывают и злоумышленники. В частности, в том же JTR (John the Ripper) можно создать соответствующие правила на замены. ! = i, 3 = E и так далее.

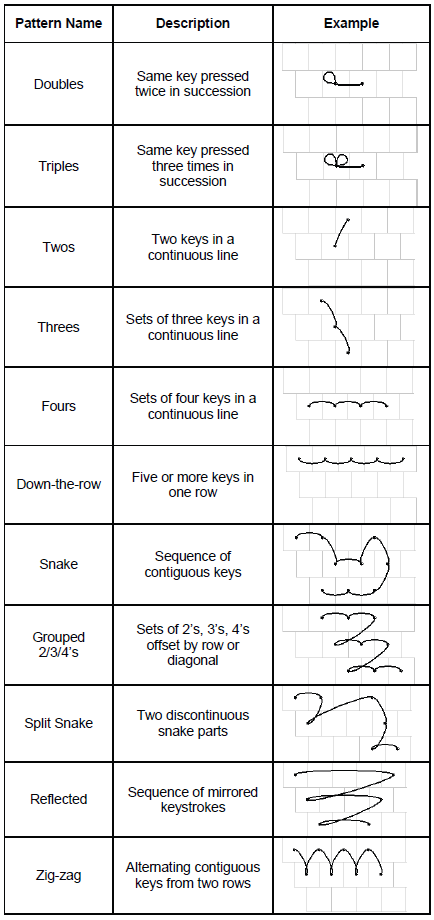

Однако гораздо больший интерес представляет исследование «Визуализация шаблонов клавиатурных паролей», проведённое учёными из военно-морской академии США (Dino Schweitzer, Jeff Boleng, Colin Hughes, Louis Murphy). Раньше оно лежало здесь. В нём предсказуемость людей показана с другой стороны.

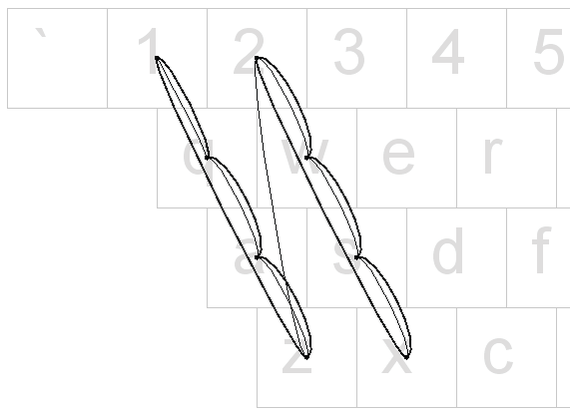

Идея проста: из-за ужесточения правил для создания паролей, придумывать осмысленные комбинации становится всё сложнее. Поэтому люди нашли выход в виде транспонирования логики на ступень выше (рисовать кракозябры не по запотевшему стеклу, а по клавиатуре). Поясню на примере: пароль 1qaz!QAZ2wsx@WSX на первый взгляд выглядит довольно бессмысленно и криптостойко. Есть оба регистра, цифры и спецсимволы. Но если взглянуть на клавиатуру…

…становится понятно, что это простое движение зигзагом сверху-вниз, причём каждая строчка повторялась дважды – без шифта и с зажатым шифтом.

Проведя исследование, учёные пришли к выводу, что среди на первый взгляд бессмысленных комбинаций можно выделить много неслучайных шаблонов.

А созданный на их основе словарь позволяет обычным перебором подобрать множество комбинаций.

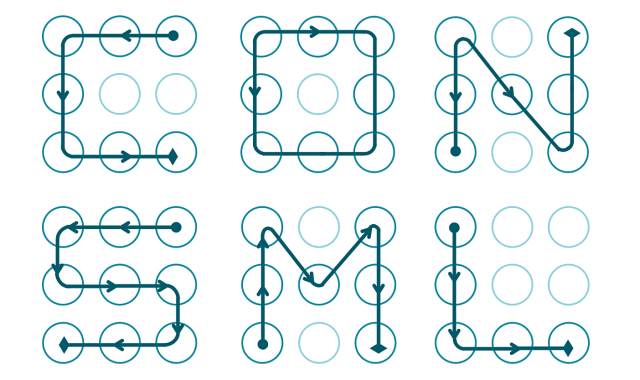

С графическими ключами на телефонах история аналогичная. Там работает смесь из красивенько + рисовать кракозябры. Люди стремятся рисовать красивенькие кракозябры. Доходчиво и с картинками эта тема описана тут. Я же приведу несколько любопытных фрагментов из статьи.

Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP).

В целом, основные собранные данные таковы:

- 44% ALP начинаются из верхнего левого узла

- 77% начинаются в одном из четырех углов экрана

- 5 – среднее число задействованных в графическом пароле узлов, то есть взломщику придется перебрать менее 8 000 комбинаций

- Во многих случаях графический пароль состоит за 4 узлов, а это уже менее 1,624 комбинаций

- Чаще всего ALP вводят слева направо и сверху вниз, что тоже значительно облегчает подбор

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее.

Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

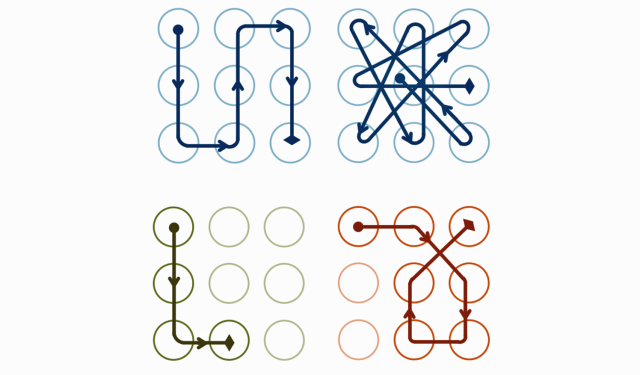

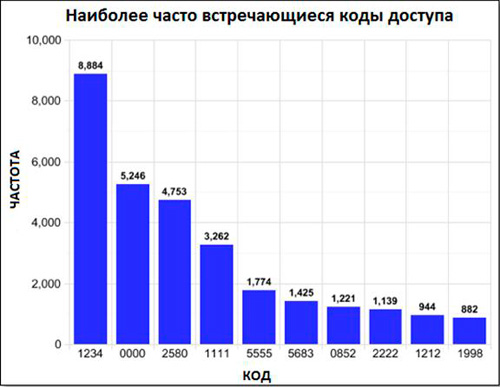

Думаете раньше было лучше? Ничего подобного. С пин-кодами и физическими клавиатурами на телефонах была та же история. SMS и T9 (не путать с T1000) делали своё дело. Честно, за давностью лет не помню, откуда выдрал следующую иллюстрацию.

Картинка иллюстрирует популярность четырёхзначных символьных паролей на телефонах. Здесь вы можете наблюдать смесь различных шаблонов: ввод самой простой последовательности (1234), долбёжка по одной-двум клавишам (0000, 1111, 2222, 1212 и т.д.) красивенько, движение вверх или вниз (2580, 0852) рисуем кракозябры, год рождения (1998). Кажется, что только комбинация «5683» не вписывается в этот карнавал предсказуемости. Но это на первый взгляд. Присмотритесь к кнопочным мобильным телефонам, если они есть под рукой. В Т9 (редактор быстрого ввода) этой комбинацией набирается слово «LOVE». Вот и весь секрет.

Итого. Главная просьба к вам - не будьте предсказуемыми. Старайтесь не использовать паттерны в паролях и логинах. И конечно, не забывайте про второй фактор. Пара "логин-пароль" сегодня не обеспечит вашу защищённость. Даже если пароль зубодробительный.

Информационная безопасность IT

1.5K поста25.6K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.