ESET рассказала о целях и 0-day эксплоитах группировки Fancy Bear

Эксперты ESET пишут, что изучали Fancy Bear более двух лет, и в этом месяце готовы представить на суд публики три доклада, основанные на этих наблюдениях. Первый доклад получил название «Приближаясь к цели» (PDF) и он рассказывает о целях группы и методиках, которые используют хакеры для компрометации их систем.

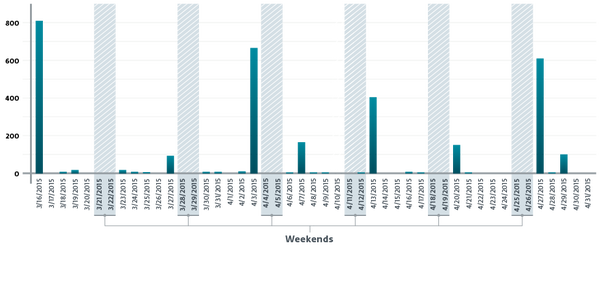

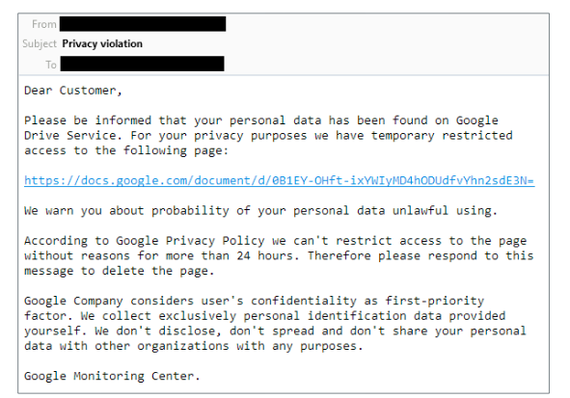

Исследователи рассказали, что, атакуя какую-либо организацию, Fancy Bear чаще всего пытаются заполучить учетные данные от почтовых ящиков ее сотрудников. Для этого хакеры используют адресные атаки, рассылая потенциальным жертвам фишинговые письма, в которых в ход идут приемы социальной инженерии. За период с 16 марта по 14 сентября 2015 года хакеры разослали 1888 различных фишинговых сообщений, причем большинство атак пришлось на рабочие дни: с понедельника по пятницу.

В ходе расследования эксперты обнаружили, что во время одной из таких фишинговых кампаний хакеры использовали сервис Bitly для сокращения URL. Для этого злоумышленники завели на Bitly отдельный аккаунт, который и использовали для генерации ссылок для фишиговых писем. Однако, на этот раз хакеры допустили ошибку, аккаунту был присвоен статус «public», то есть URL могли просматривать все желающие. Так как каждая из таких ссылок содержала имя и email жертвы, аналитики получили в свое распоряжение список целей, которыми интересуются Fancy Bear. Суммарно в руках исследователей оказались порядка 4400 URL.

Выше приведен пример ссылки для сокращения. Параметр continue содержит адрес parepkyiv@gmail.com, закодированный с помощью base64, а параметр df содержит слова Pakistan+Embassy+Kyiv. Следовательно, эксперты смогли идентифицировать жертву – это посольство Пакистана в Киеве.

Кого же атаковали хакеры из Fancy Bear? Большинство Gmail-адресов принадлежат частным лицам, так или иначе связанным с самыми разными организациями. В списках жертв хакеров числятся посольства Алжира, Бразилии, Колумбии, Джибути, Индии, Ирака, Северной Кореи, Кыргызстана, Ливана, Мьянмы, Пакистана, Туркменистана, ОАЭ, Узбекистана, Замбии и Южной Африки. Также хакеры атаковали политиков и глав правоохранительных органов Украины, членов организаций НАТО, журналистов из Восточной Европы, членов партии «Парнас», участников хакерской группировки «Анонимный интернационал» (группа также известна как «Шалтай-Болтай») и так далее

Также исследователи пишут, что хакеры применяют в ходе своих кампаний эксплоиты для различных 0-day уязвимостей. Так, только в 2015 году Fancy Bear активно использовали шесть таких эксплоитов для уязвимостей в Windows, Adobe Flash и Java.

Информационная безопасность IT

1.5K постов25.6K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.