Стеганография и с чем ее едят - Часть вторая, пользовательская

Часть первая здесь: http://pikabu.ru/story/_5164216

Будем считать что мы все примерно поняли что такое стеганография ( передача данных с сокрытием самого факта передачи данных от посторонних лиц). Теперь возникает второй вопрос - а где я могу ее встретить? Вопрос закономерный и интересный, а ответ "везде" довольно очевидный)

Аудио

Начну пожалуй снова с того что играет у меня в колонках, а именно Nine Inch Nails, неплохие индастриал-рокеры, кстати советую послушать кто их не знает.

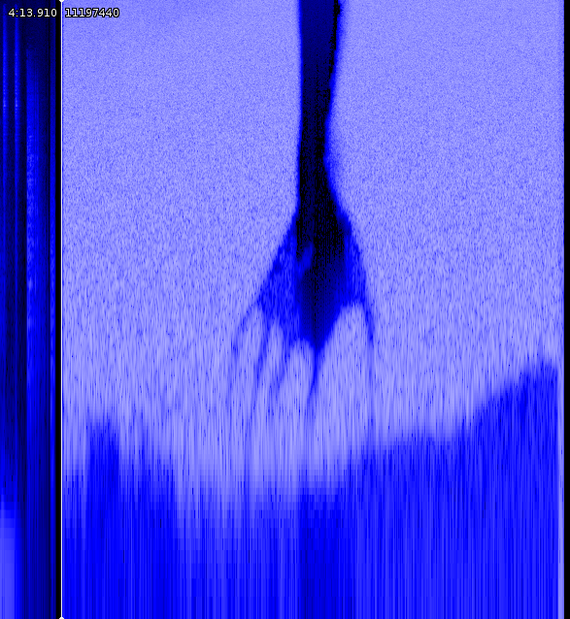

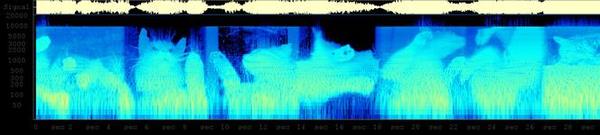

Альбом Year Zero можно смело считать стеганографическим арт-проектом, во-первых в композициях есть очередное закодированное в спектрограмме изображение

Во-вторых сама поверхность диска покрыто термочувствительной краской, при нагревании во время проигрывания которой получается следующая вещь

В-третьих во время запуска альбома была сделан квест Year Zero, которая тоже была завязана на стеганографию. Браво!

1. В общем-то довольно много музыкантов вставляли какие-то изображения в спектрограммы, другой вопрос что вставить в спектрограмму изображение и не получить настораживающего шума по-моему ни у кого не получилось, так что по моему личному мнению все же кодирование в спектрограмме это не стеганография, потому что услышав такой шум в аудиофайле опытный человек насторожиться и полезет в спектрограмму. Да и вообще в кодировании данных ПК в аудио нет ничего нового, пользователи ZX-Spectrum это подтвердят, но традиционно изображения в спектрограмме относят к стеганографии.

2. Этот способ уже интереснее - кодировать информацию менее заметным способом, скажем с помощью фазового кодирования или эхо-метода. В таком случае на слух ничего настораживающего не будет, а в случае фазового кодирования - на первый взгляд даже на спектрограмме.

Видео

цифровое видео - идеальный кандидат на стеганографию из-за гигантских размеров и довольно сложных методов кодирования, в которых при желании можно развернуться на полную катушку, но количество методов там огромное и опираются они в основном на схему сжатия каждого кодека в отдельности.

Всем известно что правообладатели очень не любят пиратов. При отправке копий нового фильма в кинотеатр на каждой копии, или скорее говоря внутри копии ставиться индивидуальный стеганографический код (аудио+видео) с большой стойкостью к перекодировке. С помощью этого кода можно будет потом определить из какого кинотеатра произошла утечка копии для дальнейшего применения различных кар к руководству. У аудиолейблов так же существует подобная система, только насколько я помню она распространяется на мастер-копии, отправляемые на заводы.

Еще можно сделать такую вещь как товарищи из BMW. При всей моей нелюбви к маркетологам и пиарщикам, тем кто придумал эту акцию - готов аплодировать стоя.

Если не разбираетесь в английском то краткое изложение - сквозь экран на который выводился рекламный ролик BMW в глаза зрителям выводится свет в виде логотипа бмв. Во время просмотра ничего не выделяется, но когда в конце ролика они закрывают глаза то из-за засветки сетчатки глаза они видят этот логотип.

Печатные документы

1. Наиболее очевидный способ использования - различные секретные службы. К примеру во время Великой Отечественной войны служба НКВД имела специальные регламенты для оформления документов. В них указывались вещи вроде "случайно" поставленной точке в записи звания и прочее. Применялась естественно для обнаружения поддельных документов.

А вот работа контрразведки осложнялась использованием (нечастым, но возможно лишь потому что найти такие сообщения было сложно) акрошифров. Смысл простой -

Лазурный день

Угас, угас,

Ночная тень,

Ах, скрыла нас

А "скрытое" сообщение - просто читать заглавные буквы. Вроде просто, но представим что исходное сообщение публикуется в газете объявлений под определенным именем, а "ключ" - не первые буквы, а скажем 3 буква первого слова, 2 второго, 6 четвертого слова... Кстати акрошифры часто встречаются в стихах, в общем-то каждый кто более-менее увлекался поэзией пытался писать акростихи.

2. Метод - использовать "невидимые чернила" (чернила, которые не оставляют следов на бумаге и проявляются лишь от определенных реактивов), собственно шпионы в средних веках использовали их повсеместно.

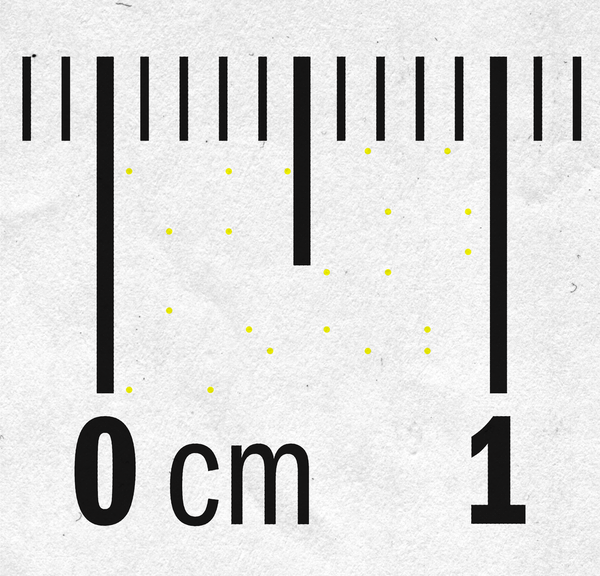

3. Метод микроточек - тесно переплетается с микрофильмами. Микроточка — изображение, уменьшенное до такой степени, что неосведомлённый наблюдатель не сможет его ни прочесть, ни даже обнаружить. Обычно «микроточки» имеют не более миллиметра в диаметре. Уязвимость этого метода - любое тиражирование исходного изображения губит всю скрытую информацию. Встречал так же упоминание о микроточках как о "желтых точек" - Machine Identification Code (MIC) некоторых принтеров.

Знатный скандал был когда их обнаружили, суть - принтер на каждой распечатанной странице ставит метки, в которых идет информация о дате, времени, серийном номере и модели принтера и прочее. Специально для удобства Большого Брата.

Четвертый - писать текст так, чтобы при накладывании трафарета получалось скрытое сообщение.

Цифровая передача

1. Есть еще задачи скрытого хранения информации - да, в лидерах организаций, которые закупают стеганографическое ПО различные институты и лаборатории, зачем это им нужно я надеюсь объяснять не надо.

2. Изредка стеганография по методу наименьшего значащего бита применяется для подтверждения того, что документ не менялся. Почти исчезнувший с внедрением цифровых сертификатов.

3. Различные методы записи стеганографических сообщений, опирающиеся на структуру файла.

4. Так же есть небезынтересный метод LACK — Lost Audio Packets Steganography, стеганография на основе потерянных аудиопакетов. Принцип функционирования LACK выглядит следующим образом. Передатчик выбирает один из пакетов голосового потока, и его полезная нагрузка заменяется битами секретного сообщения — стеганограммой, которая встраивается в один из пакетов. Затем выбранный пакет намеренно задерживается. Каждый раз, когда чрезмерно задержаный пакет достигает получателя, незнакомого с стеганографической процедурой, он отбрасывается. Однако, если получатель знает о скрытой связи, то вместо удаления полученных RTP пакетов он извлекает скрытую информацию

Физическая передача

1. HICCUPS (Hidden Communication System for Corrupted Networks) по сути соответствует LACK, просто работает на физическом уровне и в WLAN сети.

2. Таки вы будете смеяться, но к стеганографии можно приплести и радары. Последний писк моды - американские UHB радары AN/APG-77 и AN/APG-81 в одном из режимов выполняют прямо стеганографические задачи - отправить и принять зондирующий импульс так, чтобы СПО противника об этом не узнала. Они хвастаются тем что эта система работает но благоразумно не проходят независимых тестов. Впрочем судя по комментариям КРЭТовцев у нас тоже идет разработка подобных систем и противодействия им.

3. Во время Второй Мировой применялись интересные методы вроде вывязать секретное сообщение в шарфе - причем не буквами, а по сути бинарным кодом кодируя нули и единицы с помощью вышитых петелек. К вопросу об обнаружимости стеганографии.

4. Простой метод - писать сбоку на колоде карт и запоминать порядок. Потом перемешать.

Времени у меня уже почти три ночи, так что пожалуй я завершу этот пост. Готов поспорить есть еще больше примеров о которых я не написал потому что о них не знаю, но на то она и стеганография...

В следующем посте Вас ждет уже практика - как можно на практике скрыть сообщения и какие программы для этого пригодятся.