Petya

... короче, так...После последней вирусной атаки компы в компании N превратились в овощи..Уже 3й день курим бамбук и работаем физически. Информации абсолютно никакой не сохранилось. Заправки под этим же брендом N- не работают...Зарплаты , как следствие, в ближайшее время тоже не ожидается. Вот он- апокалипсис последнего поколения, возвращаемся в каменный век. В СМИ только вскользь просочилась информация, что была атака, а о последствиях ни слова, зато активно обсуждают, что происходит в мире и как страдают предприятия других стран. Похоже, у нас цензура...У меня всё!

По поводу шифратора

Только что упало на почту.

-----------------------------------------------------------------

Инструкция пострадавшим от Trojan.Encoder.12544

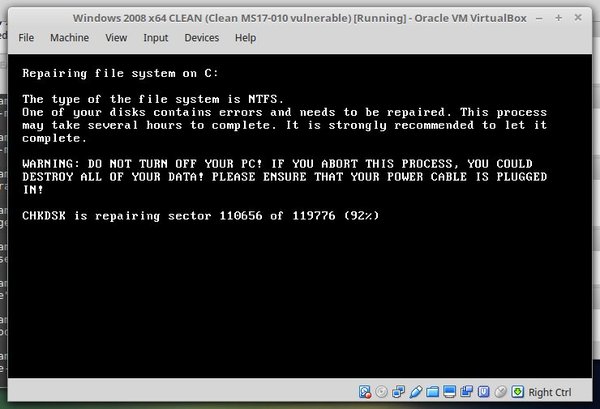

Троянец Trojan.Encoder.12544 распространяется с помощью уязвимости в протоколе SMB v1 - MS17-010 (CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0148), которая была реализована через эксплойт NSA "ETERNAL_BLUE", использует 139 и 445 TCP-порты для распространения. Это уязвимость класса Remote code execution, что означает возможность заражения компьютера удалeнно.

Чтобы восстановить возможность входа в операционную систему, необходимо восстановить MBR (в том числе стандартными средствами консоли восстановления Windows, запуском утилиты bootrec.exe /FixMbr).

Также для этого можно использовать Dr.Web LiveDisk — создайте загрузочный диск или флешку, выполните загрузку с этого съемного устройства, запустите сканер Dr.Web, выполните проверку пострадавшего диска, найденное Обезвредить.

После этого: отключите ПК от ЛВС, выполните запуск системы, установите патч MS17-010

https://technet.microsoft.com/en-us/library/security/ms17-01...

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

Windows XP SP3:

download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows Server 2003 x86:

download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x64:

download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Далее установите антивирус *******, подключите Интернет, выполните обновление вирусных баз, запустите контрольную полную проверку.

Троянец заменяет MBR (главная загрузочная запись диска) и создает, а затем и выполняет задание в планировщике системы на перезагрузку системы, после которой загрузка ОС уже невозможна из-за подмены загрузочного сектора диска. Сразу после создания задания на перезагрузку запускается процесс шифрования файлов. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования диска. Он шифруется на открытом ключе RSA и удаляется. После перезагрузки, при успешной подмене MBR, также шифруется главная файловая таблица MFT, в которой хранится информация о содержимом диска. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно.

В настоящий момент расшифровки файлов нет, ведется анализ и поиск решений.

Израильтянин нашел управу на вирус Petya

Как объяснил специалист, перед тем, как нанести компьютеру вред, вирус «проверяет», не был ли компьютер уже заражён им ранее, чтобы не зашифровывать файлы повторно. Для того, чтобы «перехитрить» программу и заставить её бездействовать на исправно работающем компьютере, необходим особый файл запуска, заставляющий вирус «думать», что заражение состоялось ранее. Исследователь отмечает, что подобные меры можно было бы назвать своего рода «прививкой».

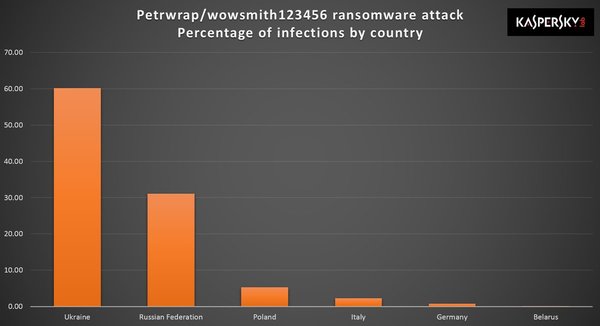

Вчера от вируса-вымогателя, шифрующего данные, блокирующего компьютер и требующего 300 долларов в биткоинах, пострадали сотни организаций в США и Европе, а также в некоторых странах Азии. В том числе, вирус атаковал компьютеры предприятий, портовых операторов и правительственных структур. Одними из первых атаке подверглись сети «Башнефти», Ощадбанк, Nivea, Mondelēz International, а также украинские «Днепроэнерго» и «Запорожьеоблэнерго». Как сообщается, в целом именно Украина пострадала от вируса больше всего. Ранее специалисты криминалистической лаборатории Group-IB отметили, что для прекращения распространения Petya.A нужно закрыть TCP-порты 1024–1035, 135 и 445.

Некоторые эксперты предполагают, что «Петя» представляет собой усовершенствованную версию WannaCry – другого нашумевшего вируса, в мае текущего года выведшего из строя десятки тысяч компьютеров по всему миру. Во всяком случае, специалисты по компьютерной безопасности отмечают, что оба вируса используют схожие уязвимости программного обеспечения. Тем не менее, две хакерские атаки, во всяком случае напрямую, никак не связаны.

Россия, Украина и другие страны Европы атакованы вирусом-вымогателем Petya: обзор ситуации и способ защиты

27 июня страны Европы поразила атака вируса-вымогателя, известного под безобидным именем Petya (в различных источниках также можно встретить названия Petya.A, NotPetya и GoldenEye). Шифровальщик требует выкуп в биткоинах, эквивалентный 300 долларам. Заражены десятки крупных украинских и российских компаний, также фиксируется распространение вируса в Испании, Франции и Дании.

Кто попал под удар?

Украина

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

- аэропорты: «Борисполь», Международный Аэропорт Харькова (он, кстати, временно

перешёл на регистрацию в ручном режиме);

- киевское метро: вирус заразил терминалы пополнения проездных билетов, оплата

картами пока невозможна;

- банки: Национальный банк Украины, «Ощадбанк», «Приватбанк», «Пивденный банк»,

«Таскомбанк» и «Укргазбанк»;

- операторы сотовой связи: «Киевстар», lifecell и «Укртелеком»;

- энергетические компании: «Киевэнерго», «Запорожьеоблэнерго», «Днепроэнерго» и

«Днепровская электроэнергетическая система».

Атаке подверглись и компьютерные сети правительства Украины. Вирус-вымогатель распространился даже в кабинет министров. Сайт правительства оказался недоступен.

Советник министра внутренних дел Украины Антон Геращенко заявил:

"Письмо, содержащее вирус, приходило в большинстве случаев по почте… Организаторы

атаки хорошо знали специфику рассылок служебных писем в украинском коммерческом и

государственном секторе и маскировали рассылки писем, содержащих вирус, под видом

деловой переписки, которую из любопытства открывали неопытные пользователи."

Россия

В России были атакованы «Роснефть», «Башнефть», Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). «Роснефть» была первой российской компанией, заявившей об атаке вируса на сервера компании.

Шифровщик заразил информационную систему металлургической и горнодобывающей компании Evraz, совладельцем которой значится Роман Абрамович, а также компании Nivea, TESA, Royal Canin, «Новая Почта», и подразделения Damco в России и Европе.

Ситуация в Европе

Petya затронул и другие страны. Компании Испании, Дании, Франции, Нидерландов, Индии и других государств также сообщили об атаке на свои серверы.

По оценкам сотрудника «Лаборатории Касперского» Костина Райю, масштаб атаки меньше, чем во время активности вируса WannaCry, однако урон всё равно является «значительным». Он заявил, что компания наблюдает «несколько тысяч» попыток заражения по всему миру.

- Costin Raiu

По данным антивирусной компании ESET, в первую десятку пострадавших от вируса стран вошли Украина, Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Как устроен Petya?

По предварительным данным, вирус распространяется на компьютеры под управлением операционной системы Windows, а заражение в основном происходит через фишинговые письма, которые отправляют злоумышленники.

Первая версия Petya была обнаружена ещё в прошлом году. Она также пыталась получить доступ к файлам на жестком диске, но без прав администратора была бессильна что-либо сделать. По словам гендиректора ГК InfoWatch Натальи Касперской, именно поэтому «вирус объединился с другим вымогателем Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик».

- Costin Raiu

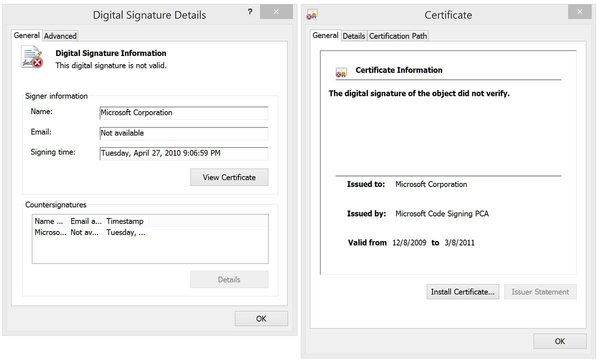

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

Как защититься?

1. Закройте TCP-порты 1024–1035, 135 и 445.

2. Обновите базы ваших антивирусных продуктов.

3. Так как Petya распространяется при помощи фишинга, не открывайте письма из

неизвестных источников (если отправитель известен, уточните, безопасно ли это

письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их

аккаунты могут быть взломаны.

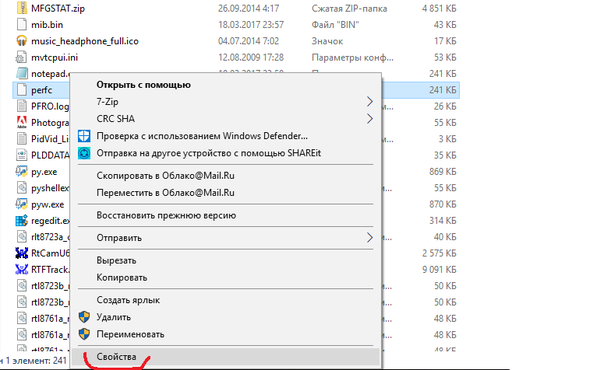

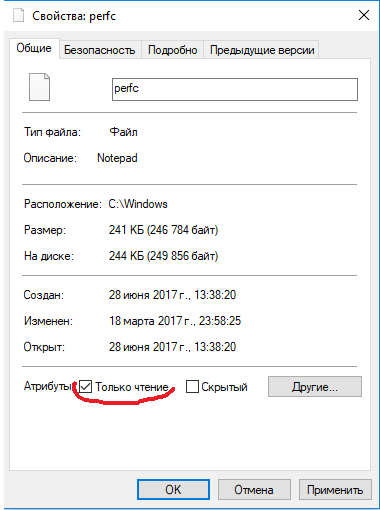

4. Вирус ищет файл C:\Windows\perfc, и, если не находит его, то создаёт и начинает

заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает

работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот

процесс подробнее.

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт, который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

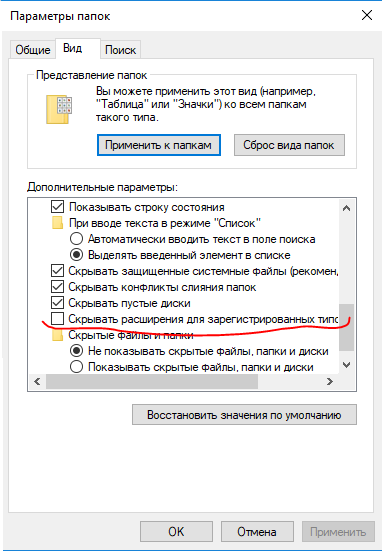

Инструкция по защите от Petya

В настройках «Параметры папки» отключите опцию «Скрывать расширения для зарегистрированных типов файлов». Это позволит создать файл без расширения.

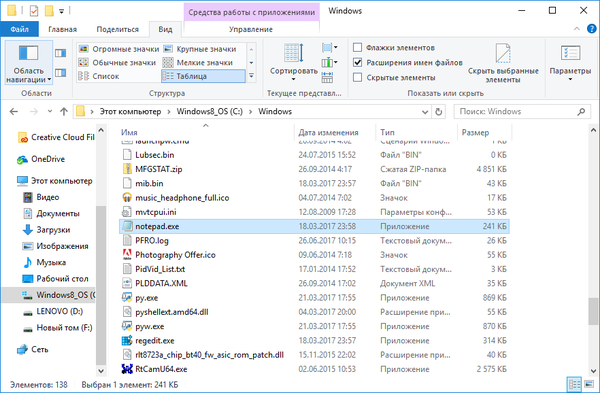

Перейдите в папку C:\Windows и найдите файл notepad.exe:

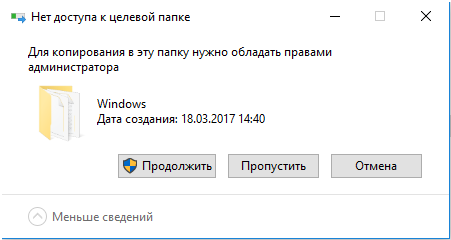

Создайте копию этого файла (система запросит подтверждение):

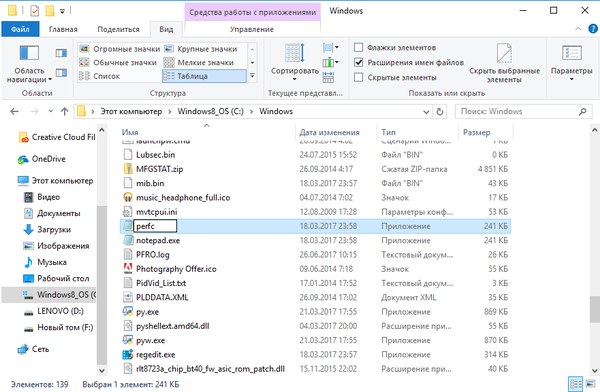

Переименуйте полученную копию файла в perfc:

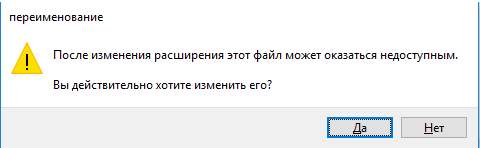

Система выдаст предупреждение, что файл может оказаться недоступным:

Перейдите в свойства файла perfc: