Тестирования на проникновение часть 1.

Отказ от ответственности: Вся информация в этом документе

предоставлена исключительно в образовательных целях. Продолжая читать этот документ вы соглашаетесь не использовать эту информацию в незаконных целях, и подтверждаете, что вы и только вы несете полную ответственность за свои действия основанные или знания, полученные благодаря информации из этого документа.

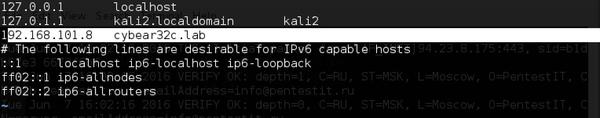

Прежде чем начать, нужно зарегистрироваться в лаборатории, настроить VPN-соединение и подключиться к сети виртуальной компании CyBear32C.

Зарегистрируйтесь здесь: https://lab.pentestit.ru/

и затем следуйте инструкциям на странице https://lab.pentestit.ru/how-to-connect для того, чтобы подключиться.

Для проведения тестирования я рекомендую установить в виртуальной

машине Kali Linux — специальный дистрибутив Линукса для пентестеров, в котором есть все необходимое чтобы приступить к делу. Если вы этого еще не сделали, самое время: https://www.kali.org/.

начинаем тестирование

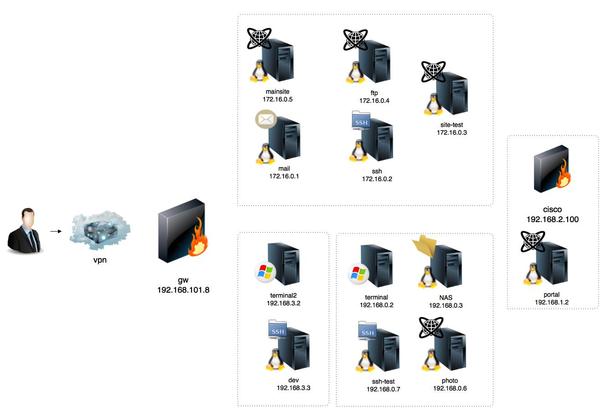

После регистрации и подключения мы видим следующую схему сети:

VPN-подключение остается за кадром, и после него мы получаем

доступ к единственному внешнему IP компании CyBear32C — 192.168.101.8, который в реальной жизни был бы шлюзом в интернет.

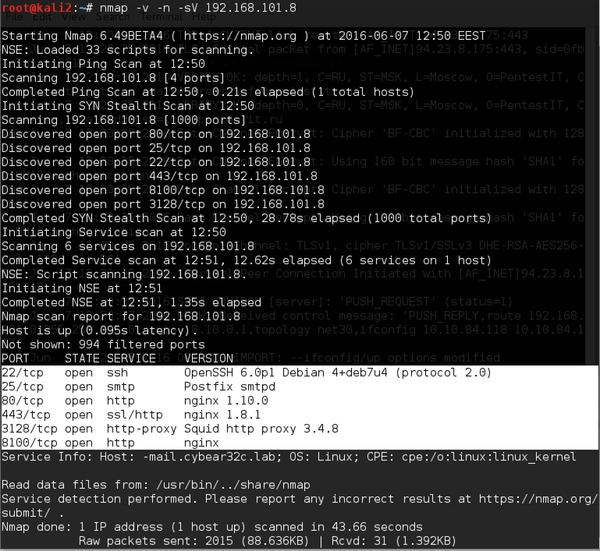

Начнем, как обычно, с enumeration, и, в частности, со сканирования портов, чтобы определить какие сервисы из внутренних подсетей доступны снаружи.

Начнем с быстрого сканирования портов.

Как видим, нам доступен целый набор сервисов с разных внутренних

машин (см. схему сети), включая, вероятнее всего, сервер mainsite (порт 80), сервер mail (25, 8100), ssh (порт 22) и другие. Кроме того, есть еще https ресурс и прокси сервер.

изучаем mainsite

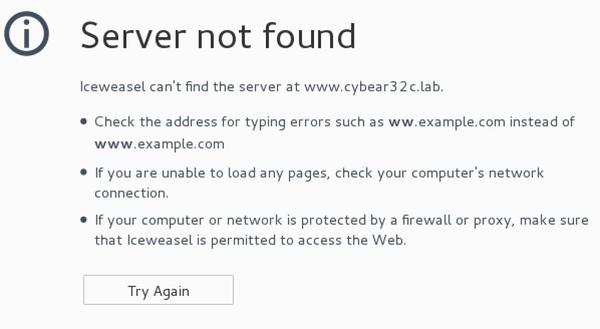

Начнем с того чтобы зайти по адресу http://192.168.101.8/:

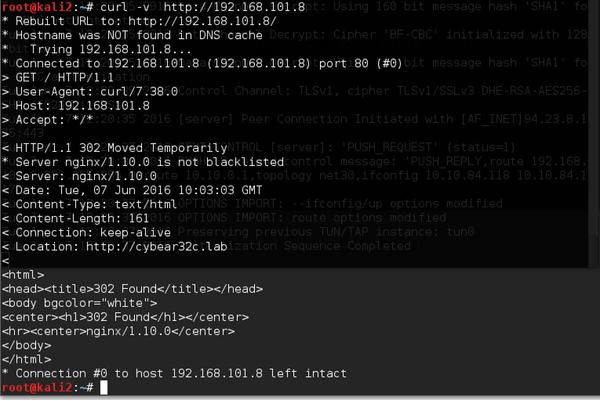

Нас автоматически редиректит на www.cybear32c.lab, посмотрим на это

внимательнее:

Нам приходит заголовок Location: http://cybear32c.lab — виртуальный

хост по которому, собственно, и будет доступен сайт компании.

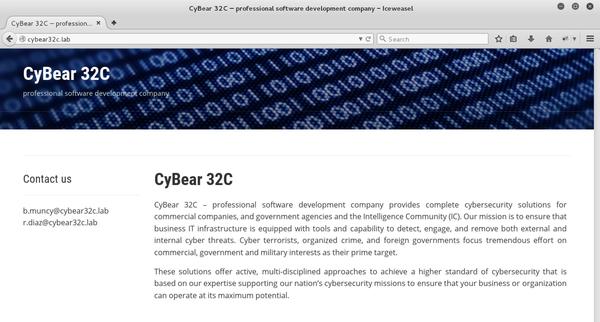

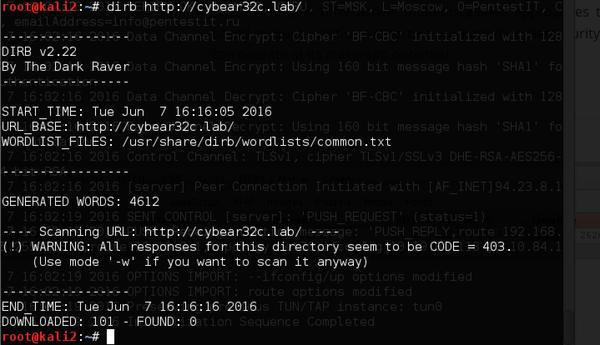

Отлично, сайт поднялся, и можно его начать изучать. Попробуем понять, что это такое. Перед тем, как начать изучать сайт вручную можно запустить утилиту whatweb, а затем dirb, которая поможет определить какие есть поддиректории (можно воспользоваться и

другими сканерами, например nikto):

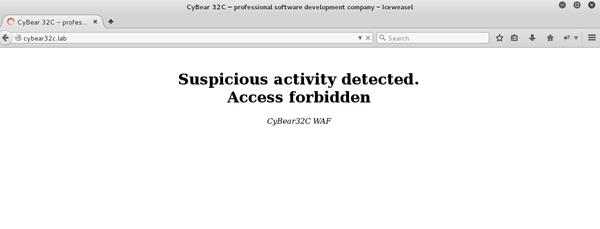

Видим, что коды ответов на все запросы равны 403 — наверняка сайт

защищен WAF-ом. Так как в браузере все работает, пробуем подставить

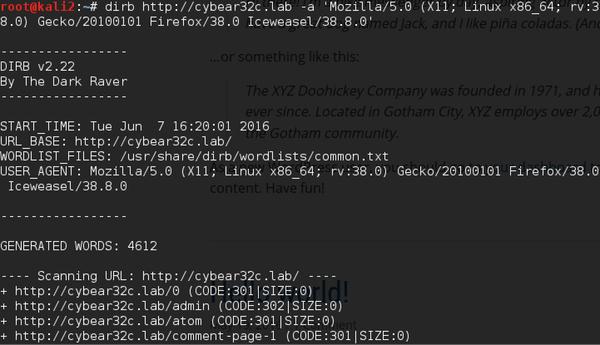

User Agent, и находим несколько интересных страниц:

Параллельно смотрим на сайт, видим, что это — Wordpress,

защищенный WAF-ом. Заход на страницу /admin переводит нас на закрытый wp-login.php

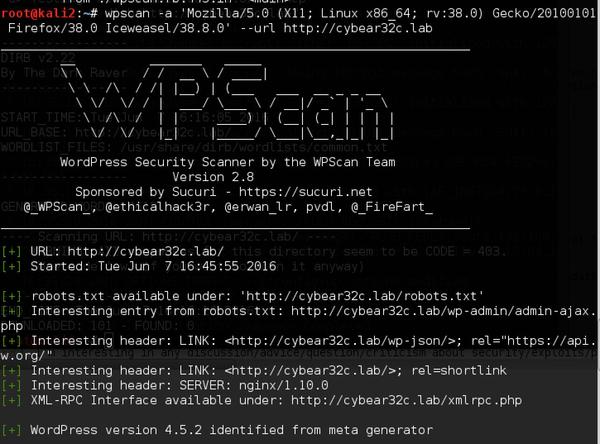

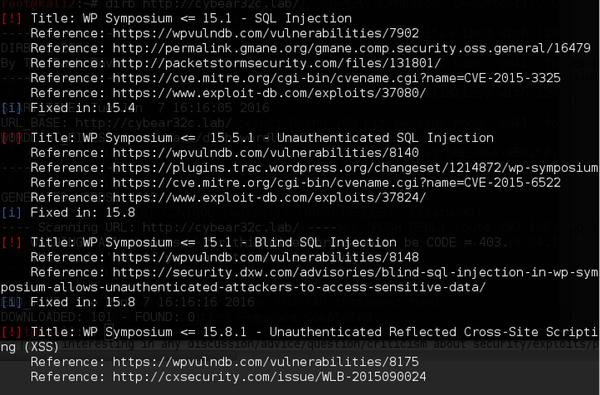

Для Wordpress сайтов есть великолепная утилита wpscan, которая

позволяет проверить их на наличие плагинов с уязвимостями. Пробуем для начала посмотреть общую информацию по сайту, подставив нужный user agent. Он тут же находит несколько проблем, в том числе и уязвимый к SQL injection плагин wp-symposium v15.1.

Отлично, пробуем проэксплуатировать каждую из приведенных уязвимостей с помощью эксплоитов по ссылкам… К сожалению срабатывает WAF, и запросы с пэйлоадами на SQL не проходят.

Попробуем его обойти…

Часто многие Web Application Firewalls используют сигнатуры атак, которые можно обойти немного изменив синтаксис: добавив конкатенацию, или изменив регистр в запросе: vErSiOn вместо version, например. Обход WAF — отдельная серьезная тема, которой можно

посвятить множество книг и статей.

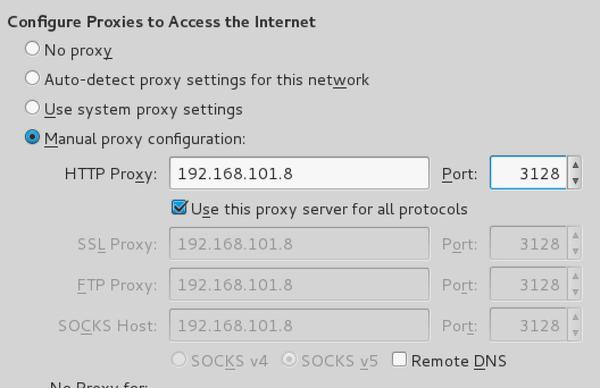

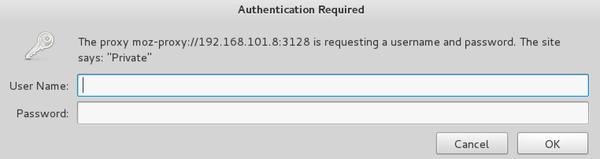

К сожалению, эти варианты не сработали. Вспомним о прокси на порту

3128 и попробуем настроить браузер на работу через него.

Здесь нам пригодятся данные из графы Contact Us, которые мы видим

на этом же сайте.

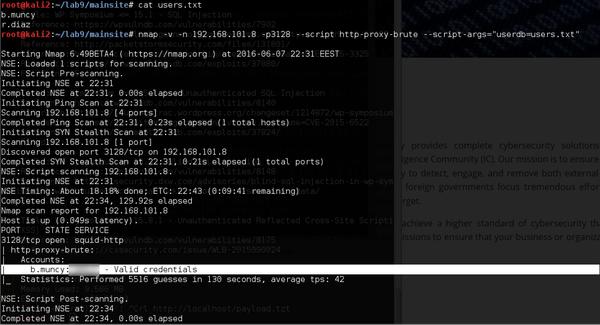

Создаем текстовый файл со словариком и двумя учетными записями:

b.muncy и r.diaz, и пробуем подобрать пароль:

Удачно! Сайт больше не говорит о неправомерных действиях — WAF повержен.

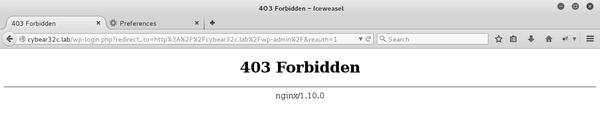

Теперь попробуем еще раз зайти на сайт через прокси и авторизоваться в нем. Результат в данном случае уже выглядит по-другому (сайт также доступен по внутреннему IP: 172.16.0.5, но другие внутренние сервисы все еще недоступны):

Продолжение следует...

Пы.сы. Спасибо за 1000 подписок.

Информационная безопасность IT

1.5K поста25.6K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.