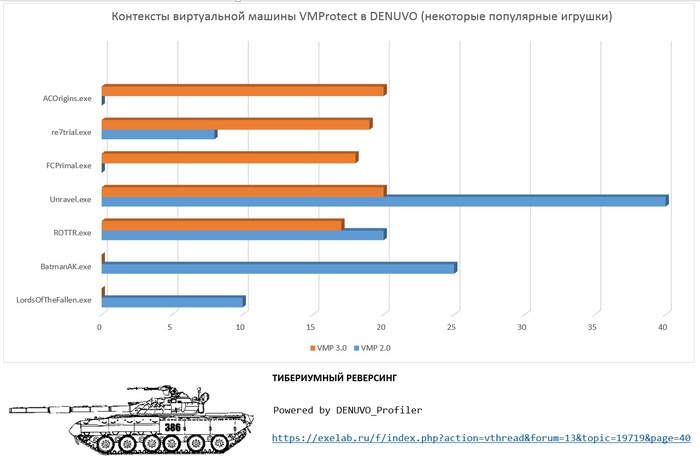

Разработчики DENUVO всего навсего лишь увеличивали "толщину" виртуальной машины VMProtect и ... больше ничего не делали!

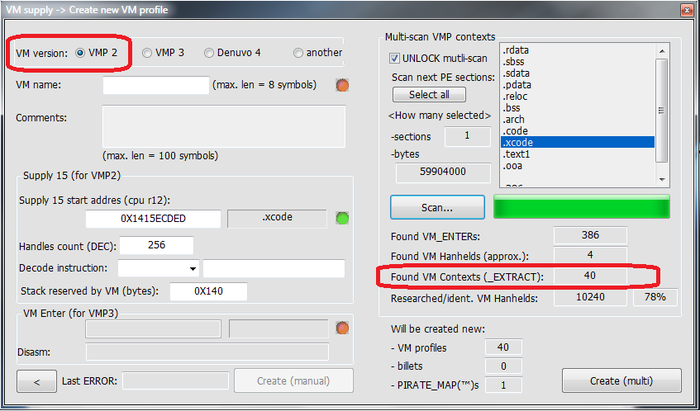

Данный факт был подтвержден после выхода свежей версии DENUVO_Profiler - программы, которая находится в открытом доступе и официально предназначена для помощи в исследовании "потрохов" защиты. В частности речь идет о виртуальной машине VMProtect 2.0 и новейшей версии VMProtect 3.0, которая активно используется до сих пор.

Как несложно заметить - количество контекстов виртуальной машины ("толщина") монотонно возрастало от Lords of the Fallen - всего навсего 10 контекстов версии VMProtect 2.0 и заканчивая Assassin’s Creed Origins - 19 контекстов VMProtect 3.0. Наибольшая "толщина" виртуального слоя зафиксирована в Unravel - рекордные 40 (!!!) контекстов VMProtect 2.0 и 19 контекстов VMProtect 3.0, что является очень огромным значением. Очевидно, данный шаг продиктован агонией разработчиков DENUVO хоть как-то переломить ситуацию в лучшую сторону в плане взломостойкости защиты.

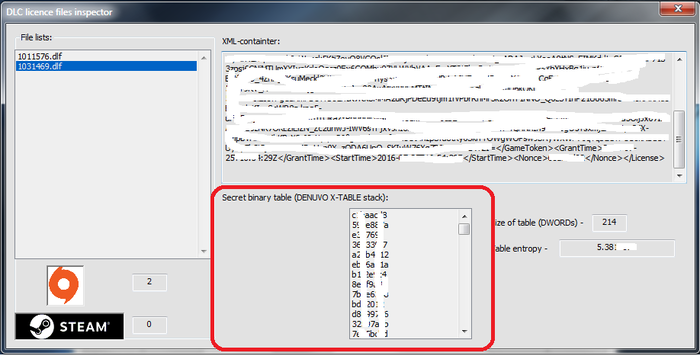

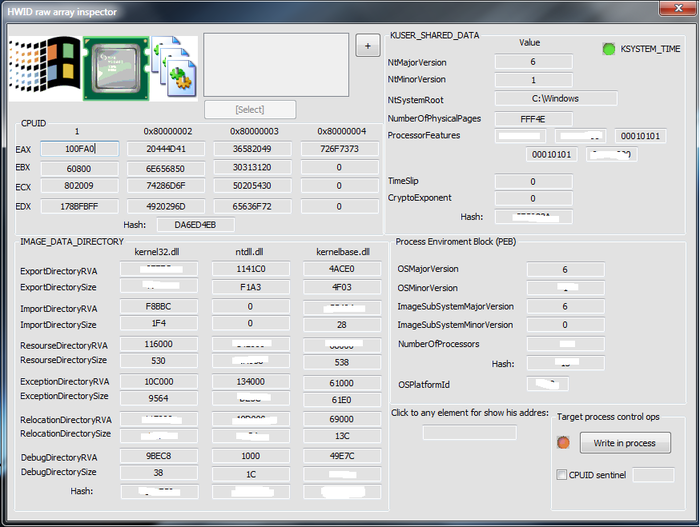

DENUVO 4.0 лишился главного козыря, который VMProtect успешно обеспечивал до конца - защиты от редактирования взломщиками логики работы виртуальной машины (НА САМОМ ДЕЛЕ, в привате И ЭТА ФИТЧА ЗАЩИТЫ УСПЕШНО ВЗЛОМАНА! Авторы VMProtect знают об этом, но предпочитают молчать). Это развязало руки хакерам. В итоге, 4 версию ломали уже те, кому просто не лень написать скрипт, который палил все места чтения данных HWID/секретной таблицы DENUVO. За несколько дней все это дело без особого труда патчилось - редактировалось и пихалось в качестве кряка. Никто не вникал в тонкости построения рандомной матрицы и не разбирался с криптографией (как связан какой-то CPUID со вторым байтом пятого двойного слова в секретной таблице DENUVO). К слову, принципиально в этой области у DENUVO ничего принципиально не изменилось - с помощью примитивных операций СЛОЖИТЬ, СДВИНУТЬ, XOR'ить байты и контрольные константы вязать HWID с секретной таблицей.

DENUVO 5.0 - некоторая попытка использовать плюсы 4 версии с добавлением кода, генерируемого нейросетью на основе математических уравнений. Звучит как-бы круто, однако на самом деле дилемма защиты потрохов DENUVO от быстрого взлома обеспечивается тем же VMProtect 3.0 и Нидерландской Irdeto, которая шарашит спутниковыми тарелками.