Пассивный антивирус

В последнее время участились атаки на организации и частные лица с помощью "писем счастья" из якобы госструктур (налоговой, департамента природопользователей и даже судебных исполнителей)

Несколько раз сотрудники организации в которой я работаю, ловили данные бяки, что приводило к шифрованию не только локальных машин но и общих документов на сетевых дисках. А самое обидно антизверь призванные защищать от этих бяк в упор не замечал и половины атак.

Благо я знаю про такое колдунство как теневое копирование и бэкапы.

Но в любом случае 200-300 гигов документации нужно было восстанавливать а это в среднем несколько часов.

В итоге мне все это надоело и я изучив те письма выявил закономерность...

В большинстве случаев это были файлы формата Блаблабла_типа_оченьважный_документ_счет_договор.js или *.vbs и даже как то раз пришел файлик *.lnk(самый прикольный ибо маскировался очень хорошо, и на рабочем столе от вордовского документы почти не отличить).

вот список типов файлов что я собрал.

.js

.CMD

.vbs

.com

.hta

.bas

.pif

.GADGET

.VBE

.VB

.jse

.SCR

.wsf

.wsc

.wsh

Я прикинул как бы мне навсегда избавиться от головняка с данными файлами и письмами, ибо пользователь по умолчанию считается неразумным и любые инструкции даже в картинках им(пользователем) в 99% случаев игнорируется, ведь это же письмо со счетом или даже с договором о поставках, надо срочно открыть, даже не смотря на вопли антизверя(если он конечно дэтэктил эту бяку).

На свет родилось решение, что нужно законодательно запретить таким файлам выполнять свою функцию, а именно запускаться как скрипт.

И на свет появился он Пасивный антизверь(не путать с другими пасивными сущностями ибо это несет спасение)

ВСЕ хватит гулять вокруг да около.

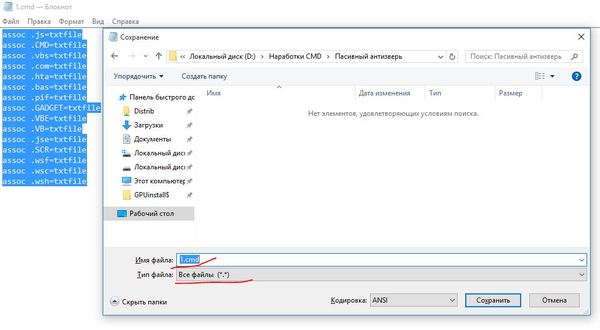

Открываем великий и ужасный notepad(обычные люди его знают как блокнот)

во внутрь его пхаем вот такой вот текст

assoc .js=txtfile

assoc .CMD=txtfile

assoc .vbs=txtfile

assoc .com=txtfile

assoc .hta=txtfile

assoc .bas=txtfile

assoc .pif=txtfile

assoc .GADGET=txtfile

assoc .VBE=txtfile

assoc .VB=txtfile

assoc .jse=txtfile

assoc .SCR=txtfile

assoc .wsf=txtfile

assoc .wsc=txtfile

assoc .wsh=txtfile

Не забудьте проверить что пробелов в конце каждой строки нет(бывает при копировании с сайта появляются) иначе не сработает.

Затем нам нужно сохранить это как командный скрипт. Это не сложно...

Файл - Сохранить как

Далее в открывшемся окне выбираем тип файла "Все файлы"

а в имени файла задаем любое имя добавляем .cmd (например anticrypt.cmd)

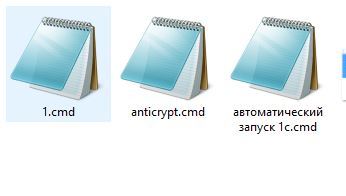

Теперь файл сохранен и выглядит примерно так как на картинке

После того как скрипт отработал он станет выглядеть как обычный текстовый документ блокнота(а значит все получилось), добавлю ко всему прочему данный скрипт запускается единожды и больше требует внимания пользователя.

Единственное что делает данный скрипт это меняет ассоциации перечисленных видов файлов со своей программы на запуск в блокноте.

Мой первый пост. Пинайте как хотите не за рейтингом пришел, а людям помочь.