Фанаты хакерского сериала «Мистер Робот» ломают официальный сайт.

В прошлом году вышел первый сезон сериала «Мистер Робот» (Mr.Robot), который с огромным воодушевлением восприняла гиковская аудитория. Говорят, давно не выходило таких фильмов, которые настолько хорошо передают будни хакерского дела и компьютерной безопасности, и даже некоторые технические косяки можно простить. По стилю фильм похож на «Бойцовский клуб», собственно, девиз сериала как бы намекает на это. Рейтинг на IMDb 8.8 тоже говорит сам за себя (после первой серии было вообще 9.4).

Как сказано в описании, «Мистер Робот» — история молодого программиста Эллиота, страдающего диссоциальным расстройством личности, попросту говоря, социопатией. Он выбрал профессию хакера и быстро оказывается в том самом месте, где пересекаются интересы его работодателя — фирмы, занимающейся кибербезопасностью, — и подпольных организаций, которые пытаются его завербовать.

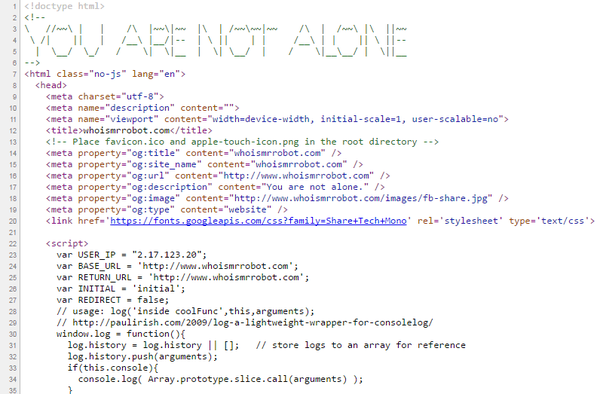

Вокруг фильма с таким сюжетом сформировалось весьма специфическое сообщество фанатов. И вот 10 мая телекомпания USA Network анонсировала второй сезон сериала и открыла новый сайт в виде текстовой консоли на JavaScript, которая имитирует Linux с сообщением загрузчика GRUB.

Тысячи фанатов сериала сразу расчехлили свои инструменты для пентестинга и принялись искать уязвимости. Найти баг стало делом чести.

Первым о незначительной XSS-уязвимости сообщил добропорядочный хакер под ником Zemnmez. Он честно направил информацию в компанию NBC Universal (материнская компания для USA Network) — и уязвимость устранили через несколько часов.

Однако новость об открытии сайта быстро разошлась среди хакеров, а информация о закрытой уязвимости только раззадорила их.

13 мая другой хакер Corenumb раскрыл информацию о возможности SQL-инъекции в форму регистрации адресов электронной почты, которую обрабатывает скрипт на PHP, это уже было посерьёзнее.

Уязвимость позволяет выполнять произвольные SQL-команды в базе данных, которая хранит адреса электронной почты. Corenumb изучил баг с помощью программы для пентестинга SQLmap.

Компания USA Network исправила и этот баг тоже. Пентестинг сайта продолжается.

Мистер Робот / Mr. Robot

7 постов289 подписчиков

Правила сообщества

Вопрос в том, что из этого правда. Может, правды вовсе нет? Может, кроме наших мыслей ничего нет? (с)

Запрещены фейки без соответствующей пометки в заголовке поста + все правила ресурса Пикабу также должны соблюдаться.