Безопасность приложения Райффайзенбанка

Первый пост пишу в попытке повлиять на Райффайзенбанк.

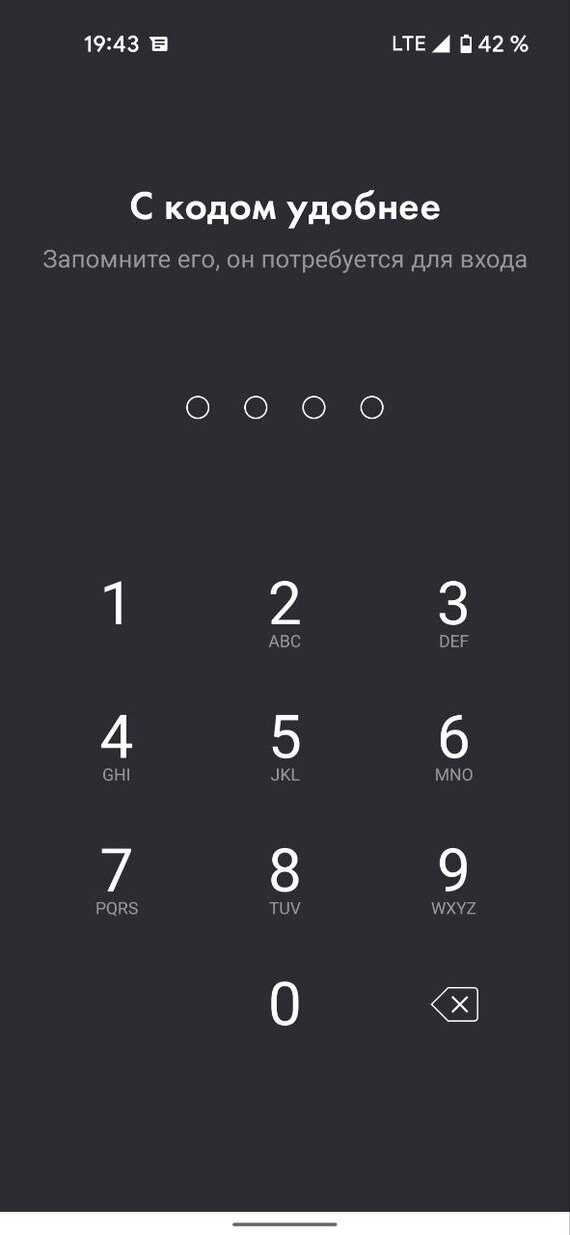

С начала августа Райф заставляет пользователей приложений онлайн банка и инвестиций устанавливать 4-значный код, который будет использоваться для входа. То есть, вместо сочетания "логин + пароль + код из смс", Райф заставляет использовать для входа всего 4 цифры. Если код не установить, приложениями пользоваться нельзя. Если установить код, то для входа в приложение потребуется ввести только его (ни пароля, ни смс-кода)!

Вот ответ разработчиков на просьбу вернуть логин без кода:

На данный момент вход по короткому коду является обязательным.

Короткий код безопаснее входа по логину и паролю. Короткий код хранится только на стороне пользователя.

Для входа по короткому коду обязателен доступ к устройству, необходимо знать короткий вход / иметь биометрические данные клиента (отпечаток, лицо).

Типичная тупая отписка, возникают вопросы:

1. Если код хранится только на стороне пользователя, то есть аутентификация происходит на стороне клиента, можно клиентское приложение взломать?

2. А пароль где хранится, на стороне банка? Они хранят мой пароль в сыром виде?!

3. Для входе с логином и паролем не требуется доступа к устройству? xD

Короче, тут есть представители Райфа? Вы чё творите то?

Информационная безопасность IT

1.5K постов25.6K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.