Внимание! Linux-версия эксплойта EternalBlue

В сетевом программном обеспечении Samba обнаружена критическая уязвимость 7-летней давности, обеспечивающая возможность удалённого выполнение кода. Эта брешь может позволить злоумышленнику взять под контроль уязвимые машины Linux и Unix.

Samba — это программное обеспечение с открытым исходным кодом (иная реализация сетевого протокола SMB), которое работает в большинстве доступных сегодня операционных систем, включая Windows, Linux, UNIX, IBM System 390 и OpenVMS.

Samba позволяет другим операционным системам, отличным от Windows, таким как GNU / Linux или Mac OS X, совместно использовать общие сетевые папки, файлы и принтеры с операционной системой Windows.

Недавно обнаруженная уязвимость удаленного выполнения кода (CVE-2017-7494) затрагивает все версии новее, чем Samba 3.5.0, которая выпущена 1 марта 2010 года.

«Все версии Samba, начиная с 3.5.0, подвержены уязвимости удаленного запуска кода, позволяя злоумышленникам загружать библиотеку совместного использования в доступный для записи общий ресурс, чтобы затем заставить сервер выполнить вредоносный код», — сообщила компания Samba в среду.

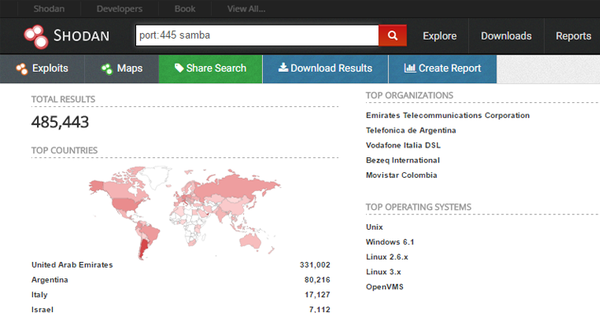

По данным поисковой машины Shodan, найдено более 485 000 компьютеров с поддержкой Samba и открытым портом 445. По данным исследователей из Rapid7, более 104 000 компьютеров с открытым портом используют уязвимые версии Samba, причём 92 000 с неподдерживаемыми версиями Samba.

Поскольку Samba является SMB протоколом, реализованным в системах Linux и UNIX, некоторые эксперты говорят об этом, как о «версии EternalBlue для Linux» или даже SambaCry.

Учитывая количество уязвимых систем и простоту использования этой уязвимости, недостаток Samba может стать новой масштабной проблемой. Домашние сети с подключенными к сети устройствами хранения (NAS) также в зоне риска.

Код эксплойта опубликован

Этот эксплойт может быть легко использован преступниками. Для выполнения вредоносного кода в поражённой системе требуется всего одна строка кода.

simple.create_pipe("/path/to/target.so")

Эксплойт Samba уже перенесен на платформу Metasploit Framework, что позволяет исследователям и хакерам легко его изучить.

Как защититься?

В новых версиях Samba 4.6.4 / 4.5.10 / 4.4.14 эта проблема уже исправлена. Настоятельно рекомендуется тем, кто использует уязвимую версию, установить патч как можно скорее.

Но если вы не можете сразу обновиться до последних версий, обойти эту уязвимость, можно добавив следующую строку в свой файл конфигурации smb.conf:

nt pipe support = no

После перезапустите SMB daemon (smbd). На этом — всё. Это изменение не позволит получить полный доступ к сетевым машинам, а также отключит некоторые функции для подключенных Windows-систем.

Red Hat и Ubuntu уже выпустили исправленные версии для своих пользователей. Однако, риск заключается в том, что пользователи сетевых хранилищ (NAS) не обновляются так быстро.

Крейг Уильямс (Craig Williams) из Cisco сказал, что, учитывая тот факт, что большинство NAS-устройств запускают Samba и хранят очень ценные данные, эта уязвимость «может стать первым крупномасштабным червем Ransomware для Linux».

Позднее разработчики Samba также предоставили патчи для более старых и неподдерживаемых версий Samba.

Между тем, Netgear выпустил рекомендации по безопасности для CVE-2017-7494, заявив, что большое количество их маршрутизаторов и NAS-устройств подвержены уязвимости из-за использования Samba версии 3.5.0 или более поздней. В настоящее время компания выпустила исправления только для продуктов ReadyNAS под управлением OS 6.x.

Честно схабрено.