Уязвимость в Cisco CVE-2018-017 или классическая пятница

Cisco Smart Install Remote Code Execution

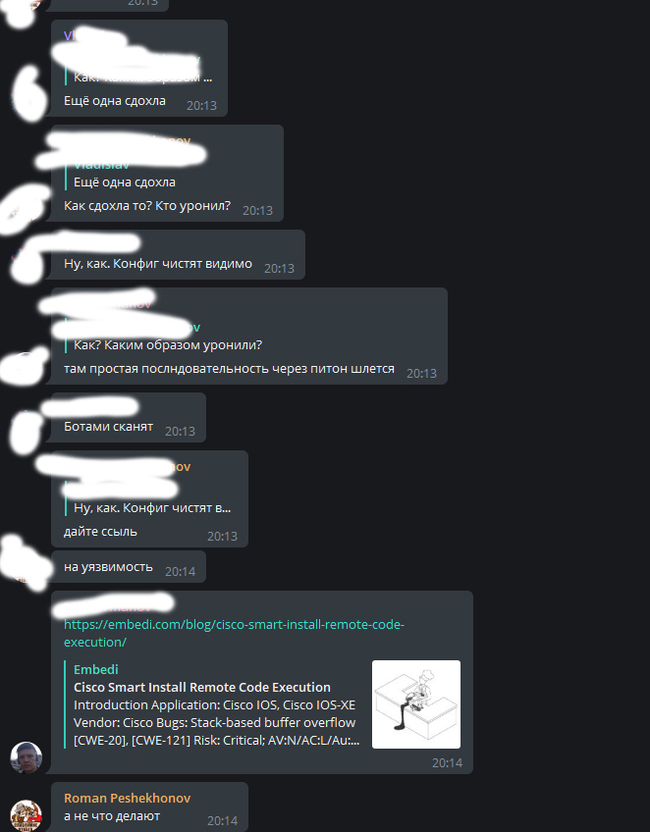

Прямо сейчас (с ~19:00 по МСК ) все адреса в интернете ( региональные и не только провы приуныли, среди них Комфортел, М9,Пин телеком СПБ, хостинг RuWeb, МГТС, Imaqlic) сканирует бот, который использует свежую уязвимость (https://embedi.com/blog/cisco-smart-install-remote-code-exec...) в Cisco IOS, позволяющую удалённо выполнить команду на устройстве Cisco.

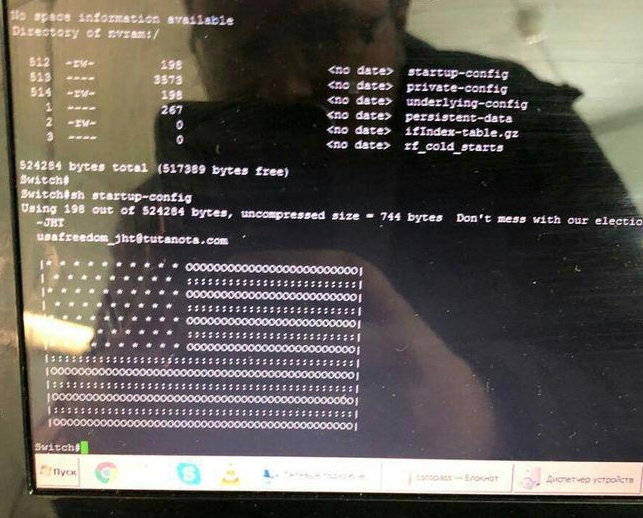

Бот заходит на устройство и удаляет конфигурацию, записывая вместо неё файл с посланием

Масштабы трагедии огромные, отваливаются сегменты или даже целые провайдеры (https://twitter.com/bgpstream)

Для эксплуатации уязвимости надо обратиться к открытому TCP-порту 4786 и вызвать переполнение буфера одной из функций. Из-за того, что данные не проверяются, скопированная информация из сетевого пакета вызывает срабатывание бага. Исследователи из Embedi опубликовали видео с тем, как работает дыра (https://youtu.be/CE7KNK6UJuk)

Устройства Cisco, которые уязвимы к этой атаке:

Catalyst 4500 Supervisor Engines

Catalyst 3850 Series

Catalyst 3750 Series

Catalyst 3650 Series

Catalyst 3560 Series

Catalyst 2960 Series

Catalyst 2975 Series

IE 2000

IE 3000

IE 3010

IE 4000

IE 4010

IE 5000

SM-ES2 SKUs

SM-ES3 SKUs

NME-16ES-1G-P

SM-X-ES3 SKUs

За злых хакеров это делает (но это не точно) питоновский бот, который в следствии заменяет конфиг с приятным посланием внутри:

В чатиках получали много информации прямо с мест:

Собираем информацию, ждем отчетов и активно патчимся. Веселые выходные обеспечены.

UPD. [06.04.18 22:19]

4500-Х тоже аффектед

в списке там не было

И tj не остался в стороне: https://tjournal.ru/68783-provaydery-po-vsemu-miru-okazalis-...

Баяны

275K постов14.6K подписчик

Правила сообщества

Сообщество для постов, которые ранее были на Пикабу.