Копирование домофонных ключей mifare 1k

За последние пару месяцев собрал на заказ более 6 копировальщиков/снифферов. Ознакомиться можно по ссылке.

Казалось, что тема расписана вдоль и поперек (в том числе мной). Но у заказчиков по прежнему возникают детские вопросы. Попробую разжевать. Пост будет полезен тем, кто решил заняться копированием домофонных ключей, но тратить 30к+ на smkey не желает.

Речь пойдет о самых популярных mifare 1k, которые UID 4 байта.

Что нужно:

-телефон на андроид с приложением MCT

-сниффер/копировальщик mifare

-proxmark3

-заготовки

Нам принесли исходную метку и для начала нужно понять, что она из себя представляет.

Открываем приожение MCT, прикладываем и считываем TagInfo. Там увидим такую картинку.

Значит пациент наш. Далее попробуем прочитать метку со стандартными ключами этим же приложением.

Простой вариант, стандартные ключи. На скрине видно информацию, которая записана в сектор ноль. Он состоит из четырех блоков. Первые четыре байта нулевого блока - UID. Первые и последние шесть байт последнего блока - ключи А и Б. Между ними биты отвечающие за условия доступа. Подробнее читать здесь.

Если используются стандартные ключи как на скрине выше, то можно запросто считать, сохранить и записать на болванку этим же приложением. Можно использовать проксмарк или копировальщик/сниффер в режиме записи UID.

Возможно, что ключи будут стандартные, но другие. Можно встретить при попытке прочитать карту тройка. Впрочем, некоторые легко найти и дополнить словарь.

Приложение MCT пишет только на заготовки CUID, если нужно внести изменения в нулевой блок нулевого сектора. Для записи заготовок зеро используйте копировальщик или проксмарк. Последний умеет финализировать заготовки UFUID.

Средний вариант, нестандартные ключи. При попытке прочитать выдает такое.

Ну или как то так. Если просто скопировать UID, заготовка может не сработать. Нужно узнать ключ А нулевого сектора. Для этого можно включить проксмарк и попробовать атаки nested, hadrnested и darkside. Они позволяют получить ключи от секторов. Во многих случаях этого достаточно, чтобы сделать полный дамп ключа. Осталось записать на подходящую заготовку. Если считыватель (например iron logic) имеет фильтр, то стоит использовать cuid(mf3).

Сложный вариант, нестандартные ключи, атаки не работают. Достаем копировальщик/сниффер и отправляемся к домофону. Используем функцию захват криптоключа и забиваем их в приложение MCT. Считываем дамп и записываем на болванку CUID или CUID(MF3).

Домофоны вроде метаком со считывателем iron logic часто используют 14 сектор. Его тоже нужно скопировать.

Если 14 сектор не нужен и тот же метаком со старой прошивкой, можно использовать функцию "копирование сектора" или "запись на классик" на сниффере. В этом случае подойдут любые заготовки. Сравнить исходный и записанный ключ можно в приложении MCT. Вообще, рекомендую освоить его функционал - очень полезно.

Другой вариант, ключ не читается или TagInfo выдает что то другое. Попробуйте считать дамп приложением MCT, найдите подходящую заготовку и попробуйте записать. Но в этом случае, лучше использовать проксмарк как максимально функциональный инструмент. Но не факт, что у вас получится.

Возможно исходная метка низкочастотная em-marine. Можно опять же скопировать проксмарком или любым другим совместимым копировальщиком. Например.

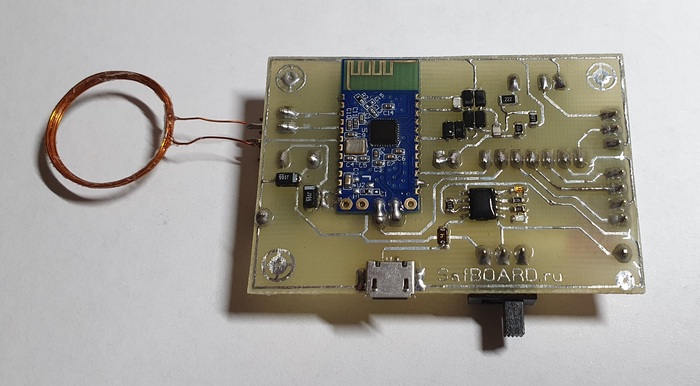

Немного о копировальщике/сниффере.

Фнкционал:

-работа с mifare 1k 4 byte

-захват криптоключа(не все считыватели)

-запись на классик(работает с не самыми свежими метакомами, в том числе защищенные)

-запись uid(отличная функция для домофонов домру, beware и похожих - где авторизация по uid)

-копирование сектора целиком

-сброс испорченных заготовок zero и криптоколючей

-база меток(работает криво)

-эмуляция(работает криво)

Отлично дополняет приложение MCT и proxmark. Для простых ключей вполне самостоятельное устройство. Работает с андроид. Внешняя антенна нужна для перехвата и эмуляции.

Пост в том числе для определенных людей. Но в целом, информация будет полезна всем, кто не хочет покупать копировальщик по цене золотого слитка. И напротив, хочет разобраться - как оно работает. Получилось сумбурно. Если есть вопросы, пишите. В течении суток смогу дополнить информацию и ответить на интересующие вопросы. Все актуально для вполне серьезных СКУД работающих с тем же дырявым стандартом.

Мой по прежнему пустой сайт http://safboard.ru/

Моя телега https://t.me/bb773301

Вопросы в комментарии.

p.s. не планировал больше писать на эту тему. Пикабу это все же про сисечки и котиков. Но если вам вдруг интересно что то другое, можете поставить плюс. Пост увидит больше людей и мне будет приятно.

TECHNO BROTHER

2K постов13.5K подписчика

Правила сообщества

1-Мы А-политическое сообщество. 2-Запрещено оскорбление: Администрации Пикабу, сообщества, участников сообщества а также родных, близких выше указанных.

3-Категорически запрещается разжигание межнациональной розни или действий, направленных на возбуждение национальной, расовой вражды, унижение национального достоинства, а также высказывания о превосходстве либо неполноценности пользователей по признаку их отношения к национальной принадлежности или политических взглядов. Мат - Нежелателен. Учитесь выражать мысли без матерщины